零信任架構在單位政務網絡安全防護中的應用研究

趙 倩

(蘭州市衛生統計信息中心,甘肅 蘭州 730000)

0 引言

隨著5G、大數據、云計算、人工智能和物聯網等新技術的發展,特別是國家把5G、大數據中心、工業互聯網和人工智四個領域能列為新基建重點基礎設施。互聯網正向著萬物互聯的方向快速發展。新技術不僅給我們帶來便利,也帶來了新的挑戰。處在網絡核心地位的信息資產(包括數據、業務系統和基礎設施),無形中也增加了暴露面,從而使得被攻擊的可能性越來越大。

未來利用各種類型的網絡(主要是除單位內網外的各類公共網絡,如移動互聯網、酒店、網咖的網絡等)、運用各種類型的終端(如PC、手機、傳感器等)遠程辦公的需求也越來越多。這使得原來依據訪問主體在網絡拓撲圖中的物理位置來劃分邊界,部署安全設備,設置安全域的做法變得越來越困難。

隨著網絡系統規模不斷增大,復雜性不斷增加,安全漏洞存在的可能性也在增加,再加上黑客的攻擊手段不斷翻新,根據網絡邊界進行安全防護的架構暴露出了很多問題。因此,作為一名從事政務網絡安全管理的工作者更應該積極思考,為應對這一變化而努力探索。

1 網絡安全現狀分析

按照網絡邊界防護架構建設的安全體系根據設備在網絡中的物理位置,把網絡分為內網、外網、DMZ等不同區域,在各個區域之間通過部署防火墻、IPS、WAF等配置相應的策略,構筑起網絡安全的數字護城河。如前所述,未來單位的政務辦公網絡會面對越來越多的內部人員通過遍布全國甚至全世界的公共網絡訪問業務系統,遠程辦公。即便是在單位通過辦公電腦訪問系統,也存在電腦被黑客木馬控制,利用特權賬號和弱口令等,非法竊取和破壞數據資源的安全隱患。造成這一局面的原因是基于網絡邊界的防護架構在設計之初就默認了內網比外網更安全,對來自內部的訪問,在安全監管上并不嚴格。有時候內網比外網安全這一錯誤認識也使得很多內部工作人員忽視了潛在的安全風險。

堡壘最容易從內部攻破,一旦攻擊者突破防護邊界進入內網,原先的網絡安全防護措施會顯得形同虛設。根據美國Verizon公司《2017年數據泄露報告》分析指出,攻擊者滲透進企業的內網之后,并沒有采用什么高明的手段竊取數據,81%的攻擊者只是利用偷來的憑證或者“爆破”得到的弱口令,就輕而易舉地獲得了系統和數據的訪問權限。從上述分析可以看出,在網絡邊界防護架構下,即便增加更多的安全設備,設置更多的安全策略,也只是增強了網絡邊界的防護能力,無法有效阻止來自內部的攻擊。因此,應用新的網絡安全架構來應對技術發展帶來的問題,是網絡安全發展的必然要求。

2 零信任安全防護

零信任架構,核心理念是“Never Trust,Always Ver?ify”,即“永不信任”和“始終校驗”。該模型的核心思想是在訪問主體和客體之間,建立以身份認證為中心的動態可信訪問控制體系。具體來說,我們不再以訪問主體在網絡中所處的位置來考慮是否給他訪問權限,而是把要訪問網絡系統的特定人、設備賦予數字身份。無論來訪者在任何位置利用任何一種互聯網接入方式,我們都有對他的數字身份進行驗證和強制授權,對所以訪問請求進行加密,對該身份所關聯各種數據源進行持續信任評估,并根據信任的程度對權限進行動態調整。本論述在安全研究組織Forrest?er提出的零信任安全模型和谷歌Beyond Corp項目基礎上,提出零信任架構在政務網絡安全防護中的應用模型。

2.1 零信任網絡的安全組件

2.1.1 設備端安全管理組件

它以軟件的形式在設備端建立一個進程,用于識別該設備的類型,狀態和是否與固定機構綁定。

2.1.2 用戶身份認證系統

該系統是一種集中式的用戶認證系統,對訪問政務網資源的各類主體進行身份驗證。

2.1.3 動態訪問控制網關

動態訪問控制網關根據應用服務等級提供授權操作,其決策過程依據用戶、用戶所屬的組,設備證書對應的設備數據庫中記錄,動態授予訪問中最小化的權限。

2.1.4 智能安全大腦

智能安全大腦對網絡中用戶所關聯的身份,登錄系統的蹤跡,操作行為進行綜合分析,采用大數據和人工智能的方法對身份進行持續畫像,最終生成和維護信任庫,從而為動態訪問控制網關提供決策依據。

2.2 零信任架構的網絡分層

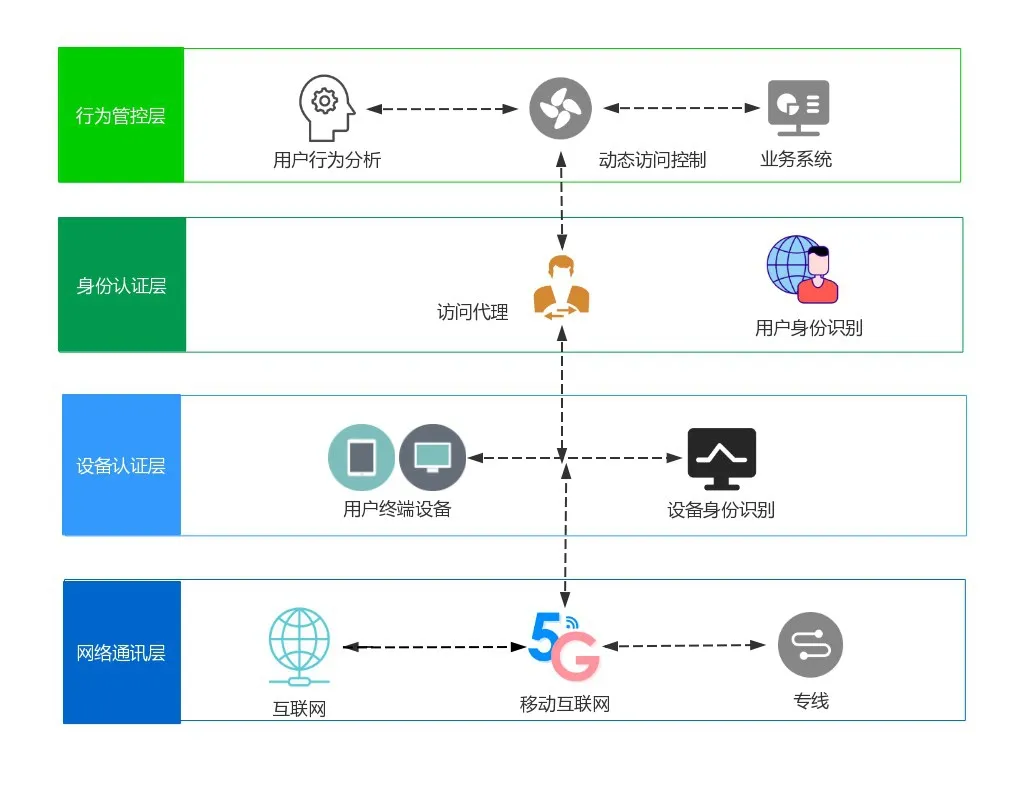

如果將用戶“訪問網絡-登錄應用-使用及操作-退出應用”的過程,可以將網絡架構由下到上分為網絡通訊、設備認證、身份認證和行為管控四個層次。每個層次有其不同的作用,如圖1所示。

(1)網絡通訊層:解決網絡連通問題,以及網絡層安全。

(2)設備認證層:解決設備層安全威脅,包括移動設備、PC機、服務器、物聯網設備等,分為識別和控制兩個層面。

(3)身份認證層:解決用戶身份識別問題,通過對用戶進行所知、所持、所有的信息進行持續、自適應認證的方式確定用戶身份。

(4)行為管控層:解決威脅發現與應急處置問題,通過人工智能技術動態發現用戶行為中的安全風險,并進行主動干預。

圖1 零信任架構的網絡層次模型

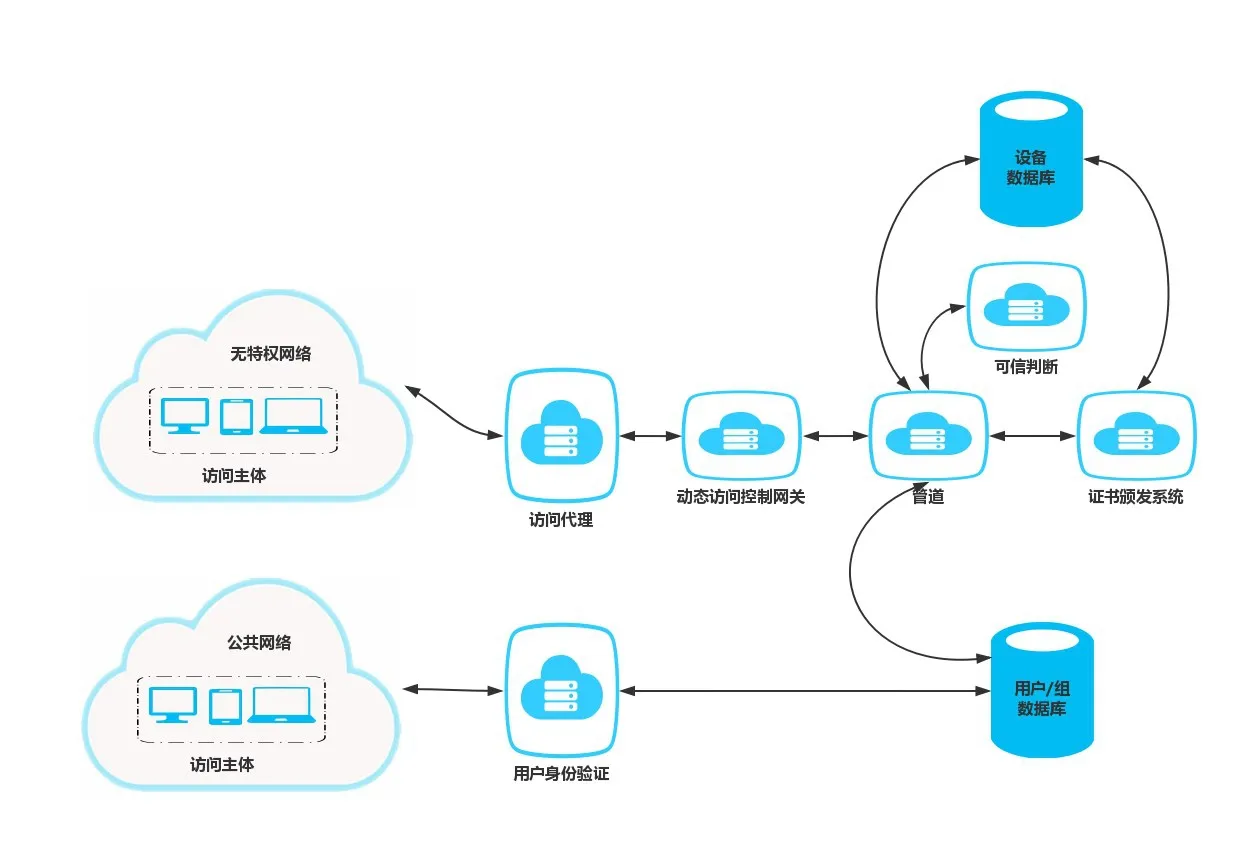

2.3 零信任網絡的安全模型

基于上述組件和網絡架構分層,我們定義了零信任網絡在政務網中的安全模型如圖2所示。無論訪問主體來自哪里,在訪問政務網內某個業務系統時,系統會依照該模型規定的流程,進行完整的權限校驗。從而避免政務網系統邊界防護被黑客突破后,數據資源被內網用戶和設備非法竊取和破壞。該模型運行的具體流程如下:

(1)訪問主體向政務網中某一業務系統提出訪問請求,并由設備端安全管理組件提供設備證書。該請求被指向訪問代理。

(2)訪問代理在收到證書后,沒有發現令牌,于是把請求轉向用戶身份驗證系統。訪問主體向驗證系統輸入賬號和密碼。在這一過程中,系統會針對設備信息、用戶信息和賬號密碼的正確性進行可信判斷。

(3)通過后可信判斷后,由證書頒發系統想該用戶授予訪問令牌。并將訪問請求指回訪問代理。

(4)訪問代理收到設備證書和訪問令牌后,將訪問主體的請求遞交到動態訪問控制網關。由該網關對訪問主體每次訪問請求的內容進行檢查和控制。

(5)動態訪問控制網關通過對訪問請求的分析,將數據提交到智能安全大腦,該系統通過用戶所知、所持、所有的信息、結合登錄系統的蹤跡,操作行為進行綜合分析,采用大數據和人工智能的方法,發現用戶行為中的安全風險,并進行主動干預。

圖2 零信任架構在政務網安全防護中的應用模型

3 結束語

在國家加快推進新基建,各行各業加速信息化發展的今天,零信任安全思想和防護體系建設應該被高度重視。特別政務專網由于其服務對象多、重要程度高。一旦被黑客攻破,造成的損失和社會影響無法估量,所以網絡安全防護工作必須與時俱進。

零信任安全架構不僅可以有效提升網絡安全防護能力,也能很好的兼容新技術新應用,該架構對各種類型的終端設備、各種形式的接入網絡具備良好的適應性。因此,在政務網的安全升級改造時,應該重點考慮基于零信任架構的網絡安全防護體系。