基于指紋識別機制的無線傳感網(wǎng)入侵檢測算法

劉東旭

(滁州職業(yè)技術學院 信息工程學院,安徽 滁州 239001)

隨著國家在“十四五規(guī)劃”將無線傳感網(wǎng)技術納入新基建范疇,當前無線傳感網(wǎng)技術正處于工業(yè)化的熱點上[1]。由于無線傳感網(wǎng)技術可廣泛應用于諸如環(huán)境監(jiān)測、工業(yè)部署、新冠疫情防控等領域并可與政務云系統(tǒng)進行無縫對接,使得人們對其安全性能不斷予以更多的考慮[2]。由于無線傳感網(wǎng)節(jié)點具有高密集度部署特性,存在節(jié)點自組織程度較高、抗入侵能力較低、sink節(jié)點控制度不足等難題,使得惡意入侵主體以分布式攻擊模式進行多態(tài)攻擊[3]。因此需要針對惡意入侵行為進行精確查證識別,從而避免無線傳感網(wǎng)的運轉(zhuǎn)受到影響[4]。

為提高無線傳感網(wǎng)的安全運行能力,強化網(wǎng)絡反入侵效果,研究者提出了一些基于納什博弈思想的解決方案,在一定程度上起到了較好的網(wǎng)絡反入侵效果。如Thomas[5]等提出了一種基于名單管理機制的無線傳感網(wǎng)入侵檢測算法,通過身份信息查證方式制定網(wǎng)絡訪問權(quán)限等級,嚴格規(guī)定節(jié)點的讀寫操作,使其將網(wǎng)絡性能置于納什均衡最優(yōu)狀態(tài)。但是,該算法也存在入侵檢測強度過強的不足,網(wǎng)絡額外用于入侵檢測所耗費的資源較高,網(wǎng)絡性能易出現(xiàn)波動現(xiàn)象。Xu[6]等提出了一種基于行為匹配映射機制的無線傳感網(wǎng)入侵檢測算法,該算法主要是基于入侵行為來構(gòu)建對抗模型,可采取遍歷方式對攻擊行為進行精確建模,具有針對性較強的特點。然而,該算法需要對網(wǎng)絡節(jié)點進行實時監(jiān)控,難以適應網(wǎng)絡流量較高的適用場景,網(wǎng)絡抗攻擊性能較差。Ghanbar[7]等基于特征庫篩選方式提出了一種新的無線傳感網(wǎng)入侵檢測算法,通過對入侵特征進行指紋錄入的方式鑒定潛伏節(jié)點,具有較強的入侵檢測能力。但是,該算法僅能針對DDos攻擊并予以檢查,無法適應多態(tài)化攻擊場景,流量過濾過程中易對正常節(jié)點造成不利影響,使得網(wǎng)絡性能無法進一步得到提升。

針對當前研究中存在的不足,提出了一種基于指紋識別機制的無線傳感網(wǎng)入侵檢測算法。首先,針對入侵周期和緩存周期的匹配特性,結(jié)合入侵流量和入侵特征以查證識別攻擊流量,引入周期性捕獲機制對攻擊流量進行映射,提高網(wǎng)絡對入侵行為的捕獲能力。隨后,采取反向積分指紋映射模型評估入侵成功率并挖掘入侵行為的指紋特征,針對入侵流量指紋特性構(gòu)建了基于納什均衡博弈模型,以提高入侵檢測概率,增強網(wǎng)絡對惡意攻擊的抵御能力。最后,通過NS2仿真實驗證明了所提算法的性能。

1 網(wǎng)絡環(huán)境概述

考慮到當前無線傳感網(wǎng)節(jié)點具有多態(tài)特性,鏈路具有非固定特點,由此帶來了較高的數(shù)據(jù)轉(zhuǎn)發(fā)及傳輸鏈路抖動現(xiàn)象[8]。因此,本文算法對網(wǎng)絡環(huán)境做出如下規(guī)定。

入侵主體在進入網(wǎng)絡區(qū)域時,其入侵行為可被網(wǎng)絡所識別捕獲,網(wǎng)絡節(jié)點在啟動首輪檢測之前,入侵主體將有一定的概率感知并改變?nèi)肭中袨椋肭中袨閹淼墓袅髁烤哂腥R斯分布特性[9]。

網(wǎng)絡節(jié)點在檢測到入侵行為時將自動激活防御策略,但防御策略被激活時將調(diào)用節(jié)點和流量并對入侵行為予以對沖,相應的資源將一直處于占用狀態(tài)中[10]。

針對上述網(wǎng)絡環(huán)境特點,特別是鏈路和節(jié)點流量均存在萊斯分布特性,節(jié)點將消耗一定的帶寬資源用以對沖攻擊流量。帶寬消耗Bnode(B)可由如式(1)所示模型確定。

(1)

模型(1)Bnode(B)中表示節(jié)點所消耗的帶寬資源,B為入侵流量,Bnode(t)表示萊斯分布函數(shù),其特征值為B。

當攻擊主體同時入侵多個網(wǎng)絡節(jié)點時,網(wǎng)絡所消耗的帶寬資源Dall(B)可由如式(2)所示模型獲取。

(2)

其中Dall(B)為網(wǎng)絡抵御攻擊行為所消耗的帶寬,其余參數(shù)同模型(1)。

結(jié)合網(wǎng)絡環(huán)境可知,無線傳感網(wǎng)在防御入侵行為時,需要調(diào)集全網(wǎng)的帶寬資源并占用節(jié)點予以應對,當且僅當網(wǎng)絡及節(jié)點所消耗的資源不影響網(wǎng)絡數(shù)據(jù)匯聚時,方可實時捕獲入侵行為。

2 基于指紋識別機制的無線傳感網(wǎng)入侵檢測算法

由上文可知,無線傳感網(wǎng)在檢測入侵行為時,其制約性因素主要為網(wǎng)絡中可用帶寬資源,此外尚需針對節(jié)點多態(tài)特性進行匹配性過濾[11]。因此,本文算法結(jié)合節(jié)點資源、多態(tài)特性、網(wǎng)絡緩存等維度,由多元指紋過濾方法和入侵行為查證識別方法兩個部分構(gòu)成。

2.1 基于流量和分布特性評估機制的多元指紋過濾

入侵主體實施攻擊行為時,其入侵流量B(b)及入侵行為分布特性G(b)可用于構(gòu)建指紋模型,其中B(b)和G(b)均遵循萊斯分布特性,特征值為b。網(wǎng)絡在t0時刻啟動入侵檢測流程時,各節(jié)點的可用帶寬均遵循數(shù)字特征為λ的泊松分布[12],據(jù)此可確定入侵流量B(b)的中心分布E[B(b)]滿足如式(3)所示條件。

(3)

模型(3)中E|B(b)|和E|B(b)2|分別表示入侵流量B(b)的均值和方差,實踐中分別為入侵流量的攻擊周期和入侵行為分布特性的緩存周期。考慮到入侵流量B(b)的攻擊周期E|B(b)|與的入侵行為分布特性G(b)的緩存周期E|B(b)2|呈現(xiàn)反向積分指紋映射關系[13],如式(4)所示

(4)

由模型(4)可知,當且僅當入侵流量B(b)的攻擊周期E[B(b)]與入侵行為分布特性G(b)的緩存周期E[B(b)2]均保持一致性時,網(wǎng)絡方可針對入侵行為進行監(jiān)測。否則將需要針對網(wǎng)絡入侵進行反向積分指紋映射,以便確定入侵行為的攻擊特征并及時啟動防御行為。

2.2 基于納什均衡模型的入侵行為查證識別

由上文可知,入侵流量B(b)的攻擊周期E[B(b)]與入侵行為分布特性G(b)的緩存周期E[B(b)2]呈現(xiàn)反向積分指紋映射關系,若模型(3)和(4)獲取的B(b)的攻擊周期E[B(b)]高于攻擊行為數(shù)學分布T(x)的統(tǒng)計頻率E[B(b)4],則可通過查證入侵概率p′的方式對入侵行為進行建模,從而提高網(wǎng)絡的安全系數(shù)。因此本文采取查證入侵概率的方式對的入侵行為B(b)進行識別。

考慮到反向積分指紋映射關系同時具有時移特性[12],因此B(b)和p′也滿足時變特性,如式(5)所示。

B(b)?p′

(5)

模型(5)的均值E[B(b)?p′]同時滿足反向積分指紋映射關系,如式(6)所示。

(6)

若網(wǎng)絡針對入侵主體的查證識別概率為p′,則入侵行為分布特性G(b)滿足如式(7)所示條件。

(7)

不妨設入侵主體發(fā)起攻擊的時刻為Δt,查證識別概率為p′的指紋系數(shù)ΔG(b)滿足如式(8)所示條件。

(8)

其中d′為入侵主體的攻擊流量,Δt為入侵者發(fā)起攻擊的時刻。

入侵成功率Δλ滿足納什均衡模型,如式(9)所示。

(9)

并滿足如式(10)所示條件。

(10)

其中,Δλ滿足納什均衡。

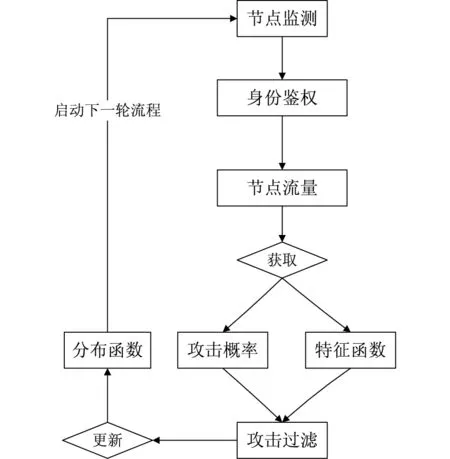

綜上所述,所提算法入侵檢測過程如下。

Step1:網(wǎng)絡實時監(jiān)測攻擊行為并針對入侵行為分布特性獲取特征函數(shù)G(b),被監(jiān)測到處于攻擊狀態(tài)的節(jié)點將通過模型(9)和模型(10)獲取攻擊概率p′。

Step2:當僅當節(jié)點監(jiān)測到攻擊行為時,則轉(zhuǎn)Step3。

Step3:若入侵主體的入侵成功率Δλ滿足模型(10)時,算法結(jié)束。

Step4:更新分布函數(shù)G(b),當僅當模型(10)成立時轉(zhuǎn)Step2,否則繼續(xù)監(jiān)測網(wǎng)絡攻擊行為。

Step5:算法結(jié)束。

算法流程圖如下圖1所示。

圖1 算法流程圖

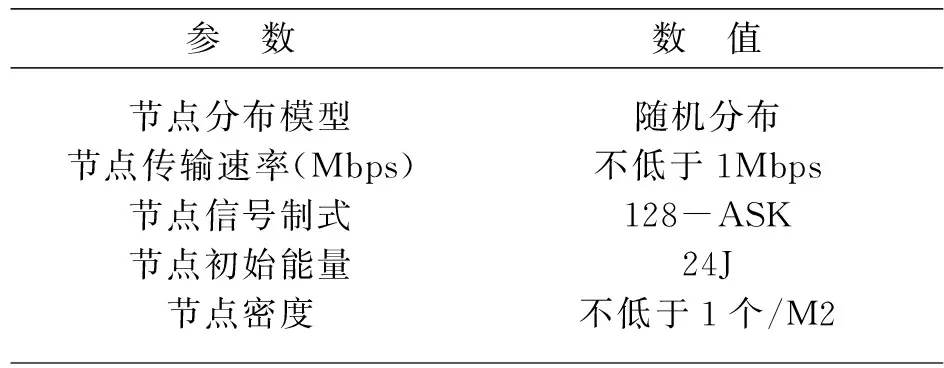

3 仿真實驗

本文實驗采用NS2仿真實驗環(huán)境,對照組算法為線性密碼鑒別機制的無線傳感網(wǎng)入侵檢測算法[13](A Novel Security Algorithm ECC-L For Wireless Sensor Network,ECC-L算法)和橢圓加密鑒別機制的無線傳感網(wǎng)入侵檢測算法[14](Security Protocol Using Elliptic Curve Cryptography Algorithm For Wireless Sensor Networks,SEC算法)。仿真指標為安全峰值流量強度和入侵鑒別成功率。仿真參數(shù)表如下表1所示。

表1 仿真參數(shù)表

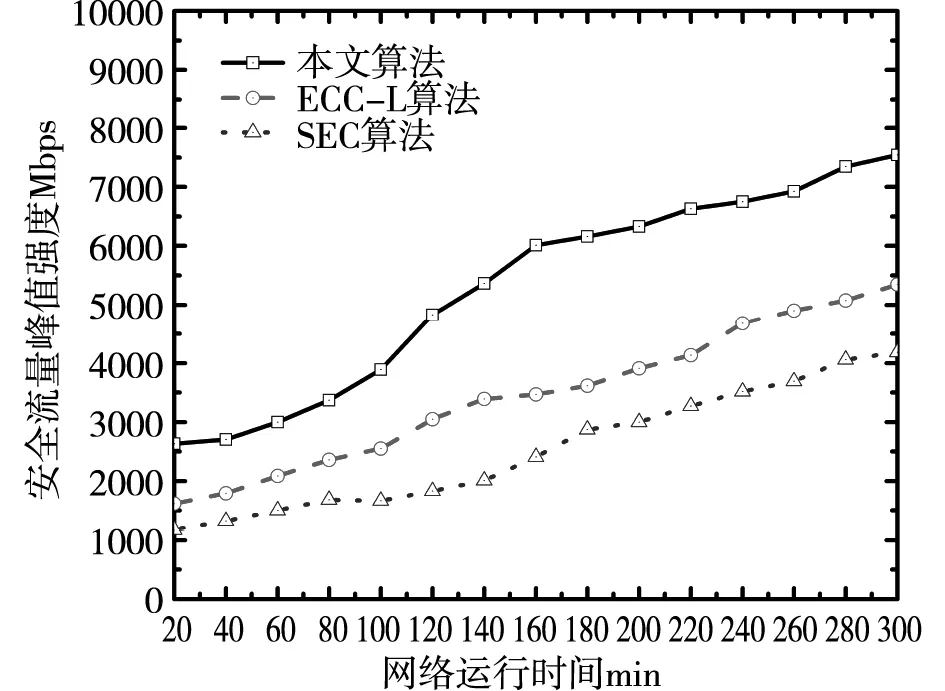

3.1 安全峰值流量強度

圖2為所提算法與ECC-L算法和SEC算法在兩種信道條件下的安全峰值流量強度測試結(jié)果。由圖可知,所提算法具有安全峰值流量強度較高的特點,說明所提算法具有較高的流量攻擊抵御能力。這是由于所提算法針對入侵行為具備的多態(tài)特點,設計了多元指紋過濾方法以捕獲入侵行為,并結(jié)合基于概率的查證識別模型對攻擊流量予以識別,因而可精確獲取攻擊流量及被入侵的節(jié)點,使得算法具有較高的安全流量峰值強度。ECC-L算法主要采取曲線加密方式對節(jié)點進行身份鑒權(quán),鑒權(quán)過程中需要對網(wǎng)絡節(jié)點進行遍歷映射處理,帶寬冗余性能要低于所提算法,因而網(wǎng)絡難以調(diào)集較高的帶寬用以抵御網(wǎng)絡攻擊行為,因此該算法具有較低的安全峰值流量。SEC算法針對遍歷識別存在的實時性較差的特性,采取橢圓曲線加密方式對網(wǎng)絡流量進行特征值捕獲,雖然可達到較高水平的鑒別率,不過由于該算法需要根據(jù)流量特征進行網(wǎng)絡資源調(diào)度,導致算法難以匹配性過濾,網(wǎng)絡資源調(diào)度具有滯后特性,使得該算法的安全峰值流量強度亦要低于所提算法。

(a)拉普拉斯信道

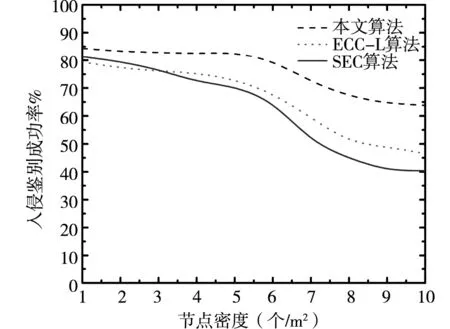

3.2 入侵鑒別成功率

圖3為所提算法與ECC-L算法和SEC算法在兩種信道條件下的入侵鑒別成功率測試結(jié)果。由圖3可知,所提算法具有入侵鑒別成功率較高的特點,說明所提算法具有較強的網(wǎng)絡入侵行為查證識別能力。這是由于所提算法設計了多元指紋過濾方法查證識別多態(tài)攻擊,入侵行為可通過查證識別模型予以動態(tài)識別,因而入侵行為捕獲能力較強,可達到較高的入侵鑒別成功率。ECC-L算法采用曲線加密模型實現(xiàn)節(jié)點身份鑒權(quán),由于鑒權(quán)過程需要遍歷全部節(jié)點,使得惡意攻擊節(jié)點易進入潛伏狀態(tài)。此外,該算法存在網(wǎng)絡資源調(diào)集較為困難的問題,因而入侵鑒別能力較低,使得該算法的入侵鑒別成功率要低于所提算法。SEC算法雖然基于橢圓加密方式并結(jié)合特征值鑒權(quán)模型對入侵行為予以查證識別,不過由于該算法對攻擊行為存在的多態(tài)性考慮不足,所獲取的流量特征樣本庫需要實時更新,使得該算法的入侵鑒別成功率亦要低于所提算法。

(a)拉普拉斯信道

4 結(jié)論與展望

本文基于基于指紋識別機制,構(gòu)建了一種新的無線傳感網(wǎng)入侵檢測算法,主要根據(jù)攻擊概率和流量特征以裁決惡意攻擊行為,因而可實現(xiàn)較高的安全峰值流量強度及入侵鑒別成功率,改善網(wǎng)絡對入侵主體的抵御能力,具有匹配能力較強的特點。最后采用NS2仿真平臺,證明了所提算法的性能。

下一步將針對所提算法對移動環(huán)境適應性較差的不足,引入高流動節(jié)點鑒權(quán)查證機制,提升所提算法對移動節(jié)點的命中能力,進一步提高算法對復雜環(huán)境的適應能力。