基于化工行業智能工廠建設的網絡安全解決方案

李 津

(新疆天業(集團)有限公司,新疆 石河子832000)

智能工廠建設首先是基礎設施及網絡的建設,網絡安全是重中之重,并且需要在做智能工廠頂層設計的時候就對網絡安全方案進行全面的規劃。項目建設中后期再進行網絡安全的補救,往往會傷筋動骨,給企業帶來更多的經濟投入和網絡安全隱患。

1 工控網的網絡安全防護

目前,隨著化工生產自動化水平的提升,智能儀表、閥門、分析儀器得到了廣泛應用,工控系統成為了化工生產的心臟,工控系統及網絡的安全和穩定非常重要,由于早期工控系統基本是在局域網中運行,安全隱患主要在系統本身,隨著數字化和智能化的發展,基于OPC協議的工控網絡系統面臨各種各樣的威脅。在“兩網”融合的大背景下,工業控制系統的隔離性被打破,面臨來自網絡的威脅空前加劇。

1.1 OPC協議

DCS系統的種類繁多,但目前大多采用OPC方式進行數據交換。OPC(用于過程控制的OLE)被廣泛應用在控制系統中,用于提供不同供應商的設備和軟件之間的互操作性。OPC采用Server/Client模式,OPC Server可以設置數據只讀,這在一定程度上保護了DCS系統的安全。

然而OPC Classic協議(OPC DA,OPC HAD和OPC A&E)基于微軟的DCOM協議,DCOM協議是在網絡安全問題被廣泛認知之前設計的。OPC與DCS的數據交換基于典型的TCP/IP協議,OPC Classic動態地分配TCP端口給每一個服務對象在服務器上的可執行過程,由于OPC可以自由使用1024-65535之間的任何端口,它對傳統的IT防火墻是不友好的,由于不能提前知道服務器會使用什么端口,不能定義防火墻規則,只能開放大范圍的端口,這就產生了嚴重的安全漏洞。

1.2 工控網與數采網之間的安全防護

1.2.1 深度包檢測技術

可以通過深度包檢測技術管理OPC通信,第1步,竊聽來自OPC客戶端的連接請求,并檢查服務器和客戶端的身份合法性及連接請求的格式是否正確;第2步,竊聽來自OPC服務器的連接應答,并檢查連接應答的格式是否正確,客戶端的身份合法性以及服務器使用的TCP端口;第3步,暫時打開之前通告的TCP端口并作出限制,只允許該客戶端與服務器通信,該客戶端只能使用指定端口及規定時間內的會話有效時間。

該技術阻斷了未被許可的客戶端和服務器使用通告端口號之外端口號的行為、借用端口號的行為以及非正確格式的RPC連接請求。

1.2.2 安全網絡架構

可以使用不同的網絡架構,使用不同的滿足安全要求的網絡安全設備,實現對工控系統的安全防護,可以把1臺工控機房的DCS上位機部署成OPC Server,再把另1臺工控機房的服務器部署成OPC Client及數采接口機,即OPC服務器、客戶端、數采、實時數據庫接口功能都在工控機房進行管理。也可以單獨將1臺工控網的服務器部署成OPC Server,通過交換機與DCS系統通信,再用1臺數采網的服務器部署成OPC Client及數采接口機,即OPC服務器在工控機房進行管理,OPC客戶端、數采、實時數據庫接口功能在數字化機房進行管理。OPCServer和OPC Client的物理鏈路通過光纖進行通信,將安全隔離設備放在OPC Server和OPCClient之間,即可實現有效的安全隔離。

2 數采網的網絡安全防護

數采網作為工控網和生產網的橋梁,主要包括OPC客戶端、數采機、實時數據庫接口機及實時數據庫服務器等設備,其中OPC客戶端、數采和接口功能可以共用1臺服務器設備,該服務器與實時數據庫的通信協議也基于TCP/IP協議。

2.1 實時數據庫的自身安全防護機制

實時數據庫接口在安裝的時候可以安裝OPC Client_Readonly(只讀)接口,不安裝可讀可寫接口,這樣能夠有效防止數據通過OPC協議回傳。

2.2 建立數采專用虛網

建立實時數據采集專用虛網,再在專用虛網的基礎上建立專用子網,是在網絡底層保護實時數據采集免遭非法訪問和病毒襲擊的有力手段。具體的做法是,將實時數據庫PI服務器和數采接口機從網絡底層劃入同一子網,在路由器或交換機上建立訪問規則,即其他子網的主機可以訪問PI服務器,但不能訪問數采接口機。

3 生產網的網絡安全防護

生產網是智能工廠建設的核心部分,所有應用模塊都部署在生產網上,比如MES系統、三維數字化平臺、應急指揮系統、統一身份認證系統、安健環管理系統、流程仿真培訓系統、工業大數據平臺、工業互聯網平臺等。

3.1 私有云平臺

建設私有云平臺,將各應用模塊都部署在私有云平臺上,云存儲相比本地存儲更為安全,云服務器實際上就是一組在集群服務器上虛擬出來的多個獨立服務器,然后每個服務器上都運行修改工作負載的配置,因此在穩定性與自動化方面具備優勢;并且云服務器在防火墻、網絡和存儲加密以及鏡像安全、代碼檢測等方面都具備安全性,還會有技術團隊添加安全層,并實時更新安全系統。企業可以時刻監控云服務器,掌握自身數據狀態。另外云服務商都具備保護機制,包括入侵自動防御、定期滲透測試、多層物理檢測、ddos監測等功能。這就極大提高了云服務器的安全性。

3.2 生產網與辦公網的安全隔離技術

該技術在2個獨立系統之間,不存在通信的物理連接和邏輯連接,不存在依據TCP/IP協議的信息包轉發,只有格式化數據塊的無協議“擺渡”。 被隔離網絡之間的數據傳遞方式采用完全的私有方式,不具備任何通用性。

兩側網絡之間所有的TCP/IP連接在其主機系統上都要進行完全的應用協議還原,還原后的應用層信息根據用戶的策略進行強制檢查后,以格式化數據塊的方式通過隔離交換矩陣進行單向交換,在另外一端的主機系統上通過自身建立的安全會話進行最終的數據通信,即實現“協議落地、內容檢測”。這樣,既從物理上隔離、阻斷了具有潛在攻擊可能的一切連接,又進行了強制內容檢測,從而實現最高級別的安全。

系統架構主要由內網主機系統、外網主機系統和隔離交換矩陣3部分構成。內網主機系統與內網相連,外網主機系統與外網相連,內/外網主機系統分別負責內外網信息的獲取和協議分析,隔離交換矩陣根據安全策略完成信息的安全檢測,內外網絡之間的安全交換。整個系統具備多網絡隔離的體系結構,通過專用硬件完成兩側信息的“擺渡”;被隔離網絡之間任何時刻不產生物理連接;內/外網主機系統之間沒有網絡協議邏輯連接,通過隔離交換矩陣的全部是應用層數據,也就是OSI模型的七層協議全部斷開;數據交換方式完全私有,不具備可編程性。

4 4G-LTE無線專網的網絡安全防護

4.1 4G-LTE無線專網

4G-LTE無線專網作為有線網絡的重要補充,能夠滿足隨時隨地的移動業務接入;能夠承載多種業務,包括語音、生產數據、靜態圖像、視頻圖像等。與公網比較,專網的優勢在于即使在公共網絡連接受限的環境中,也能保證持續、可靠的網絡連接覆蓋,并且不易遭受來自外界的數據剽竊和攻擊。因此無線專網本身具有一定的安全優勢。

4.2 4G-LTE無線專網與生產網的安全解決方案

4G專網與生產網不是兩個孤島,而是存在一定的數據交互,因此需要在4G專網與生產網之間配置網絡安全設備,采用雙擺渡傳輸技術,隔離交換模塊上的交換芯片通過獨特的開關控制系統實現雙擺渡傳輸機制,隔離交換模塊自動進行協商,從而實現同一時刻內外網交換卡之間或交換卡與主機系統之間的雙向數據高效交換。

5 整體解決方案

5.1 各異構網絡的拓撲結構

既要實現上述各異構網絡之間的通信,又要保證各網絡的安全性,首先需要明確各異構網絡需要實現的業務功能,其次需要明確各異構網絡之間的數據交互需求及通信關系,最后運用網絡安全設備實現各異構網絡之間的最高安全防護要求。

5.2 系統安全設計

另外在系統方面也需要考慮安全因素,信息系統設計歸結起來要解決資源、用戶、權限3類問題,在這3大要素中,用戶是安全的主體,應用系統的安全也就是圍繞用戶展開的。用戶身份的驗證便成了應用系統必須解決的第一個問題;第二個要解決的問題便是授權,就是確保每個用戶都能授以合適的權限;為解決資源的安全性與安全審計問題,還需要解決密碼服務與可信時間戳問題。

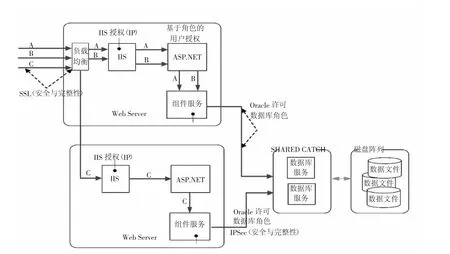

安全措施包括外部訪問安全防范如防火墻、數據傳輸加密、VPN;基于SSL的HTTP訪問;WEB服務的負載均衡;基于IIS的授權控制;基于角色的用戶授權控制;組件服務角色控制;基于IPSec的數據連接的安全性;ORACLE許可的數據庫角色控制;數據庫安全的組織策略;基于ORACLE數據庫的RAC(Real Application Cluster)服務器集群服務等。系統安全架構見圖1。

圖1 系統安全構架

6 結語

本方案的實施,建立了全面的信息安全保障體系,保證各異構網絡之間正常通信的同時,又能保障各網絡的安全運行,分層級隔絕了來自相對不安全網絡的威脅,結合安全管理措施,實現了智能工廠建設的同時,保障了工業控制系統安全穩定運行的目標。