多源數(shù)據(jù)融合的物聯(lián)網(wǎng)安全知識推理方法

張書欽 白光耀 李 紅 張敏智

1(中原工學(xué)院計算機(jī)學(xué)院 鄭州 450007)2(物聯(lián)網(wǎng)信息安全技術(shù)北京市重點(diǎn)實(shí)驗(yàn)室(中國科學(xué)院信息工程研究所) 北京 100093)(zhangsq@zut.edu.cn)

物聯(lián)網(wǎng)(Internet of things, IoT)領(lǐng)域的發(fā)展改變了傳統(tǒng)的工業(yè)形態(tài),方便了人們的生活,海量物聯(lián)網(wǎng)設(shè)備的使用和新型物聯(lián)網(wǎng)技術(shù)的普及促使物聯(lián)網(wǎng)應(yīng)用擴(kuò)展到更廣泛的領(lǐng)域,如工控物聯(lián)網(wǎng)、醫(yī)療領(lǐng)域、智能城市、智能電網(wǎng)等[1],但潛在的物聯(lián)網(wǎng)安全問題也在逐步浮現(xiàn).伴隨信息化與工業(yè)化的深度融合,采礦、電力、化工等領(lǐng)域的工業(yè)控制網(wǎng)絡(luò)與政府、軍事、金融等系統(tǒng)的網(wǎng)絡(luò)從相對獨(dú)立且完全與外網(wǎng)隔離,逐漸發(fā)展為網(wǎng)絡(luò)化連接和信息化管理并向互聯(lián)網(wǎng)開放.傳統(tǒng)的內(nèi)網(wǎng)外網(wǎng)界限逐漸模糊,引入了無處不在的網(wǎng)絡(luò)安全風(fēng)險.物聯(lián)網(wǎng)背景下的工控設(shè)備與網(wǎng)絡(luò)技術(shù)相融合,消除了工業(yè)環(huán)境的內(nèi)外部安全邊界[2].工控網(wǎng)絡(luò)設(shè)備不僅面臨傳輸鏈路上的軟硬件安全、網(wǎng)絡(luò)防護(hù)邊界模糊等安全風(fēng)險,還面臨云平臺服務(wù)虛擬化中的跳板入侵、違規(guī)接入、數(shù)據(jù)丟失、竊聽和篡改等新型安全風(fēng)險.

同時,物聯(lián)網(wǎng)供應(yīng)鏈的安全威脅也隨著供應(yīng)鏈復(fù)雜程度的提高而不斷出現(xiàn).物聯(lián)網(wǎng)供應(yīng)鏈涉及執(zhí)行各種任務(wù)的不同子系統(tǒng),包括內(nèi)部開發(fā)、信息傳遞、中間組件以及產(chǎn)品或服務(wù)制造的全過程;并涉及多個參與者例如生產(chǎn)者、系統(tǒng)集成商、服務(wù)商、供貨商、銷售商等.物聯(lián)網(wǎng)供應(yīng)鏈安全涵蓋了第三方供貨商、制造商和服務(wù)商之間各種軟硬件產(chǎn)品和信息安全外包,包括在物聯(lián)網(wǎng)環(huán)境與物聯(lián)網(wǎng)設(shè)備上搭載的運(yùn)營技術(shù)和信息技術(shù).隨著物聯(lián)網(wǎng)供應(yīng)鏈的復(fù)雜程度不斷提高,物聯(lián)網(wǎng)供應(yīng)鏈的風(fēng)險控制能力逐漸降低,任何組件或服務(wù)出現(xiàn)漏洞或數(shù)據(jù)泄露都會破壞業(yè)務(wù)的連貫性,帶來難以控制的安全風(fēng)險.

如上所述,物聯(lián)網(wǎng)安全面臨著復(fù)雜且多變的威脅,遭受的入侵和攻擊變得越來越智能化與多樣化.在大量物聯(lián)網(wǎng)設(shè)備接入互聯(lián)網(wǎng)的過程中,異構(gòu)信息的交互和網(wǎng)絡(luò)結(jié)構(gòu)的快速變化使攻擊面進(jìn)一步擴(kuò)大,不斷產(chǎn)生新的弱點(diǎn)和威脅[3].同時在物聯(lián)網(wǎng)供應(yīng)鏈中,一個上下游供應(yīng)鏈環(huán)境中的漏洞可以從源節(jié)點(diǎn)級聯(lián)到整個網(wǎng)絡(luò)系統(tǒng)的多個目標(biāo)節(jié)點(diǎn),所以對物聯(lián)網(wǎng)供應(yīng)鏈整體網(wǎng)絡(luò)安全威脅情報屬性的關(guān)注非常重要.在面對物聯(lián)網(wǎng)環(huán)境中的新型威脅時,傳統(tǒng)的安全入侵檢測和響應(yīng)技術(shù)無法適應(yīng)物聯(lián)網(wǎng)安全領(lǐng)域面臨的攻擊,安全信息及事件管理(security information and event management, SIEM)和安全操作中心(security operation center, SOC)[4]也存在很大的局限性,迫切需要一種有效的方法智能地響應(yīng)安全入侵.針對物聯(lián)網(wǎng)的威脅事件,可以采用多種智能推理技術(shù)來實(shí)現(xiàn),例如基于本體的推理技術(shù)和語義網(wǎng)技術(shù),以及基于智能訪問控制模型、文本挖掘和自然語言處理(natural language processing, NLP)的惡意代碼檢測技術(shù).但是由于物聯(lián)網(wǎng)的異構(gòu)性和復(fù)雜性,對物聯(lián)網(wǎng)系統(tǒng)進(jìn)行全局的安全狀態(tài)檢測和威脅事件感知非常困難.針對整個物聯(lián)網(wǎng)系統(tǒng)與供應(yīng)鏈系統(tǒng)的安全管理與威脅分析具有挑戰(zhàn)性,本文提出了一種物聯(lián)網(wǎng)安全多源知識推理方法,通過分析物聯(lián)網(wǎng)安全公開知識庫的特點(diǎn),構(gòu)建了一個本體模型以描述物聯(lián)網(wǎng)與供應(yīng)鏈安全威脅要素、進(jìn)行知識整合以解決多源知識的語義異質(zhì)性問題、并利用推理規(guī)則進(jìn)行威脅分析.該方法可以感知物聯(lián)網(wǎng)環(huán)境內(nèi)的安全狀況、自動化推理可采用的緩解措施、并豐富物聯(lián)網(wǎng)供應(yīng)鏈與威脅情報之間的上下文語義信息,以提高威脅響應(yīng)能力.

本文工作的主要貢獻(xiàn)有3個方面:

1) 分析物聯(lián)網(wǎng)安全公開知識庫的特點(diǎn),將物聯(lián)網(wǎng)多源知識與威脅情報整合并構(gòu)建關(guān)系映射鏈接圖模型,對物聯(lián)網(wǎng)安全威脅要素評估提供支持.

2) 提出了一個物聯(lián)網(wǎng)供應(yīng)鏈風(fēng)險分析本體模型以描述威脅信息對象間的關(guān)聯(lián)性、拓展目前網(wǎng)絡(luò)安全領(lǐng)域本體建模的知識域范圍、解決多源安全知識的語義異質(zhì)性問題,可提供更廣泛的安全狀況感知.

3) 提出了一種基于本體的物聯(lián)網(wǎng)安全多源知識推理方法,該方法能夠感知物聯(lián)網(wǎng)系統(tǒng)內(nèi)的高脆弱性組件、對物聯(lián)網(wǎng)供應(yīng)鏈與威脅情報之間的上下文語義信息進(jìn)行補(bǔ)全,并自動化響應(yīng)威脅入侵.

1 相關(guān)工作

目前圍繞漏洞和潛在的威脅已經(jīng)存在大量的基礎(chǔ)研究,網(wǎng)絡(luò)安全專家可以通過使用公共的結(jié)構(gòu)化描述語言和公開的信息安全知識庫來制定防御的策略、技巧和操作.Syed等人[5]搭建了一個統(tǒng)一網(wǎng)絡(luò)安全模型UCO,集合了來自不同網(wǎng)絡(luò)安全系統(tǒng)的異構(gòu)數(shù)據(jù)和知識模式與常用的網(wǎng)絡(luò)安全標(biāo)準(zhǔn),并用于信息共享交換和網(wǎng)絡(luò)態(tài)勢感知.Kiesling等人[6]通過集成網(wǎng)絡(luò)安全領(lǐng)域的標(biāo)準(zhǔn)詞匯表與可用于更新知識圖譜的ETL工作流,構(gòu)建了一個動態(tài)的網(wǎng)絡(luò)安全知識圖譜,并通過接口提供集成訪問服務(wù).田建偉等人[7]利用圖論對能源互聯(lián)網(wǎng)網(wǎng)絡(luò)結(jié)構(gòu)進(jìn)行建模,提出LR-NodeRank節(jié)點(diǎn)加權(quán)方法來評估融合網(wǎng)絡(luò)的安全狀況,并且基于威脅圖的安全狀況改進(jìn)方法計算需要加固的網(wǎng)絡(luò)邊界.黃克振等人[8]利用區(qū)塊鏈的去中心化和匿名性,保護(hù)威脅情報中的身份信息,并利用區(qū)塊鏈的回溯能力構(gòu)建完整攻擊鏈.但以上研究均未正式描述物聯(lián)網(wǎng)安全領(lǐng)域核心概念之間的關(guān)系,對威脅分析的研究尚未提高到語義級別,無法定義推理規(guī)則.本文整合了安全領(lǐng)域異構(gòu)多源知識庫并以圖結(jié)構(gòu)統(tǒng)一表示數(shù)據(jù),通過來自不同知識源的上下文語義信息為后續(xù)的知識推理工作提供支持.

網(wǎng)絡(luò)供應(yīng)鏈(cyber supply chain, CSC)安全是用于控制和增強(qiáng)供應(yīng)鏈系統(tǒng)以確保業(yè)務(wù)連續(xù)性、保護(hù)產(chǎn)品安全和提供信息保障的機(jī)制.Sun等人[9]分析了電力系統(tǒng)網(wǎng)絡(luò)安全風(fēng)險并設(shè)計了增強(qiáng)電力物聯(lián)網(wǎng)安全的解決方案,以增強(qiáng)智能電網(wǎng)環(huán)境下的CSC安全性.Kieras等人[10]提出了一個I-SCRAM框架,用于分析物聯(lián)網(wǎng)系統(tǒng)中供應(yīng)鏈安全風(fēng)險,并基于此模型提出了量化供應(yīng)鏈風(fēng)險的指標(biāo).Yeboah-Ofori等人[11]應(yīng)用威脅情報分析和機(jī)器學(xué)習(xí)技術(shù),基于已有的威脅情報屬性分析來預(yù)測威脅,并識別已存在的CSC漏洞,最終為網(wǎng)絡(luò)供應(yīng)鏈安全威脅提供適當(dāng)?shù)目刂拼胧?Benthall[12]將漏洞數(shù)據(jù)與開源項(xiàng)目OpenSSL的開放版本控制數(shù)據(jù)相關(guān)聯(lián),應(yīng)用AML(Alhazmi-Malaiya logistic)模型將融合數(shù)據(jù)用于軟件供應(yīng)鏈風(fēng)險發(fā)現(xiàn).Nakano等人[13]提出了一個供應(yīng)鏈可信度框架,用于驗(yàn)證供應(yīng)鏈中的組織是否符合預(yù)定義的要求,并以擬議的框架為基礎(chǔ)設(shè)計了新方法來提高性能與可用性.但目前的工作均圍繞供應(yīng)鏈漏洞與上下游供應(yīng)鏈弱點(diǎn)展開,對CSC安全威脅參與者攻擊過程與戰(zhàn)術(shù)意圖的研究仍然缺乏.本文在物聯(lián)網(wǎng)安全知識整合過程中融入了供應(yīng)鏈信息,并與攻擊者的戰(zhàn)術(shù)、技術(shù)與活動等知識相關(guān)聯(lián),豐富了供應(yīng)鏈安全的上下文語義信息并為物聯(lián)網(wǎng)供應(yīng)鏈威脅分析研究提供了新機(jī)制.

本體被用于刻畫信息對象、進(jìn)行領(lǐng)域知識共享和重用,目前研究者對網(wǎng)絡(luò)威脅情報(cyber threat intelligence, CTI)的分析與本體建模已經(jīng)取得一定進(jìn)展.司成等人[14]以漏洞屬性、漏洞對象等元素出發(fā),結(jié)合網(wǎng)絡(luò)安全態(tài)勢要素的特點(diǎn),提出了一種基于本體的網(wǎng)絡(luò)安全態(tài)勢要素知識庫模型,用于整合和利用網(wǎng)絡(luò)安全態(tài)勢知識.李濤等人[15]提出了一種通用的網(wǎng)絡(luò)安全參數(shù)分類架構(gòu),根據(jù)類型的繼承關(guān)系擴(kuò)展了主機(jī)域中的漏洞本體.Jia等人[16]以基于規(guī)則和機(jī)器學(xué)習(xí)相結(jié)合的信息提取方式來獲取與網(wǎng)絡(luò)安全相關(guān)的實(shí)體,提出了構(gòu)建網(wǎng)絡(luò)安全知識圖譜的實(shí)用方法,并基于五元組模型來推理新規(guī)則.Rastogi等人[17]設(shè)計了惡意軟件本體MALOnt,支持惡意軟件威脅情報結(jié)構(gòu)化信息提取,并以MALOnt為基礎(chǔ)構(gòu)建了惡意軟件知識圖譜從知識圖譜中推理隱含的關(guān)系.Mozzaquatro等人[18]將網(wǎng)絡(luò)安全知識以及相應(yīng)的預(yù)防措施集成到運(yùn)行時安全監(jiān)視和啟動工具可以訪問的本體IoTSec中[19],使安全系統(tǒng)自動檢測對IoT網(wǎng)絡(luò)的威脅并動態(tài)地提出合適的保護(hù)服務(wù).Choi等人[20]對電力系統(tǒng)漏洞與安全上下文本體進(jìn)行建模,并以智能電表為示例創(chuàng)建了電力物聯(lián)網(wǎng)中的攻擊場景,實(shí)現(xiàn)了可以有效運(yùn)行的安全機(jī)制.但目前將攻擊者的戰(zhàn)術(shù)意圖、攻擊技術(shù)與攻擊過程與漏洞和弱點(diǎn)相結(jié)合的研究仍處于初級階段,網(wǎng)絡(luò)安全領(lǐng)域多是以漏洞、弱點(diǎn)與攻擊模式為重心進(jìn)行研究,很難進(jìn)行復(fù)合攻擊預(yù)測和威脅分析與其后續(xù)工作.本文提出的本體模型拓展了目前網(wǎng)絡(luò)安全領(lǐng)域本體建模的知識域范圍,提供更廣泛的安全狀況感知以提高威脅響應(yīng)能力.

2 物聯(lián)網(wǎng)安全多源知識整合

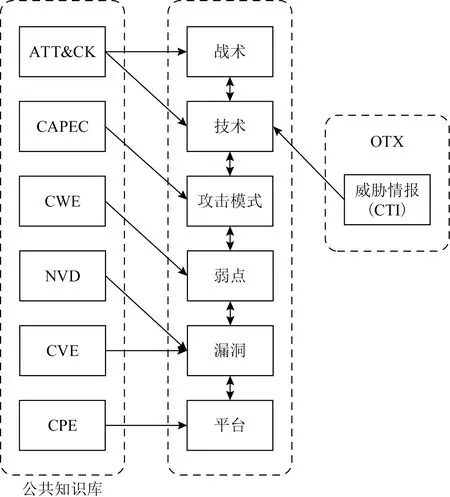

目前,海量的安全信息碎片化分散在互聯(lián)網(wǎng)上,其中安全組織MITRE所維護(hù)的公共知識庫逐漸發(fā)展成為網(wǎng)絡(luò)安全領(lǐng)域的行業(yè)標(biāo)準(zhǔn).通過一整套信息安全描述標(biāo)準(zhǔn)和規(guī)范,物聯(lián)網(wǎng)安全研究成果可以通過格式化的語言進(jìn)行表達(dá),并實(shí)現(xiàn)情報共享.安全領(lǐng)域知名公共知識庫包括通用漏洞披露(common vulnerabilities and exposures, CVE)、國家漏洞數(shù)據(jù)庫(national vulnerability database, NVD)、通用弱點(diǎn)枚舉(common weakness enumeration, CWE)、通用攻擊模式枚舉和分類(common attack pattern enumeration and classification, CAPEC)、通用平臺枚舉(common platform enumeration, CPE)和ATT&CK(adversarial tactics, techniques, and common knowledge)矩陣.本文的威脅情報來自開放威脅交換平臺(open threat exchange, OTX)的信息共享.

2.1 安全知識與威脅情報數(shù)據(jù)來源

CVE披露了已暴露的漏洞,數(shù)據(jù)庫中的每個漏洞都有一個由MITRE定義的標(biāo)識號和相關(guān)描述.NVD提供與安全相關(guān)的軟件漏洞,相關(guān)產(chǎn)品配置和影響指標(biāo)的有關(guān)信息.NVD建立在CVE列表上并與CVE列表完全同步,NVD為CVE列表中的條目提供了增強(qiáng)的信息,例如結(jié)構(gòu)化信息、根據(jù)通用漏洞評分系統(tǒng)(common vulnerability scoring system, CVSS)給出的嚴(yán)重性得分和影響等級等.CVSS是評估漏洞嚴(yán)重性的行業(yè)公共標(biāo)準(zhǔn),大多數(shù)漏洞嚴(yán)重性研究與商業(yè)漏洞管理平臺都基于CVSS進(jìn)行評估.CAPEC提供了攻擊模式分類的匯總,關(guān)注的是攻擊者對網(wǎng)絡(luò)空間脆弱性的利用方式,了解到攻擊模式對于威脅分析與防御至關(guān)重要.相關(guān)弱點(diǎn)信息則由CWE知識庫匯總.OTX是全球權(quán)威的開放威脅信息共享和分析網(wǎng)絡(luò).OTX可以提供威脅摘要、入侵指標(biāo)(indicators of compromise, IoC)、惡意軟件家族等有價值的信息,最重要的是,OTX平臺對每條開放威脅情報相關(guān)聯(lián)的ATT&CK技術(shù)知識進(jìn)行了枚舉,OTX平臺為本文將CTI與整合后的物聯(lián)網(wǎng)安全知識相映射提供了可行的路徑.

2.2 ATT&CK矩陣

ATT&CK矩陣由MITRE在2013年首次提出[21].通過匯總分析真實(shí)的觀察數(shù)據(jù)與高級持續(xù)性威脅(advanced persistent threat, APT)組織活動,ATT&CK逐漸發(fā)展成為針對攻擊者行為描述的通用語言和攻擊鏈全生命周期的行為分析模型.ATT&CK抽象地描述了由順序網(wǎng)絡(luò)攻擊戰(zhàn)術(shù)組成的框架,并且每種攻擊戰(zhàn)術(shù)涵蓋了大量攻擊技術(shù).從攻擊檢測和威脅分析的角度分析,只有明確攻擊戰(zhàn)術(shù)和技術(shù),才能進(jìn)一步推測攻擊所關(guān)聯(lián)的上下文信息.ATT&CK旨在持續(xù)構(gòu)建并豐富攻擊者的戰(zhàn)術(shù)意圖和技術(shù)模式,幫助安全研究者掌握技術(shù)全景,以支持對安全入侵的評估和自動化響應(yīng).

目前將ATT&CK矩陣應(yīng)用于威脅分析的可行性引起了研究者的極大興趣.在安全情報研究領(lǐng)域,漏洞情報研究發(fā)展較早,漏洞情報多是從軟件、硬件、操作系統(tǒng)、協(xié)議的脆弱性等角度入手,發(fā)展較為成熟[21],而威脅情報主要收集與攻擊者或攻擊行為相關(guān)的外部因素,通過整合威脅信息并提供威脅信息的共享,達(dá)到對威脅的及時管控[22].在物聯(lián)網(wǎng)安全領(lǐng)域,由于物聯(lián)網(wǎng)本身的內(nèi)在復(fù)雜性,物聯(lián)網(wǎng)設(shè)備與系統(tǒng)之間發(fā)生的異構(gòu)信息交換進(jìn)一步加劇了物聯(lián)網(wǎng)的結(jié)構(gòu)復(fù)雜性,圍繞漏洞情報的研究在物聯(lián)網(wǎng)的復(fù)雜環(huán)境中存在很大的局限性[23],所以目前研究者希望通過分析和理解攻擊者目標(biāo)與系統(tǒng)性風(fēng)險的角度進(jìn)行物聯(lián)網(wǎng)環(huán)境下的威脅分析.ATT&CK矩陣能夠串聯(lián)起威脅事件和觀測數(shù)據(jù),從而打通對威脅事件的理解鏈路.

2.3 多源知識關(guān)系映射

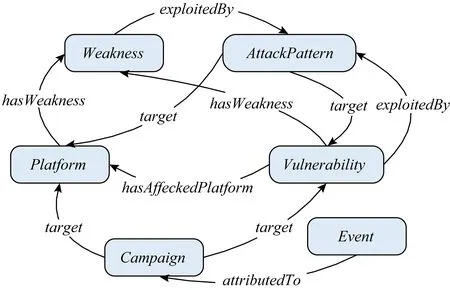

Fig. 1 Schematic of relational mapping linkages圖1 關(guān)系映射鏈接示意圖

本文以CAPEC所關(guān)注的攻擊模式(attack pattern)為橋梁,將攻擊者所使用的手段,即戰(zhàn)術(shù)(tactic)和技術(shù)(technique)與攻擊目標(biāo)存在的弱點(diǎn)(weakness)關(guān)聯(lián)在一起,由于CWE中的弱點(diǎn)可以鏈接到CVE中的漏洞(vulnerability),并且該條目可以鏈接CPE庫中已知受影響的平臺(platform).從OTX平臺獲取的CTI信息則通過與技術(shù)建立映射,完成與所有安全知識的鏈接.通過這種端到端的鏈接方法,安全研究者可以在網(wǎng)絡(luò)空間中選擇某種特定的應(yīng)用、硬件平臺或操作系統(tǒng),查看它會受到哪些策略或技術(shù)的影響,從而對物聯(lián)網(wǎng)環(huán)境中潛在的威脅進(jìn)行分析.圖1描繪了根據(jù)所選的知識源映射出的關(guān)系鏈接.

以映射出的關(guān)系鏈接為基礎(chǔ),本文結(jié)合了各知識庫的源數(shù)據(jù)與結(jié)構(gòu)特征,使用圖結(jié)構(gòu)統(tǒng)一表示數(shù)據(jù),每一層表示不同的來源,圖的節(jié)點(diǎn)來自知識源的條目,保留了知識源之間的內(nèi)部和外部鏈接并以圖的邊來表示.原知識庫中的關(guān)系鏈接不是雙向的,但在整合為統(tǒng)一的圖結(jié)構(gòu)數(shù)據(jù)時,可以進(jìn)行雙向遍歷,從而很容易的從任意一個節(jié)點(diǎn)去追溯不同知識源之間的關(guān)系.總的來說,ATT&CK提供了攻擊者對易受攻擊的系統(tǒng)所施加的戰(zhàn)術(shù)和技術(shù),CWE,CVE,CPE提供了被攻擊者利用的弱點(diǎn)和漏洞在物聯(lián)網(wǎng)中的位置,CAPEC將潛在的攻擊行為與可能成為攻擊目標(biāo)的弱點(diǎn)聯(lián)系起來.

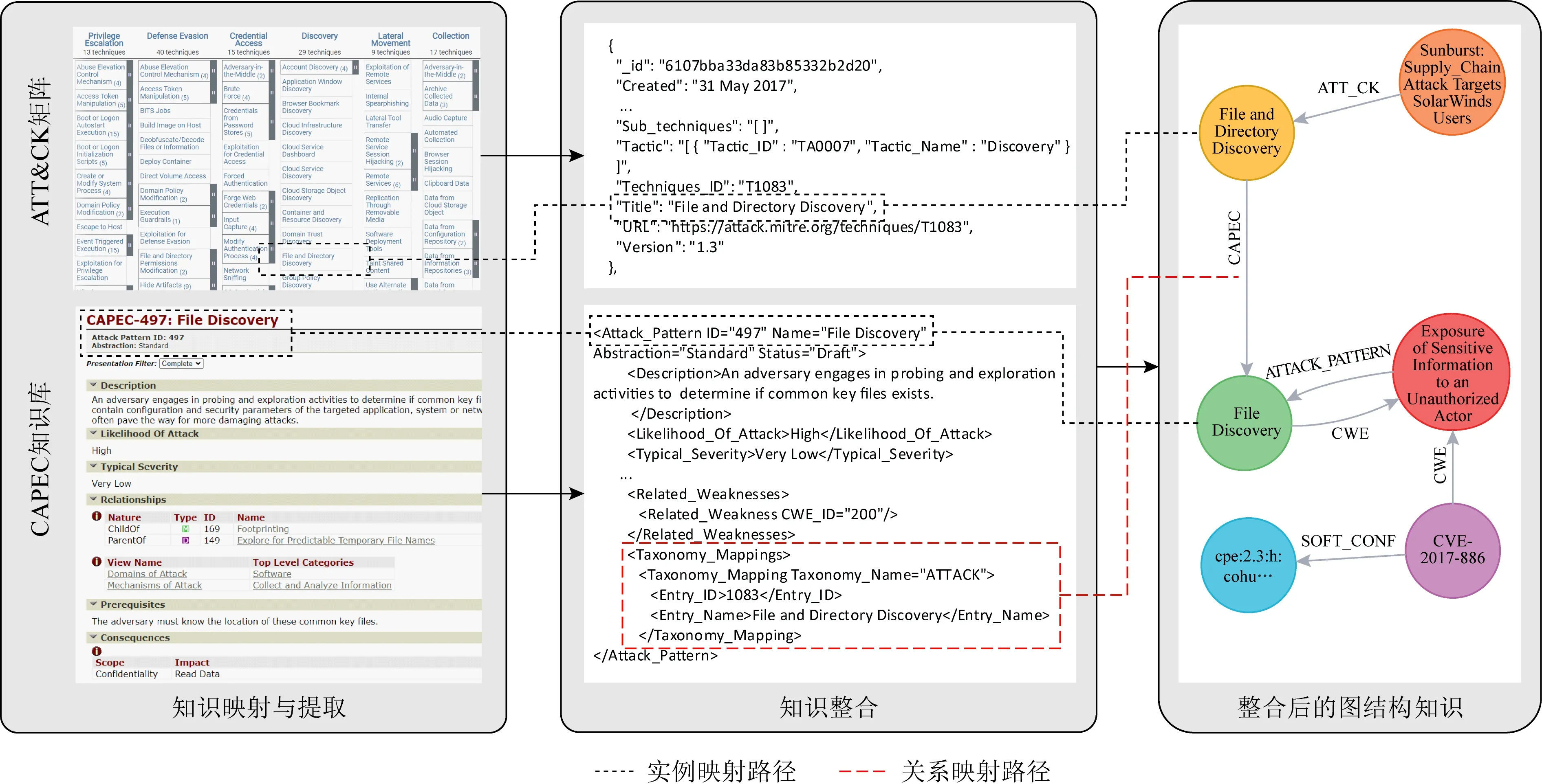

OTX在時刻匯總最新披露的威脅事件的同時將威脅事件條目自動導(dǎo)入并豐富已構(gòu)建的物聯(lián)網(wǎng)安全圖結(jié)構(gòu)知識庫,完成對CTI的動態(tài)更新.本文以ATT&CK中的技術(shù)條目T1083為例,展示將相關(guān)CTI條目映射至ATT&CK的情況,如圖2所示.

2.4 異構(gòu)數(shù)據(jù)整合與關(guān)系鏈接示例

本文使用不同來源的數(shù)據(jù)完成多源知識的映射與整合.這些數(shù)據(jù)在各自的網(wǎng)站上提供可供下載的異構(gòu)格式,如JSON,XML,CSV,這些網(wǎng)絡(luò)安全知識定期更新,以反映現(xiàn)實(shí)網(wǎng)絡(luò)安全領(lǐng)域的變化.不同知識源之間雖然缺乏語義層面的關(guān)系描述,但是這些知識在設(shè)計之初就考慮到了互相之間的聯(lián)系,源數(shù)據(jù)中預(yù)留了公共標(biāo)識符可以鏈接來自特定來源的數(shù)據(jù).圖3展示了一個示例,CAPEC-497在源數(shù)據(jù)中引用了ATT&CK中的文件和目錄發(fā)現(xiàn)(File and Directory Discovery)技術(shù),基于Taxomy_Mappings公共標(biāo)識符,可以在CAPEC與ATT&CK存在關(guān)聯(lián)的相關(guān)條目之間直接創(chuàng)建關(guān)系鏈接.

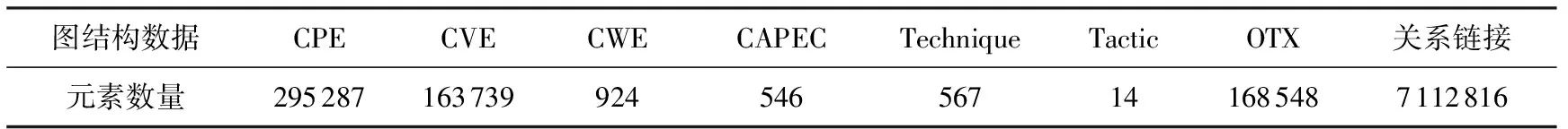

本文構(gòu)建的物聯(lián)網(wǎng)安全統(tǒng)一圖結(jié)構(gòu)知識存儲在Neo4j圖數(shù)據(jù)庫中,與來自O(shè)TX的相關(guān)CTI條目信息集成,并記錄各知識源與匯總的威脅事件條目統(tǒng)計信息,表1提供了當(dāng)前各元素的匯總統(tǒng)計信息.

Fig. 3 Graph structure data integration and relational sources圖3 圖結(jié)構(gòu)數(shù)據(jù)整合與關(guān)系來源

Table 1 Statistics of Each Element for Unified Graph Structure Dataset

3 基于本體的物聯(lián)網(wǎng)安全多源知識推理

物聯(lián)網(wǎng)環(huán)境中針對異構(gòu)網(wǎng)絡(luò)的攻擊最為突出[24].第2節(jié)的方法打通了對威脅事件的理解鏈路,并提供物聯(lián)網(wǎng)安全狀況整體視圖,但針對實(shí)際物聯(lián)網(wǎng)環(huán)境與供應(yīng)鏈系統(tǒng)的安全管理與威脅分析仍是一個挑戰(zhàn).本文提出了一種基于語義本體和規(guī)則邏輯的物聯(lián)網(wǎng)安全多源知識推理方法.本體通過對特定領(lǐng)域知識的形式化描述,在解決物聯(lián)網(wǎng)供應(yīng)鏈安全與CTI之間的語義異質(zhì)性問題中發(fā)揮了重要作用[25-26].

本文分析了物聯(lián)網(wǎng)安全領(lǐng)域多個知識源,提出了物聯(lián)網(wǎng)供應(yīng)鏈風(fēng)險分析本體(risk analysis of IoT supply chain ontology, RIoTSCO).受到多個本體[5,19,27]的啟發(fā),本文抽取了部分概念并調(diào)整了大量細(xì)節(jié),使本體更適合本文的知識源.首先,圍繞ATT&CK矩陣設(shè)計了與戰(zhàn)術(shù)和技術(shù)相關(guān)的類.同時在對物聯(lián)網(wǎng)威脅事件發(fā)生的場景部分進(jìn)行建模時,擬議的本體模型考慮了上下游供應(yīng)鏈安全所必須的概念,這些類關(guān)聯(lián)的知識源在所參考本體中均是沒有涉及的.其次,使用OWL語言類來構(gòu)建統(tǒng)一的形式化描述,概念被實(shí)現(xiàn)為類(Class),關(guān)系被實(shí)現(xiàn)為屬性(Properties).OWL的表達(dá)能力僅限于描述邏輯,不能表達(dá)不確定的知識,例如事件在時間和空間上的變化以及語義關(guān)系.最后,為了增強(qiáng)模型的推理能力,本文后半部分使用基于語義Web規(guī)則語言設(shè)計推理規(guī)則來補(bǔ)全本體的描述能力.

3.1 RIoTSCO本體的類和屬性分析

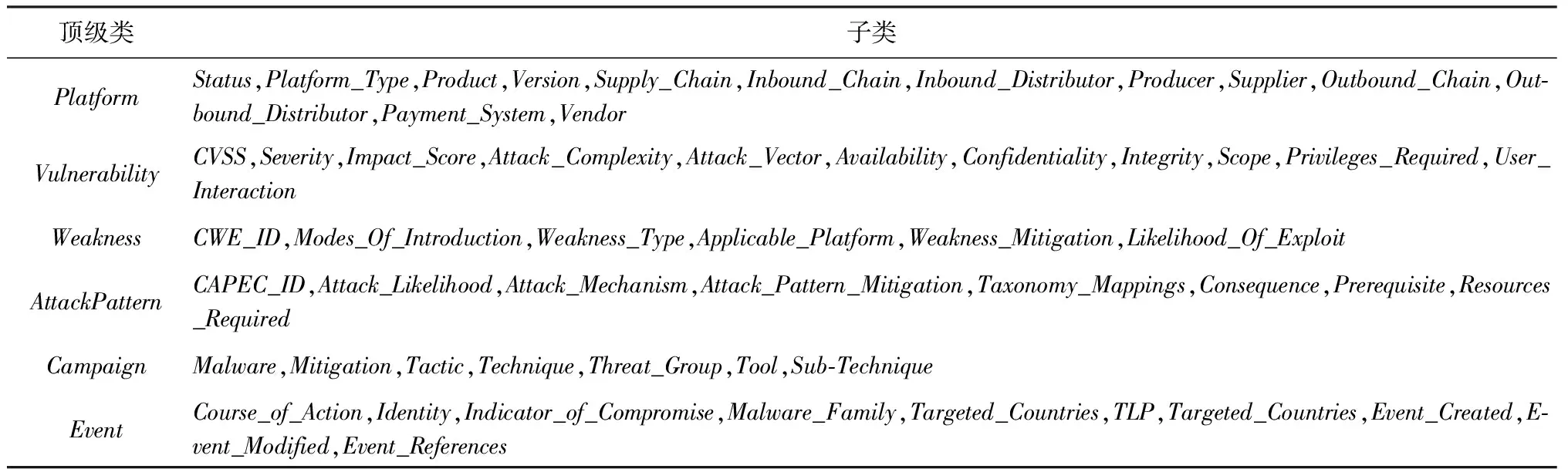

本文提出的RIoTSCO本體包括6個頂級類:平臺(Platform)、漏洞(Vulnerability)、弱點(diǎn)(Weakness)、攻擊模式(AttackPattern)、活動(Campaign)和事件(Event),使用一種基于描述邏輯的本體語言(OWL DL)來表示模型中的類,頂級類之間的關(guān)系如圖4所示.表2給出了RIoTSCO本體中頂級類與其子類,本節(jié)以RIoTSCO本體的頂級類為基礎(chǔ),介紹模型子域的各種本體描述.

Fig. 4 Relationship between top classes of RIoTSCO圖4 RIoTSCO的頂級類之間的關(guān)系

Table 2 Top Classes and Their Subclasses of RIoTSCO Ontology表2 RIoTSCO本體頂級類與其子類

1) 平臺的本體描述.平臺類描述了威脅事件發(fā)生的場景信息,包含了可能受到漏洞影響的軟件、硬件與操作系統(tǒng),同時包含了產(chǎn)品的供應(yīng)鏈信息.狀態(tài)(Status)是平臺類的子類,用于描述受影響平臺的脆弱性.使用描述邏輯對產(chǎn)品Cohu 3960HD進(jìn)行描述:

Cohu 3960HD?Platform∩

?hasPlatformType.PT(Hardware∪)∩

?hasSupplyChain.SC(?Outbound_Chain∩

?Inbound_Chain)∩

?hasStatus.Status(Normal_Vulnerable∪

Serious_Vulnerable∪Critical_Vulnerable)∩

?hasVendor.String∩?hasVersion.Version.

2) 漏洞的本體描述.漏洞指攻擊者可利用的軟件、硬件或系統(tǒng)中的缺陷或錯誤.本文的本體模型中,CVSS評分標(biāo)準(zhǔn)提供了一個定量模型來描述漏洞的特征和影響,同時用來評估漏洞的嚴(yán)重程度.以漏洞條目CVE-2017-8860為例,此漏洞會使平臺通過目錄列表進(jìn)行信息泄露,使得敏感信息被暴露給未經(jīng)授權(quán)的攻擊者.以CVE-2017-8860為漏洞的一個實(shí)例進(jìn)行描述:

Vulnerability(CVE-2017-8860)∩

?hasSeverity.Severity(Critical)∩

?hasAttackVector.AV(Network)∩

?hasAttackComplexity.AC(Low)∩

?hasPrivilegesRequired.PR(Low)∩

?hasUserInteraction.UI(None)∩

?hasScope.S(Unchanged)∩

?hasConfidentiality.C(High)∩

?hasIntegrity.I(None)∩

?hasAvailability.A(None)∩

?exploitedBy.AttackPattern

(File Discovery).

3) 弱點(diǎn)的本體描述.對弱點(diǎn)域進(jìn)行建模過程中,模式類(Modes_Of_Introduction)描述物聯(lián)網(wǎng)環(huán)境中如何以及何時引入此弱點(diǎn)的相關(guān)信息,其子類階段類(Phase)標(biāo)識了產(chǎn)品生命周期中可能發(fā)生引入的點(diǎn),注釋類(Note)提供了與特定引入階段有關(guān)的典型場景.CWE根據(jù)弱點(diǎn)之間的關(guān)系將其抽象為10個類別,本文的弱點(diǎn)類型類(Weakness_Type)采用此類分類方法.以將敏感信息暴露給未經(jīng)授權(quán)的行動者(Exposure of Sensitive Information to an Unauthorized Actor)為例,存在此弱點(diǎn)時,產(chǎn)品有可能向未明確授權(quán)訪問該信息的活動者公開敏感信息,其描述為:

Exposure of Sensitive Information to an Unauthorized

Actor?WeaknessType(Improper Control of a

Resource Through its Lifetime)?Weakness∩

?hasCWE_ID.CWE_ID(CWE-200)∩

?hasApplicablePlatform.String∩

?hasModesOfIntroduction.MOI(Phase∩Note)∩

?hasWeaknessMitigation.String∩

?hasLikelihoodOfExploit.LOE(High).

4) 攻擊模式的本體描述.CAPEC根據(jù)攻擊者利用漏洞時采用的機(jī)制對攻擊模式進(jìn)行分類,將攻擊模式抽象為9個類別,本文本體模型中的攻擊機(jī)制類(Attack_Mechanism)采用此分類方法,包含了與CAPEC給出的分類方式一一對應(yīng)的9個子類.以文件發(fā)現(xiàn)(File Discovery)為例,此攻擊模式利用產(chǎn)品存在暴露敏感信息相關(guān)的弱點(diǎn),攻擊者可以通過探索活動來確定是否存在通用密鑰文件,并為可能發(fā)生的破壞性攻擊行為做鋪墊,其描述為:

File Discovery?Attack_Mechanism(Collect

and Analyze Information)?AttackPattern∩

?hasCAPEC_ID.CAPEC_ID(CAPEC-497)∩

?hasAttackLikelihood.AL(High)∩

?hasConsequence.C(?Scope∩?Impact)∩

?hasAttackPatternMitigation.String∩

?hasPrerequisite.String∩

?hasTaxonomyMappings.TM(File and

Directory Discovery).

5) 活動的本體描述.與一次攻擊相比,活動是針對某個特定目標(biāo)在一段時間內(nèi)所采取的一組惡意活動或攻擊的集合,活動類描述了一段時間內(nèi)針對一組特定目標(biāo)發(fā)生的一組惡意活動或攻擊,活動可以通過其所使用的戰(zhàn)術(shù)、技術(shù)、所使用的惡意軟件、執(zhí)行惡意活動的團(tuán)體和防御此活動的緩解措施來表示.在ATT&CK框架中,每個攻擊戰(zhàn)術(shù)包含了多個攻擊技術(shù),且每個攻擊技術(shù)由多個子技術(shù)組成,本文的本體建模參考了其結(jié)構(gòu).以File and Directory Discovery為例,攻擊者在主機(jī)或網(wǎng)絡(luò)共享的特定位置搜索文件系統(tǒng)內(nèi)的信息,以支持諸如感染目標(biāo)或嘗試特定操作之類的后續(xù)行為,其描述為:

Technique(File and Directory Discovery)?

Campaign∩

?belongToTactic.Tactic(Discovery)∩

?hasMitigation.String∩

?hasMapped.AttackPattern(Directory

Indexing∩File Discovery)∩

?hasSoftware.Software(Tool∩Malware)∩

?hasThreatGroup.Group.

6) 事件的本體描述.本文的事件指的是威脅交換平臺中分享的開放威脅信息.事件類是對開放威脅信息共享中的威脅指標(biāo)、威脅事件行動方案、威脅參與者、惡意軟件家族等信息的描述.以一個威脅事件“Sunburst:Supply chain attack targets SolarWinds users”為例,一場破壞SolarWinds Orion軟件更新機(jī)制的供應(yīng)鏈攻擊已經(jīng)感染了100多個客戶的2 000多臺設(shè)備.本次事件披露了24個相關(guān)的IOC指標(biāo),使用描述邏輯對其描述為:

Sunburst:Supply Chain Attack Targets SolarWinds

Users?Event∩

?hasMalwareFamily.MF(CobaltStrike-S0154∩Backdoor.Sunburst∩Backdoor.SuperNova∩Backdoor.Teardrop)∩

?hasIndicatorOfCompromise.IOC

(IndicatorType)∩

?hasCourseOfAction.String∩

?hasThreatActor.TA(Role∩Sector).

3.2 推理規(guī)則設(shè)計

推理規(guī)則既服務(wù)于本體模型定義,又服務(wù)于領(lǐng)域?qū)嵗龜?shù)據(jù)描述.推理規(guī)則在補(bǔ)充本體描述語言的語義描述能力的同時,又可用于描述領(lǐng)域?qū)<姨峁┑膯l(fā)式經(jīng)驗(yàn)知識.記RIoT-security為物聯(lián)網(wǎng)安全領(lǐng)域推理規(guī)則集,KBIoT-security為物聯(lián)網(wǎng)安全領(lǐng)域知識庫,則推理規(guī)則集定義為:

RIoT-security={R1,R2,…,Rn|R∈KBIoT-security},n≥0.

R1表示某條推理規(guī)則.只有當(dāng)特定陳述(state-ment)集合都為真時,推理規(guī)則才會為本體模型添加新的知識.例如,使用推理規(guī)則描述某個攻擊團(tuán)體時,當(dāng)收集到的某次活動的信息滿足某個攻擊團(tuán)體已被披露的戰(zhàn)術(shù)或技術(shù)特征時,可以基于規(guī)則建立攻擊團(tuán)體與本次活動之間的語義關(guān)系.W3C推薦的語義推理規(guī)則描述語言為SWRL(Semantic Web Rule Language)[28],故本文選擇SWRL來處理本體模型的直接和間接關(guān)系,以增強(qiáng)OWL的描述能力.SWRL與OWL建立在相同的描述邏輯基礎(chǔ)上,同時在解決本體中多層次、復(fù)雜的相互關(guān)系推理與數(shù)據(jù)值推理時有更強(qiáng)大的表達(dá)能力.在編寫規(guī)則時,SWRL可以直接使用本體中描述的關(guān)系和詞匯,每個SWRL規(guī)則都是本體中的一種OWL公理,這些新規(guī)則還可以與本體中存在的現(xiàn)有公理進(jìn)行交互.SWRL規(guī)則的形式為:

A1,A2,…,Am→B1,B2,…,Bn.

箭頭兩邊的逗號表示連詞,描述復(fù)雜邏輯關(guān)系時可以寫為合取式與析取式.A1,A2,…,Am→B1,B2,…,Bn的形式可以表示為C(x),P(x,y)或者(x,y),其中C是一個OWL描述、P是OWL屬性、x和y可以是OWL實(shí)例或者OWL數(shù)據(jù)值.推理規(guī)則能夠從已知的知識中發(fā)現(xiàn)新的關(guān)系.為便于討論物聯(lián)網(wǎng)安全領(lǐng)域推理規(guī)則的推理能力,本文記ClassIoT-security為物聯(lián)網(wǎng)安全領(lǐng)域類的集合,PropertyIoT-security為物聯(lián)網(wǎng)安全領(lǐng)域?qū)ο髮傩约希?/p>

ClassIoT-security={Class1,Class2,…,Classn},n≥0,

PropertyIoT-security=

{Property1,Property2,…,Propertyn},n≥0.

記EntityIoT-security為物聯(lián)網(wǎng)安全領(lǐng)域?qū)嵗希矣?/p>

EntityIoT-security={Entity1,Entity2,…,Entityn|

Entityi∈ClassIoT-security},n≥0.

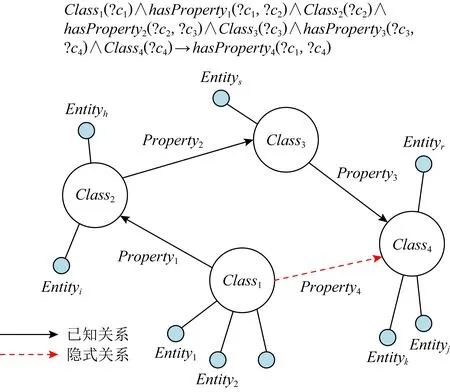

圖5根據(jù)推理規(guī)則可以得到新的關(guān)系:

Fig. 5 Examples of inference rule and graphical representation圖5 推理規(guī)則示例與圖形化表示

給定圖5推理規(guī)則,對象屬性hasProperty1(?c1,?c2),hasProperty2(?c2,?c3),hasProperty3(?c3,?c4)提供了類Class1(?c1),Class2(?c2),Class3(?c3),Class4(?c4)之間的關(guān)系鏈接,這種關(guān)系鏈接可以從對象屬性hasProperty4(?c1,?c4)與現(xiàn)有知識中推理出隱式事實(shí).

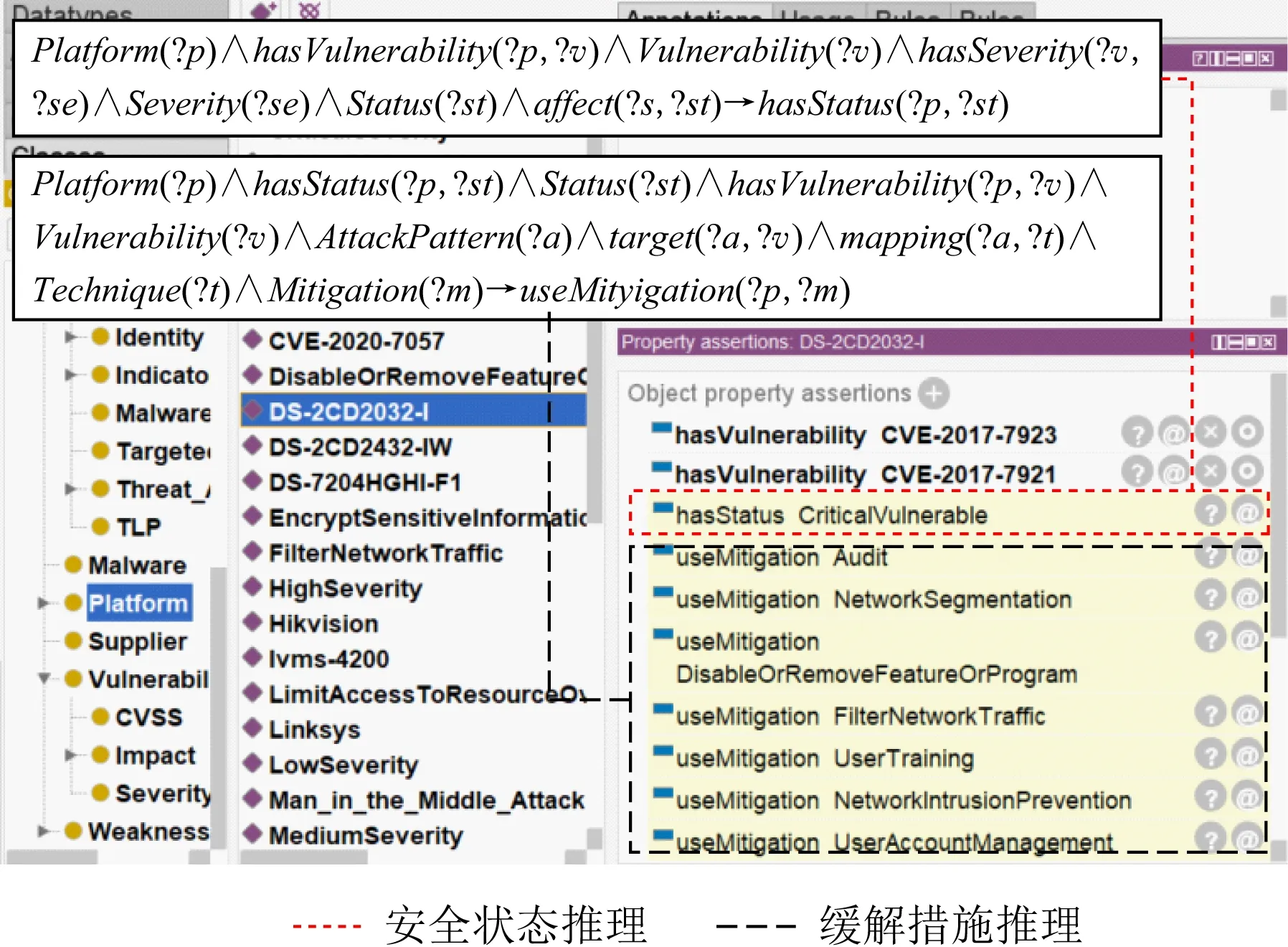

知識推理能夠在物聯(lián)網(wǎng)場景下發(fā)現(xiàn)資產(chǎn)、漏洞、安全機(jī)制和威脅之間的隱式關(guān)系.本文設(shè)計物聯(lián)網(wǎng)環(huán)境安全狀態(tài)推理規(guī)則R1與緩解措施推理規(guī)則R2推理物聯(lián)網(wǎng)環(huán)境中的安全狀態(tài),并利用多源知識自動化推理系統(tǒng)中可采用的緩解措施.推理規(guī)則R1描述為:

[

R1:rule_severity

Platform(?p)∧hasVulnerability(?p,?v)∧Vulnera-bility(?v)∧hasSeverity(?v,?se)∧Severity(?se)∧Status(?st)∧affect(?se,?st)→hasStatus(?p,?st)

].

物聯(lián)網(wǎng)環(huán)境安全狀態(tài)推理規(guī)則語義為:物聯(lián)網(wǎng)環(huán)境中存在受漏洞影響的平臺,當(dāng)漏洞的嚴(yán)重程度為“高”或“危急”時,系統(tǒng)將自動標(biāo)記出受特定漏洞影響的平臺為高脆弱性,并對安全分析人員評估物聯(lián)網(wǎng)環(huán)境所受威脅的嚴(yán)重性提供支持.在上述推理規(guī)則的基礎(chǔ)上,推理機(jī)通過推理規(guī)則R2實(shí)現(xiàn)對高脆弱性平臺自動化關(guān)聯(lián)緩解措施.

緩解措施推理規(guī)則語義為:當(dāng)已知物聯(lián)網(wǎng)環(huán)境中的高脆弱性位置時,通過平臺中漏洞可能受到的攻擊模式映射至技術(shù),利用已知的威脅事件對與特定技術(shù)相關(guān)聯(lián)的惡意行為與戰(zhàn)術(shù)進(jìn)行分析,從系統(tǒng)中自動化提取與之相關(guān)的緩解措施.推理規(guī)則R2描述為:

[

R2:rule_mitigation

Platform(?p)∧hasStatus(?p,?st)∧

Status(?st)∧hasVulnerability(?p,?v)∧

Vulnerability(?v)∧Att-ackPattern(?a)∧

target(?a,?v)∧mapping(?a,?t)∧

Technique(?t)∧Mitigation(?m)→

useMitigation(?p,?m)

].

SWRL無法進(jìn)行OWL查詢,本文使用SQWRL(Semantic Query-Enhanced Web Rule Language)對已集成的本體模型進(jìn)行知識提取.SQWRL是SWRL的擴(kuò)展,并且可以與SWRL結(jié)合使用,將已有規(guī)則轉(zhuǎn)化為模式匹配機(jī)制,對OWL類、OWL屬性、OWL實(shí)例和OWL數(shù)據(jù)值等推理出的隱式知識進(jìn)行查詢和檢索.推理機(jī)可以分離出受到特定威脅的物聯(lián)網(wǎng)節(jié)點(diǎn).物聯(lián)網(wǎng)環(huán)境內(nèi)存在的弱點(diǎn)和可能受到的威脅是隨機(jī)的,且數(shù)量龐大,但部分威脅的目標(biāo)是特定的,且威脅活動的特征是明顯的[29].在感知物聯(lián)網(wǎng)環(huán)境內(nèi)的脆弱性分布后,結(jié)合CTI的上下文信息將高危節(jié)點(diǎn)分離出來并針對特定威脅優(yōu)先進(jìn)行處理,將大大減少時間和空間的消耗,提高對威脅入侵的響應(yīng)速度.如分離高危節(jié)點(diǎn)推理規(guī)則R3所示,推理機(jī)可查詢物聯(lián)網(wǎng)環(huán)境內(nèi)是否存在Exposure of Sensitive Information to an Unauthorized Actor弱點(diǎn),并且將有可能被攻擊者使用File Discovery技術(shù)對物聯(lián)網(wǎng)環(huán)境完成File and Directory Discovery并最終達(dá)成環(huán)境探索戰(zhàn)術(shù)目標(biāo)的高危節(jié)點(diǎn)分離出來.此外,當(dāng)在物聯(lián)網(wǎng)環(huán)境中更新組件時,只需在數(shù)據(jù)層增加相應(yīng)的實(shí)例,RIoTSCO本體和推理規(guī)則就可以輕松推理當(dāng)前環(huán)境的網(wǎng)絡(luò)安全態(tài)勢.推理規(guī)則R3描述為:

[

R3:rule_critical_vulnerable_platforms

Platform(?p)∧hasVulnerability(?p,?v)∧

Vulnera-bility(?v)∧hasStatus(?p,

CriticalVulnerable)∧hasWeakness(?p,

Exposure of Sensitive Informa-tion to an

Unauthorized Actor)∧target(File and

Directory Discovery,?p)∧AttackPattern

(?a)∧exploitedBy(?v,?a)∧mapping

(?a,File Discovery)→sqwl:select(?p,?v)

].

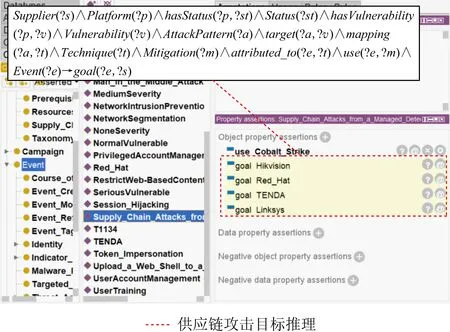

RIotSCO模型結(jié)合推理機(jī),可以挖掘威脅事件與已有的物聯(lián)網(wǎng)供應(yīng)鏈安全知識之間的隱式關(guān)系,從而補(bǔ)充威脅情報與物聯(lián)網(wǎng)供應(yīng)鏈之間的上下文語義信息.本文設(shè)計供應(yīng)鏈攻擊目標(biāo)推理規(guī)則R4,其描述為:

[

R4:rule_supply_chain_attack_goal

Supplier(?s)∧Platform(?p)∧hasStatus

(?p,?st)∧Status(?st)∧hasVulnerability

(?p,?v)∧Vulnerabi-lity(?v)∧

AttackPattern(?a)∧target(?a,?v)∧

mapping(?a,?t)∧Technique(?t)∧

Malware(?m)∧attributed_to(?e,?t)∧

use(?e,?m)∧Event(?e)→goal(?e,?s)

].

推理規(guī)則R4語義為:通過分析威脅事件情報信息中的惡意軟件枚舉,利用已有的惡意軟件家族知識關(guān)聯(lián)攻擊者使用的相關(guān)技術(shù),并在物聯(lián)網(wǎng)安全多源知識庫中逐步映射至受影響的組件相關(guān)知識,推理出特定威脅事件的所有攻擊目標(biāo)與其廠家,從而輔助供應(yīng)鏈安全研究者繪制威脅事件所能波及到的上下游供應(yīng)鏈情報全貌.

4 示例與評估

在本節(jié)中,我們演示幾種情況以進(jìn)一步說明所提出方法的可行性和有效性.針對物聯(lián)網(wǎng)安全多源知識庫的融合與建模,本節(jié)首先給出一個鏈接示例,以展示整合后的圖結(jié)構(gòu)數(shù)據(jù)提供上下文關(guān)聯(lián)語義信息的能力;然后展示推理規(guī)則在物聯(lián)網(wǎng)安全多源知識推理方法中的具體用法:物聯(lián)網(wǎng)中的各種軟硬件對應(yīng)于本體模型中的實(shí)例和物聯(lián)網(wǎng)環(huán)境的安全狀態(tài)同時在本體中反映.本文將物聯(lián)網(wǎng)環(huán)境中的特定實(shí)例映射在本體模型中,并通過設(shè)計推理規(guī)則展示模型對物聯(lián)網(wǎng)環(huán)境進(jìn)行威脅評估的能力.

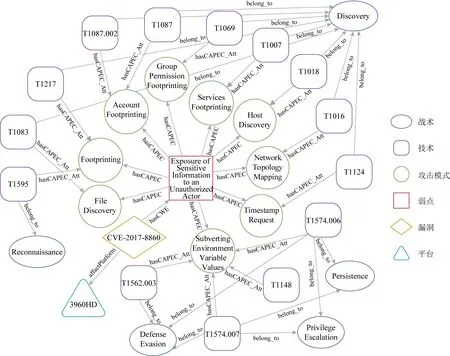

4.1 鏈接示例與可行性分析

本文將多個信息安全知識庫進(jìn)行了整合,構(gòu)建了一個將多源知識庫相互連接的圖結(jié)構(gòu)統(tǒng)一鏈接集.為了展示這一方法的可行性與主要優(yōu)點(diǎn),本節(jié)以一個鏈接查詢?yōu)槭纠磸摹癈ohu 3960HD視頻監(jiān)控設(shè)備”到“發(fā)現(xiàn)戰(zhàn)術(shù)”.鏈接中的條目列舉為:

1) 戰(zhàn)術(shù)(TA0007)發(fā)現(xiàn).發(fā)現(xiàn)戰(zhàn)術(shù)包括攻擊者可能用來獲取特定系統(tǒng)和內(nèi)部網(wǎng)絡(luò)信息的技術(shù),攻擊者通過多種技術(shù)試圖找出你的環(huán)境.發(fā)現(xiàn)戰(zhàn)術(shù)描述攻擊者在決定如何行動之前觀察環(huán)境并確定自己的滲透方向,也表示攻擊者在探索他們可以控制的內(nèi)容以及入侵切入點(diǎn)周圍的環(huán)境.

2) 技術(shù)(T1083)文件和目錄發(fā)現(xiàn).攻擊者可能會枚舉文件和目錄,或者可能會在主機(jī)或網(wǎng)絡(luò)共享的特定位置搜索文件系統(tǒng)內(nèi)的某些信息.攻擊者可以在探索期間使用來自文件和目錄發(fā)現(xiàn)的信息來確定后續(xù)威脅入侵,包括攻擊者是否完全感染目標(biāo)或嘗試特定操作.

3) 攻擊模式(CAPEC-497)文件發(fā)現(xiàn).攻擊者利用身份驗(yàn)證中的弱點(diǎn)來創(chuàng)建并模擬不同實(shí)體的訪問令牌(或等效令牌),然后將進(jìn)程或線程與該模擬令牌相關(guān)聯(lián).當(dāng)利用令牌來驗(yàn)證身份并基于該身份采取措施時,攻擊者可以使用此操作.

4) 弱點(diǎn)(CWE-200)將敏感信息暴露給未經(jīng)授權(quán)的行動者.此弱點(diǎn)會導(dǎo)致該產(chǎn)品向未明確授權(quán)訪問該信息的用戶公開敏感信息,并導(dǎo)致信息泄露.

5) 漏洞條目.CVE-2017-8860.

6) 受影響的平臺與CPE條目.“cpe:2.3:h:cohu-hd:3960hd:-:*:*:*:*:*:*:*”,根據(jù)CPE條目中的第4段和第5段,可知受影響的平臺為“固件版本為3960HD的CohuHD品牌視頻監(jiān)控設(shè)備”.

從攻擊者視角,以戰(zhàn)術(shù)為出發(fā)點(diǎn)對鏈接進(jìn)行簡要說明,假設(shè)攻擊者的目標(biāo)是試圖找出防御者的環(huán)境信息,即通過主機(jī)或網(wǎng)絡(luò)共享的特定位置搜索文件系統(tǒng)內(nèi)的某些信息,從而發(fā)現(xiàn)目標(biāo)系統(tǒng)或網(wǎng)絡(luò)的配置和安全參數(shù),并為下一步更具破壞性的入侵鋪平道路.攻擊者可以利用固件版本為3960HD的CohuHD視頻監(jiān)控設(shè)備的漏洞,通過信息泄露的弱點(diǎn)來獲得密鑰文件、網(wǎng)絡(luò)信息或安全參數(shù),為后續(xù)破壞行動或竊取信息提供參考.

Fig. 6 Query example for CVE-2017-8860圖6 CVE-2017-8860的查詢示例

反之,從防御者視角以受影響的平臺為出發(fā)點(diǎn)對此鏈接的敘述為,如果擁有固件版本為3960HD的CohuHD視頻監(jiān)控設(shè)備,則網(wǎng)絡(luò)管理者需要保持警惕,防止攻擊者通過信息泄露的弱點(diǎn)窺探信息,最終獲得密鑰文件或安全參數(shù)文件.網(wǎng)絡(luò)管理者可以利用文件保護(hù)機(jī)制使這些設(shè)備只能被授權(quán)方訪問.同時網(wǎng)絡(luò)管理者可以在系統(tǒng)內(nèi)繪制信任邊界,不要讓敏感信息超出信任邊界,減小攻擊者與信任邊界內(nèi)交互的可能性,降低被攻擊者發(fā)現(xiàn)敏感信息的概率,以緩解此類威脅.

如鏈接示例所示,使用此方法整合多源知識庫,給定鏈接集中的任何節(jié)點(diǎn)條目,本文給出的方法均可用于查詢來自于不同知識源的上下文關(guān)聯(lián)信息.本文根據(jù)固件版本為3960HD的CohuHD視頻監(jiān)控設(shè)備和漏洞CVE-2017-8860為基礎(chǔ)給出一個查詢示例,自漏洞條目CVE-2017-8860與弱點(diǎn)條目CWE-200關(guān)聯(lián)之后,遍歷出的攻擊模式、技術(shù)和戰(zhàn)術(shù)如圖6所示,且鏈接示例也在其中.本文給出的上下文關(guān)聯(lián)信息包含多個已經(jīng)公開且相互關(guān)聯(lián)的信息安全公共資源,通過此方法將多源知識整合為統(tǒng)一的圖結(jié)構(gòu)知識,可以改善CTI的分析能力和可理解性.

4.2 物聯(lián)網(wǎng)供應(yīng)鏈安全多源知識推理規(guī)則

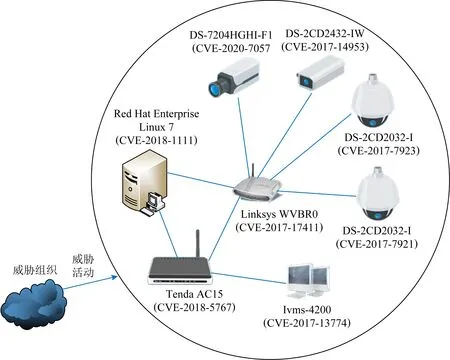

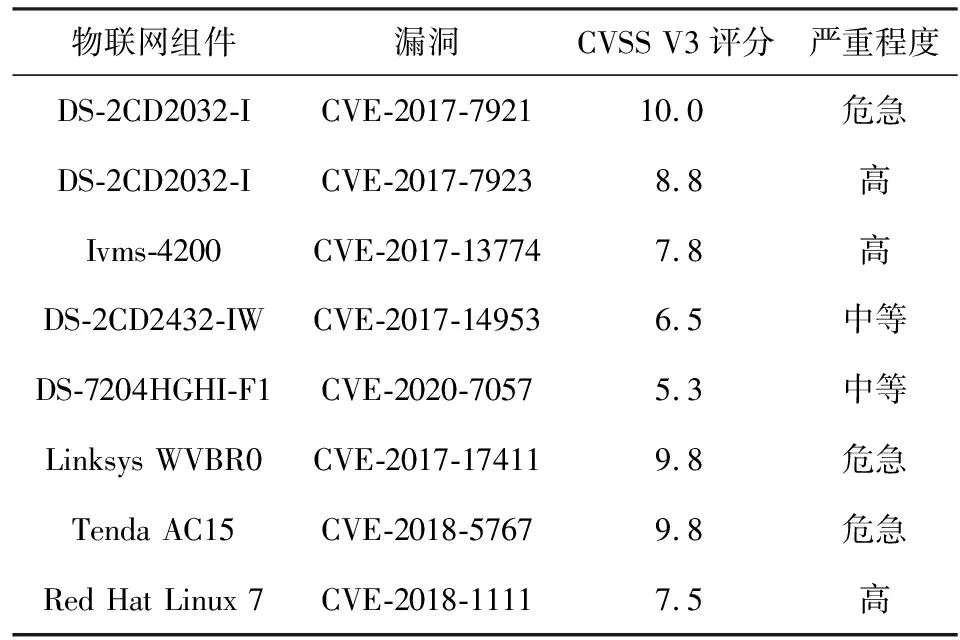

本節(jié)構(gòu)造一個物聯(lián)網(wǎng)測試示例場景,如圖7所示,物聯(lián)網(wǎng)環(huán)境有一個視頻監(jiān)控設(shè)備協(xié)作組且均已聯(lián)網(wǎng),其中存在多個海康威視視頻監(jiān)控設(shè)備并與Linksys無線網(wǎng)橋連接.網(wǎng)絡(luò)中部署了Tenda AC15路由器和一個Red Hat Linux 7環(huán)境,管理者使用Ivms-4200網(wǎng)絡(luò)視頻監(jiān)控軟件對視頻監(jiān)控設(shè)備協(xié)作組進(jìn)行控制.所有組件在RIoTSCO本體中實(shí)例化.物聯(lián)網(wǎng)環(huán)境中存在的已知漏洞、CVSS評分與漏洞嚴(yán)重程度如表3所示.

Fig. 7 IoT context example圖7 物聯(lián)網(wǎng)場景示例

Table 3 Vulnerability, CVSS Score and Severity表3 漏洞、CVSS評分與嚴(yán)重程度

使用Pellet通用規(guī)則推理機(jī)描述擬議的推理規(guī)則集,并在RIoTSCO本體模型中集成.模型基于物聯(lián)網(wǎng)安全領(lǐng)域知識庫和推理規(guī)則集中的條件模式進(jìn)行推理.以DS-2CD2032-I為例可以看出,根據(jù)規(guī)則推理出了新的隱式事實(shí),DS-2CD2032-I的Status被劃分為CriticalVulnerable,即脆弱性程度為危急,并通過對象屬性useMitigation與緩解措施相關(guān)聯(lián),具體推理結(jié)果如圖8所示:

Fig. 8 Results of security status and mitigation reasoning圖8 安全狀態(tài)與緩解措施推理結(jié)果

推理機(jī)通過供應(yīng)鏈攻擊目標(biāo)推理規(guī)則枚舉特定CTI條目所關(guān)聯(lián)的受攻擊目標(biāo)的廠家,從而推理威脅事件所能波及到的上下游供應(yīng)鏈情報全貌.以CTI條目Supply Chain Attacks from a Managed Detection and Response Perspective為例,根據(jù)規(guī)則推理出了新的隱式事實(shí),推理機(jī)通過對象屬性goal將CTI條目與物聯(lián)網(wǎng)環(huán)境中可能受此類威脅事件影響的廠家相關(guān)聯(lián),具體推理結(jié)果如圖9所示:

Fig. 9 Results of supply chain attack goal reasoning圖9 供應(yīng)鏈攻擊目標(biāo)推理結(jié)果

圖8、圖9驗(yàn)證了本文給出的方法在異構(gòu)物聯(lián)網(wǎng)環(huán)境中結(jié)合供應(yīng)鏈感知并自動化處理威脅的能力,如果系統(tǒng)中具有可被某些攻擊模式、戰(zhàn)術(shù)或技術(shù)所利用的漏洞,RIoTSCO本體將通過預(yù)設(shè)的推理規(guī)則感知系統(tǒng)脆弱性高的位置,根據(jù)已構(gòu)建的多源知識庫自動化推理可采用的緩解措施,分離存在特定威脅的物聯(lián)網(wǎng)節(jié)點(diǎn),為安全管理者感知物聯(lián)網(wǎng)供應(yīng)鏈全局的安全態(tài)勢并部署適當(dāng)?shù)陌踩鉀Q方案.最關(guān)鍵的是應(yīng)根據(jù)實(shí)際的物聯(lián)網(wǎng)環(huán)境來設(shè)計推理規(guī)則,并且需要對復(fù)雜的物聯(lián)網(wǎng)環(huán)境特點(diǎn)進(jìn)行總結(jié)和分析.

本文提出的本體模型拓展了目前網(wǎng)絡(luò)安全領(lǐng)域本體建模的知識域范圍,表4比較了RIoTSCO本體和其他本體模型所涉及到的知識域范圍.

Table 4 Knowledge Domain Scopes of Several Related Cybersecurity Ontology Models

本文提出的RIoTSCO本體集中了防御方所關(guān)注的安全知識與攻擊者的戰(zhàn)術(shù)、技術(shù)和攻擊模式知識,提供了對物聯(lián)網(wǎng)環(huán)境安全態(tài)勢更廣泛的感知,同時RIoTSCO本體的可擴(kuò)展性足以適應(yīng)不斷變化的物聯(lián)網(wǎng)環(huán)境,用戶可以針對所觀測物聯(lián)網(wǎng)環(huán)境的特點(diǎn)去定義相關(guān)規(guī)則,以滿足模型對實(shí)際物聯(lián)網(wǎng)環(huán)境的適應(yīng)性,同時增強(qiáng)本體模型的推理能力.

5 結(jié)束語

本文對網(wǎng)絡(luò)安全領(lǐng)域公開知識庫進(jìn)行整合和分析,將漏洞、防御性弱點(diǎn)、受影響的資源與戰(zhàn)術(shù)意圖、攻擊技術(shù)和攻擊模式等多源異構(gòu)知識整合成一個統(tǒng)一的關(guān)系映射鏈接圖知識庫,豐富網(wǎng)絡(luò)安全知識庫的上下文語義信息,改善CTI的可分析性和可理解性,提升物聯(lián)網(wǎng)安全威脅要素評估能力.此外,本文提出了可以在整合后的圖知識庫支持下使用的知識推理方法,利用本體的表達(dá)能力建立物聯(lián)網(wǎng)與供應(yīng)鏈安全知識之間的語義關(guān)系,以解決多源知識的語義異質(zhì)性問題.定義了針對實(shí)際物聯(lián)網(wǎng)環(huán)境的推理規(guī)則,能夠感知物聯(lián)網(wǎng)環(huán)境內(nèi)的高脆弱性組件并自動化推理緩解措施,使其在復(fù)雜異構(gòu)環(huán)境下響應(yīng)威脅入侵,并描繪受威脅事件影響的上下游供應(yīng)鏈情報全貌.

作者貢獻(xiàn)聲明:張書欽提出了方法詳細(xì)思路,負(fù)責(zé)研究方案的實(shí)施并指導(dǎo)初稿撰寫與修訂;白光耀負(fù)責(zé)算法處理與模型構(gòu)建,完成數(shù)據(jù)分析與實(shí)驗(yàn),并參與論文的撰寫與修訂;李紅指導(dǎo)研究方案設(shè)計,并指導(dǎo)論文修訂;張敏智參與方案可行性討論與數(shù)據(jù)處理.