基于防火墻技術的網絡認證協議密鑰交換算法

摘要:為了解決目前網絡認證協議中數據包丟失率高、網絡信息傳輸不安全等問題,本文提出了一種新的基于防火墻的網絡認證加密算法。在此基礎上,基于BAN的概念,構造了節點與基站間的密鑰交換目標函數,通過公鑰系統來決定初始登錄模式,使用橢圓曲線法構造初始密鑰,實驗證明該算法可以防止網絡認證協議中的數據包丟失,從而提高網絡信息的安全。

關鍵詞:防火墻技術;網絡認證協議;密鑰交換算法

引言

網絡安全關系到國家的政治穩定、經濟發展和社會發展。信息安全主要包括數據的發送和存儲,以用戶之間的密鑰交換為基本保證。在計算機通信和分布式系統中,采用了加密算法來進行身份驗證。通過協議信息的傳遞,實現了對通信用戶的身份驗證,并在此基礎上產生了一個會話密鑰,然后按照特定的加密算法保證了數據的保密性和完整性,從而在不太安全的情況下建立一個安全的傳輸信道。

針對格上LWE問題,本文提出了一種新的密鑰交換方案。該協議采用了加密機制,采用了密文壓縮技術,盡管通信量有所減少,但其算法的復雜性和計算簡單。本文在EPS-AKA協議的框架下,利用本地域服務器公開密鑰進行加密,訪問驗證請求信令,并利用橢圓曲線Diffie-Hellman密鑰交換算法來防止DOS攻擊[1]。但是,在處理中間媒介攻擊問題時,需要使用完全由所有用戶信任的第三方建立的公鑰體系結構,這些體系結構要求所有的通信方都要取得相應的簽名憑證,從而導致了數據包丟失,影響網絡信息的安全。

因此,本文在防火墻技術的基礎上,引入了一種新的密鑰交換算法[2]。采用一種公開密鑰系統的初始登錄方法,并通過防火墻技術將初始密鑰轉化為順序口令,從而實現了密鑰交換。這種方案可以有效減少網絡認證協議中的數據包丟失,從而保護網絡信息的安全。

1. 防火墻技術基本原理分析

1.1 防火墻概念

防火墻是一種將局域網與外部網隔開的防御體系[3]。該方法將特定的安全策略與發送的數據包相結合,以判斷是否能夠進行通信,對外屏蔽所有內部網絡的所有信息和操作。它的主要目標是在不安全的情況下,建立一個相對安全的內部網絡。一個好的防火墻必須具有下列特點:

(1)防火墻本身不受任何形式的攻擊。

(2)所有在內網和外網間傳送的資料都要通過防火墻。一般防火墻都會有一個端口號,用于區分數據流和訪問端口。

(3)如果防火墻只支持一個端口號,可以采用同一臺防火墻來管理多個網絡。

(4)在使用防火墻時一定要注意使用的策略和策略的正確性,僅由安全政策許可的信息能夠經由防火墻訪問到內部網絡。

(5)注意防火墻與其他網絡之間的隔離方式,這也是對安全性要求比較高的人所要考慮的。

防火墻模型和體系結構分別見圖1和圖2。

1.2 防火墻作用

防火墻是一種基于互聯網的應用,利用一些協議將用戶和網絡隔離開來,使其能夠在不受他人控制的情況下使用網絡。防火墻技術已經被廣泛應用到Internet網絡中,包括在局域網中、通過VPN連接到Internet上,以及將內部網絡與外部系統進行連接[4]。它是一種相對獨立的、由硬件或軟件實現的、能夠阻止來自外界攻擊的保護措施。

1.2.1 木桶原理在網絡安全技術中的應用

“木桶”理論模型被廣泛應用于IT系統的安全管理,它揭示了一個深刻的道理:任何系統都不可能萬無一失,都會存在安全漏洞。這也正是防火墻技術誕生的意義所在[5]。由于網絡的規模和復雜性日益增加,在這個越來越復雜的環境中進行網絡安全管理將變得更加困難。由于不同地域用戶分布和管理方式的差異,使整個網絡變得越來越難以實現統一管理,從而導致了網絡安全防護問題日益嚴重。

1.2.2 加強網絡內部安全性

防火墻可以有效約束非法使用者,并阻止具有安全風險的服務與未獲許可的通信。

1.2.3 監控網絡存取與訪問記錄

防火墻還可以監控網絡的存取和訪問記錄,并將信息傳送給有關部門。這些信息可以用于發現安全問題,提供審計信息,并對非法使用者予以威懾。防火墻可以用來監控網絡的訪問和存取情況,雖然通過防火墻可以防止網絡內的數據泄漏,但卻不能防止數據被訪問者獲得。因此在進行網絡安全監測時,如果沒有防火墻就會檢測不到任何有價值的信息,而在進行數據訪問限制時會限制非法用戶訪問資源和文件。

1.2.4 禁止用戶瀏覽特殊站點

防火墻會依據使用者的身份來決定使用者的合法性。

1.2.5 限制暴露用戶點,避免內部攻擊

由于網絡存在安全漏洞,并且黑客有可能對其他用戶進行惡意攻擊,所以為了避免網絡中出現安全漏洞,必須限制用戶點的暴露。防火墻可以控制暴露用戶點的位置,并將暴露給互聯網上其他用戶的服務器進行隔離。當某個IP設備暴露在互聯網時,就可以限制該設備的訪問權限,這樣既能保護網絡數據不受攻擊,也能限制對該IP網絡中其他設備的訪問權限[6]。

2. 網絡認證協議密鑰交換算法

2.1 網絡認證協議的安全性研究

2.1.1 協議形式化

2.1.2 安全目標

2.1.3 初始假設

2.2 確定密鑰交換目標函數

2.3 初始登錄

在網絡驗證協議中采用公開密鑰系統的初始登錄方法,并獲取與AS共享的密鑰。這種方法可以有效地防止密碼的猜測。假設使用者A已經向其所屬的地區的證書發放單位遞交了進入網絡的申請,并獲得了證書的 Cert,A。

(1)與Beacons思想相結合,認證服務器AS將證書鏈和隨機數字RN1按照一定的時間間隔通知給該地區的用戶。

(2)使用者A檢測AS證書鏈,在檢測之后,生成一個隨機數字RN2,將查詢信息發送給AS:

(3)AS在獲得該信息之后,利用該專用密鑰對該消息進行解密,以確認該簽名的合法性,若為合法的話,將該信息存儲在RN2中,并將回復信息發送給該用戶A。

(4)使用者A接受該資訊,經核實后,將RN2視為與AS共有的鑒權密鑰KA, AS=RN2。

由于在最初的登錄階段就完成了認證服務器的注冊,所以無需輸入密碼,從而減少了密碼的安全性[8]。

2.4 基于防火墻技術的密鑰交換算法生成

2.4.1 簡單密鑰交換

在這種情況下,當雙方的通信量很小的時候,可以直接進行身份驗證和密鑰的交換,這樣就可以避免第三方的干預,減少了網絡的開銷,使得通信的速度變得更快[9]。

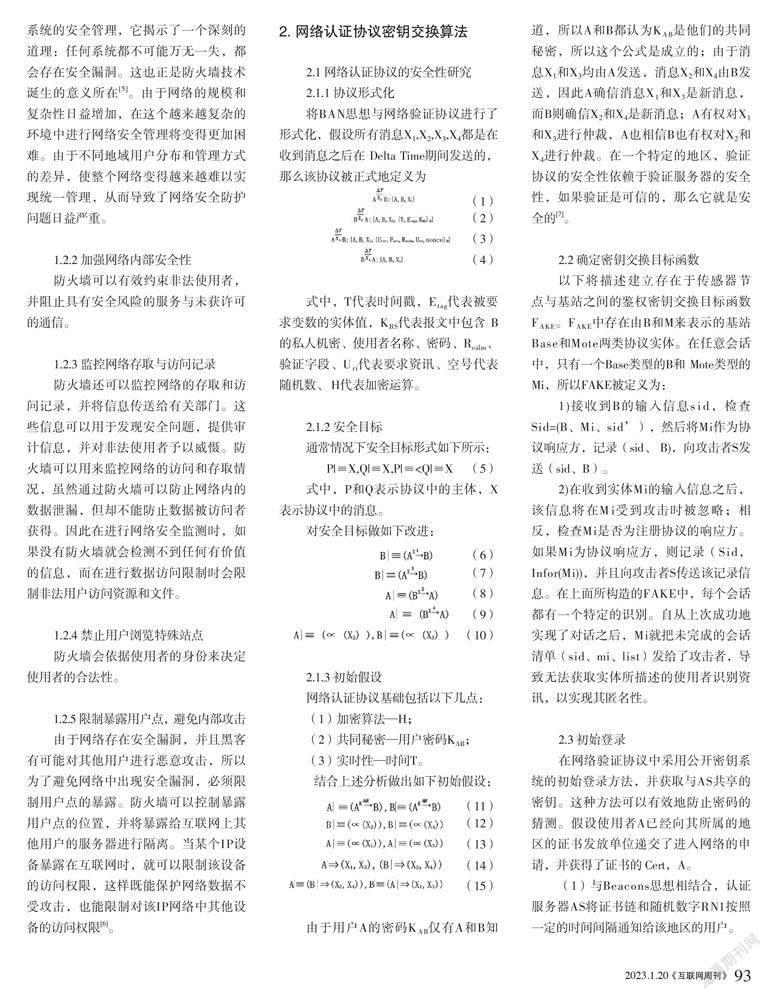

如果A方要和B進行通信,則可以使用初始密鑰來完成。在整個密鑰交換期間,使用橢圓曲線法產生密鑰對{PKA,SKA},如圖3所示。

(1)A一方產生一對密鑰{PKA,SKA},然后向代表A身份的B發送PKA||IDA。

(2) B構成初始鍵KS,利用A公開密鑰PKA對KS進行加密處理,然后向A通信端傳送EPKA[KS]。

(3)A方還原初始密鑰,由于只有通信者A能夠理解KS,所以只有A和B得到初始密鑰KS。

(4) A一方破壞{PKA, SKA},B方銷毀 PKA。

在完成以上步驟之后,通信雙方可以使用KS作為原始密鑰的順序口令,通過防火墻技術進行數據的加密和傳輸,從而達到安全的通信目的。通信完成后,KS會被破壞[10]。

2.4.2 保密性與認證性密鑰交換

(1)假定通信雙方A和B使用公共密鑰對A標識IDA和它所生成的隨機數字N1進行加密,然后發送給B,N1用于表示加密通信。

(2)B方利用A方的公開密鑰PKA對由A方發送的N1和B所生成的N2進行加密,并向A方發送該加密的數據。由于只有B才能解讀1)中的已加密的信息,所以B發送的消息中含有N1,以便A一方能夠信任B。

(3)A方使用B的公開密鑰PKB對N2進行加密,然后將其發送給B,使得B收到N2后,確認為通信方為A。

(4)A方加密初始鍵KS,向B發送M=EPKB[ESK[KS]],采用B的公開密鑰加密的原因是只有B才能解密該加密信息,而A方的私鑰加密則是為了保證只有A方才能發送加密信息。

(5)B方使用DPK[DSKS][M]來恢復最初的密鑰,從而實現了密鑰的交換。

具有保密性與認證性的密鑰交換如圖4所示。

在此基礎上,利用公共密鑰系統,確定了用戶的初始登錄方式,并利用橢圓曲線的方法,通過構建初始密鑰,采用防火墻技術對原始密鑰進行加密、傳輸,使之能在網絡驗證協議中進行密鑰交換[11]。

3. 仿真數據分析與研究

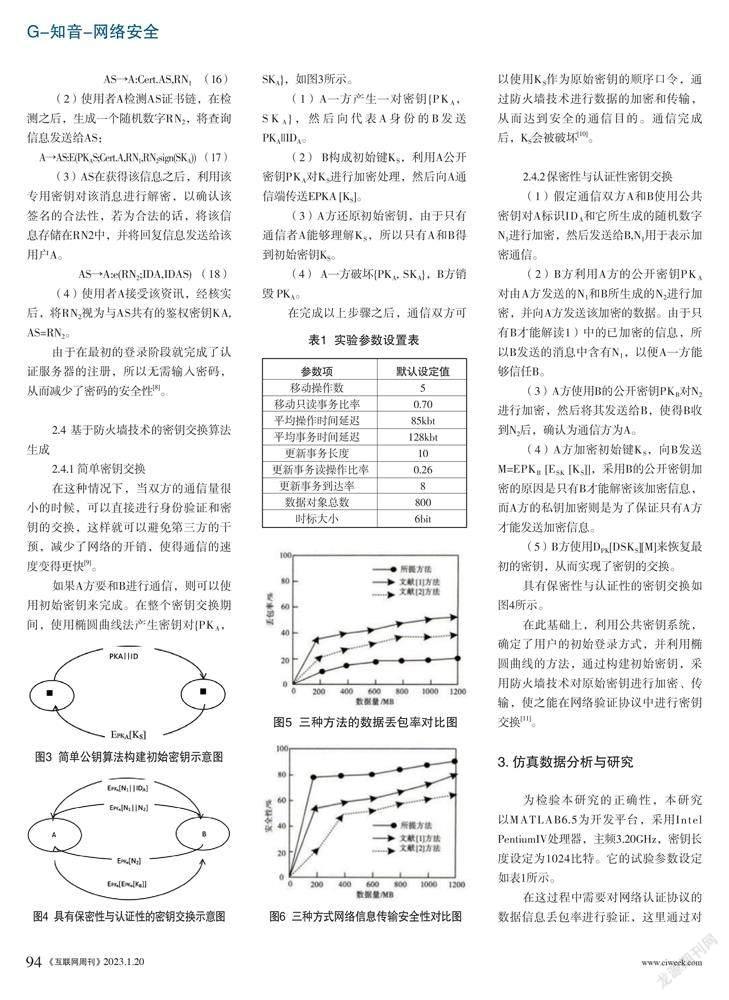

為檢驗本研究的正確性,本研究以MATLAB6.5為開發平臺,采用Intel PentiumIV處理器,主頻3.20GHz,密鑰長度設定為1024比特。它的試驗參數設定如表1所示。

在這過程中需要對網絡認證協議的數據信息丟包率進行驗證,這里通過對本文中的方式與文獻[1]、[2]中的方式進行數據丟包率的對比實驗,對比結果如圖5所示。通過對比結果可以發現,如果將數據量的大小增加到1200MB的情況下,三種方法的丟包率分別是20%、49%和38%。由此可以知道本文中所采用的方法具有更低的丟包率。產生這個情況的原因是本問所采用的方法在進行網絡協議的認證過程中采用的初始登錄方式是公鑰體制,這樣的初始登錄方式能夠有效的阻止口令猜測攻擊,從而實現了對數據丟包率的降低。同時還要對數據信息傳輸的安全性進行驗證,同樣通過對本文中的方式與文獻[1]、[2]中的方式進行數據傳輸安全性的對比實驗,如圖6所示。通過對比可以看出三種方式的數據傳輸安全性分別是90%、80%和60%,所以本文所采用的方式在進行數據信息傳輸的過程中具有更高的安全性。

結語

為了減少目前網絡認證協議中的數據丟失,本文提出了一種基于防火墻的密鑰交換算法,即通過建立一個防火墻,得到一個節點和一個基站的密鑰交換的目標函數。仿真實驗證明,該方案能有效減少網絡驗證協議中的數據丟失,提高網絡信息傳輸的安全性,并能有效滿足用戶對網絡穩定性的要求。

參考文獻:

[1]李子臣,謝婷,張筱薇,等.一種新型基于格上LWE問題密鑰交換協議的設計[J].計算機應用研究,2019,36(5):1519-1523.

[2]吳文豐,張文芳,王小敏,等.一種安全增強的LTE-R車-地無線通信認證密鑰協商方案[J].鐵道學報,2019,41(12):66-74.

[3]李子臣,謝婷,蔡居良,等.基于環上誤差學習問題的新型后量子認證密鑰交換協議[J].計算機應用,2018,38(8):2243-2248,2273.

[4]于金霞,廉歡歡,湯永利,等.格上基于口令的三方認證密鑰交換協議[J].通信,2018,39(11):91-101.

[5]賀章擎,李紅,萬美琳,等.一種基于PUF的兩方認證與會話密鑰交換協議[J].計算機工程與應用,2018,54(18):17-21.

[6]魏春艷,蔡曉秋,王天銀,等.基于量子不經意密鑰傳輸的量子匿名認證密鑰交換協議[J].電子與信息學報,2020,42(2):341-347.

[7]王淑華,陳振龍.基于格的無線傳感器網絡密鑰協商協議[J].傳感技術報,2019, 32(2):127-133,147.

[8]王彩芬,陳麗.基于格的用戶匿名三方口令認證密鑰協商協議[J].通信學報,2018,39(2):21-30.

[9]高瑾.動態用戶網絡連接防干擾與安全認證方法仿真[J].計算機仿真,2019,36 (5):230-233,254.

[10]黃志蘭,樊勇兵,樊寧,等.云資源池集成虛擬防火墻方案及關鍵技術[J].電信科學,2019,35(5):146-154.

[11]唐宏偉,馮圣中,趙曉芳.TOChain:一種高性能虛擬網絡安全服務功能鏈[J].北京郵電大學學報,2018,41(1):70-80.

作者簡介:張銘,本科在讀,研究方向:計算機科學與技術。