一種基于異或運算的屬性撤銷CP-ABE方案

邱建兵 胡勇

針對屬性撤銷CP-ABE方案中密鑰更新時屬性授權機構與用戶之間的通信開銷過大及密文更新時云存儲中心的計算復雜度過高的問題,本文提出一種基于異或運算的、支持屬性級撤銷的密文策略屬性基加密方案. 在該方案中,屬性授權機構先將需要撤銷的屬性名稱、被撤銷用戶的標識及新的時間參數發送給云存儲中心,然后云存儲中心根據用戶標識和新的時間參數的異或結果與密文的一部分進行異或運算,得到新密文.收到新密文后,正常用戶可以利用自己的密鑰解密得到原密文,進而得到明文, 而被撤銷用戶則只能使用已撤銷屬性的新密鑰才能解密得到原密文,從而實現屬性級撤銷. 理論分析和數值模擬表明,在保證系統安全性的前提下,該方案能夠減少屬性授權機構與用戶間的通信開銷,降低云存儲中心的計算復雜度.

訪問控制; 密文策略屬性基加密; 異或運算; 屬性級撤銷

TP391.1 A 2024.013001

A CP-ABE scheme for attribute revocation based on XOR operation

QIU Jian-Bing, HU Yong

(School of Cyber Science and Engineering, ?Sichuan University, ?Chengdu 610065, ?China)

Aiming at the problems of high communication overhead between attribute authorization authority and normal users when the key is updated, ?high computational complexity in cloud center when the ciphertext is updated, an attribute-based ciphertext policy encryption scheme based on XOR operation is proposed to support attribute level revocation. Attribute authorization first sends the attribute name and the user ID to be revoked and the new time parameter to the cloud center. Then the cloud center uses the XOR result of the user ID and the new time parameter to perform the XOR operation with part of the ciphertext to obtain the new ciphertext. The normal user can decrypt the original ciphertext by using his own key, and further obtain the plaintext. The revoked user can decrypt the original ciphertext only by using the new key of the revoked attribute, thereby realizing attribute level revocation. The analysis shows that under the premise of ensuring system security, this scheme reduces the communication overhead between attribute authorization and users, and reduces the computing complexity in cloud center.

Access control; CP-ABE; XOR operation; Attribute level revokation

1 引 言

數據的云共享是共享經濟的關鍵 ?[1] ,當前云存儲在用戶數據托管方面得到了廣泛的應用. 但由于數據存放在用戶無法控制的云端,這可能帶來嚴重的數據隱私安全問題 ?[2,3] .

屬性基加密方法(ABE) ?[4] 能夠實現細粒度的訪問控制. 其中,密文策略屬性基加密(CP-ABE)方法的出現使得用戶能更加靈活地設置訪問策略,控制其他用戶對存儲于遠端服務器的數據的訪問 ?[5] . 然而,在采用CP-ABE進行訪問控制的多用戶應用系統中,通常存在用戶身份變化的情況.此時為確保系統安全及用戶正確解密,就需要撤銷并更新相關屬性的私鑰組件. 按其影響范圍,這些撤銷可分為用戶部分屬性撤銷、用戶撤銷以及系統屬性撤銷 ?[6] . 其中,用戶部分屬性撤銷即改變特定用戶的特定屬性值而不影響其他用戶和該用戶的其他屬性值,也稱為屬性級用戶撤銷,是最細粒度的撤銷方式.

2011年,Hur等 ?[7] 提出了一個利用密鑰加密密鑰樹實現屬性級用戶撤銷的CP-ABE方案. 在該方案中,若用戶的某個屬性被撤銷,則云存儲中心將生成新的密鑰加密密鑰,并負責重新加密密文. 由于該方案中的屬性群密鑰對該群的用戶完全通用,因而不能抵抗撤銷用戶和未撤銷用戶的合謀攻擊. 為解決這個問題,近年來學術界提出了一些方法. 例如,2013年Yang等 ?[8] 提出了一種面向云存儲的細粒度訪問控制方案,該方案為每個屬性生成兩個公開參數,當進行屬性撤銷時由屬性授權機構負責更新屬性對應的公開參數,并為用戶更新解密密鑰,而這也增加了屬性授權機構的計算開銷以及其與用戶之間的通信開銷. 2017年,閆璽璽等 ?[9] 提出了具有隱私保護的屬性撤銷方案,該方案通過設置屬性陷門更新用戶的屬性私鑰,并以令牌樹機制控制數據共享的范圍,該方案不能抵抗撤銷用戶與未撤銷用戶的合謀攻擊. 2018年,Xue等 ?[10] 提出了一種基于非單調訪問結構的屬性撤銷方案,該方案基于合數階群構建,效率較低. 2022年, 董國芳等 ?[11] 提出了支持撤銷屬性的CP-ABE密鑰更新方法,該方法有效減少了屬性授權中心在更新密鑰時的計算開銷,但該方案由屬性授權中心創建并維護用戶撤銷列表及屬性密鑰撤銷列表,增加了屬性授權中心的存儲開銷.

鑒于現有的多數方案都主要針對性能或安全性等單個問題進行研究,而在實現高性能的同時保證強的安全性卻是屬性級用戶撤銷的研究趨勢, 本文提出一個性能和安全性兼顧的方案. 該方案使用異或運算對密文進行更新,減少云存儲中心的計算開銷,同時通過只更新被撤銷用戶的密鑰的方式達到減少屬性授權機構與數據用戶之間的通信開銷的目的,并通過兩個定理證明了該方案的安全性.

2 算法定義及安全模型

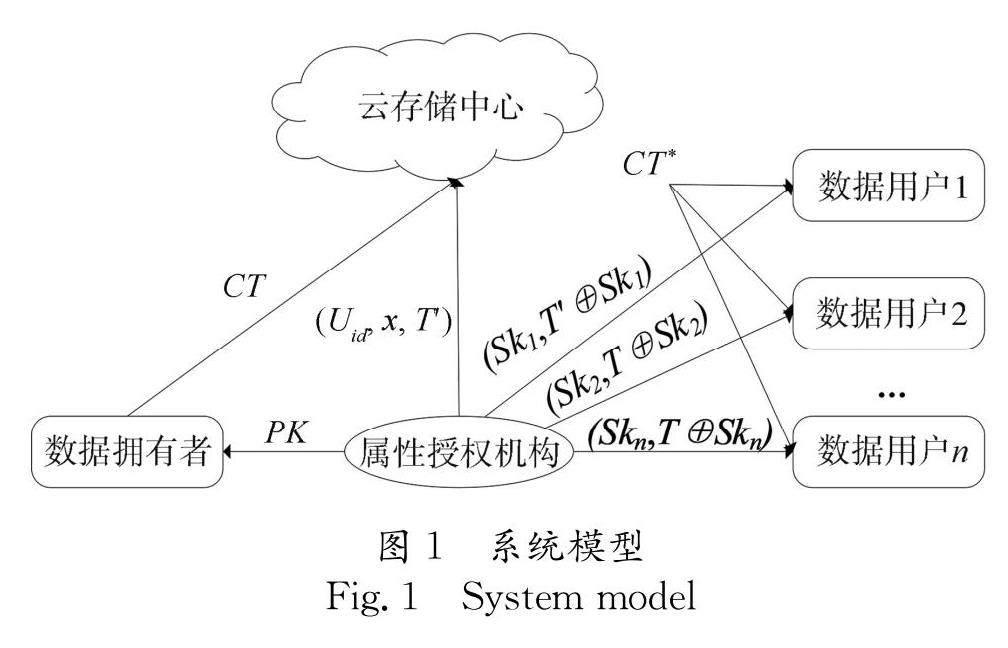

本文的方案(后文簡稱方案)包括四類實體:數據擁有者(Data Owner, DO),云存儲中心(Cloud Center, CC),屬性授權機構(Attribute Authority, AA)和數據用戶(Data User, DU),各實體間的聯系如圖1所示.

2.1 算法定義

方案主要由以下幾個算法構成.

(1) ?Setup ():AA運行該算法對系統進行初始化, 輸出系統公鑰 PK 和系統主密鑰 MK .

(2) ?KeyGen ():AA運行該算法以系統主密鑰 MK 和屬性集合 S 作為輸入,輸出用戶私鑰 Sk .

(3) ?Encrypt ():DO運行該算法,基于訪問樹結構 T 對數據明文 M 進行加密,并將加密得到的密文 CT 發送給CC.

(4) ?CTUpdate ():CC收到AA的新的時間參數、要撤銷的用戶標識以及屬性標識后,運行該算法進行與屬性標識有關的密文更新.

(5) Decrypt():DU獲得CC發送的密文后,首先解密該密文得到原始密文 CT ,接著使用自己的私鑰解密 CT ,當其擁有的屬性集合滿足對應的訪問策略時便可解密得到明文 M .

2.2 安全模型

方案將安全模型定義為挑戰者S與攻擊者A間的安全游戲 ?[12] ,具體規則如下.

參數設置階段:S運行系統初始化算法 Setup ,生成系統主密鑰 MK 和系統公開密鑰 PK ,并將系統公開密鑰 PK 發送給A.

密鑰查詢階段1:A適應性地提交一系列屬性集合 ( S ??1 , S ??2 ,…, S ???q ??1 ?) 給S,S運行密鑰生成算法 KeyGen 生成對應的私鑰 SK ,并將其發送給A.

挑戰階段:A提交長度相等的兩個消息 ?M ??0 、 M ??1 ?和一個訪問控制策略 ( A ??* ,ρ) 給S,S公平地選擇 b ∈{0,1},并基于訪問控制策略對消息 ?M ??b ?進行加密,將生成的密文 ?CT ??* ?發送給A.

密鑰查詢階段2:與密鑰查詢階段1類似,A繼續適應性地提交一系列屬性集合,但需滿足如下限制:(1) 提交的屬性集合都不能滿足訪問策略; (2) 更 新后的解密密鑰都不能解密挑戰密文.

猜測階段:A輸出值 ?b ′ ∈{0,1}作為對 b 的猜測,如果 ?b=b ′ ,則認為A贏得了該游戲,定義A在該游戲中的優勢為 ε=|Pr[b= b ′]-1/2|. ?對于一個屬性撤銷CP-ABE方案,如果在任意多項式時間內A的優勢 ε 是可忽略的,即A幾乎不可能贏得游戲的勝利,則稱該方案是抗選擇明文攻擊(IND-CPA)安全的.

3 方案描述

方案主要包括五個算法,具體構造如下.

(1) 系統初始化算法 Setup .

令 ?G ??0 ?為一個階為素數 p 的雙線性群, g 為 ?G ??0 ?的生成元. 此外,令 e: G ??0 × G ??0 → G ??1 ?表示雙線性映射.群的大小由安全參數 λ 決定. 對于 i∈ Z ??p ?和 ?Z ??p ?中元素組成的集合 S ,定義拉格朗日系數 ?Δ ????i,S ?為

Δ ????i,S (x)=∏ ??j∈S,j≠i ?x-j i-j ??(1)

此外,應用哈希函數 ?H:{0,1} ??* → G ??0 ?,并將其作為一個隨機預言機. 此函數將以字符串描述的屬性值映射為一個隨機群元素.

屬性授權機構運行 Setup 算法對系統進行初始化. 選擇一個階為素數 p 的雙線性群 ?G ??0 ?,該群的生成元為 g. ?然后隨機選擇加密指數 α,β∈ Z ??p , 輸出系統公鑰為

PK=( G ??0 ,g,h= g ??β ,f= g ??1/β ,e (g,g) ??α ) ?(2)

系統主密鑰 MK為(β, g ??α ) .

(2) 密鑰生成算法 SkeyGen.

屬性授權機構維護初始的時間參數 T ,運行密鑰生成算法 SkeyGen 生成用戶的解密密鑰 Sk ,將 Sk 和 Sk⊕T 發送給用戶,并將該初始時間參數 T 發送給云存儲中心.

該算法以系統主密鑰 MK 和屬性集合 S 作為輸入,輸出用戶私鑰 Sk .該算法首先選擇一個隨機數 r∈ Z ??p ?,然后對每個屬性 j∈S ,隨機選擇 ?r ??j ∈ Z ??p , ?計算用戶私鑰:

Sk=(D= g ??(α+γ)/β ,

j∈S: D ??j = g ??r ·H (j) ???r ??j ?, D ′ ?j = g ???r ??j ?) ?(3)

其中 H 為哈希函數.

(3) 數據加密算法 Encrypt .

數據擁有者在將數據 M 外包給云存儲中心之前,需要運行數據加密算法 Encrypt 對數據 M 加密. 該算法基于訪問樹結構 T 對數據 M 進行加密. 該算法首先為樹 T 中的每個節點 x (包括葉子)選擇一個多項式 ?q ??x ?. 這些多項式采用自頂向下的方式從根節點 R 進行選擇. 對于樹中的每個節點 x ,設多項式 ?q ??x ?的階 ?d ??x ?為節點 x 的閾值 ?k ??x ?減1,即 ?d ??x = k ??x -1.

本文從根節點 R 開始隨機選擇 s∈ Z ??p ?,并設置 ?q ??R (0)=s . 然后,隨機選擇多項式 ?q ??R ?的其他 ?d ??R ?個節點來定義該多項式. 對于其他的任何節點 x ,令 ??q ??x (0) = q ???parent (x) ( index (x)) 且隨機選擇多項式 ?q ??x ?的其他 ?d ??x ?個點來定義該多項式.

令 Y 為樹 T 的葉子節點的集合. 接著,通過訪問樹結構 T 構建如下的密文:

CT=(T, C ?=M e(g,g) ??αs ,C= h ??s ,

y∈Y: C ??y = g ???q ??y (0) , C ′ ?y =H(att (y) ???q ??y (0) )) ?(4)

其中 h 的值為 ?g ??β ?.

(4) 密文更新算法 CTUpdate .

一旦收到屬性授權機構的新的時間參數 ?T ′ 、要撤銷的用戶標識 ?U ???id 以及屬性標識 x ,則運行密文更新算法 CTUpdate 進行與屬性標識 x 有關的密文更新. 以密文 ?CT ??1 ?為例,該算法選取密文 ?CT ??1 ?最前面的一小部分定義為密文前部 ?CT ??1 _1 ,首先將要撤銷的用戶標識 ?U ???id 與新的時間參數 ?T ′ 進行異或運算得到 ?T ′ ⊕ ?U ???id ,接著分別用初始的時間參數 T 、 ?T ′⊕ U ???id 與密文前部 ?CT ??1 _1 進行異或運算生成新的密文:

CT ??* ??1 = T⊕ CT ??1 _1, T ′⊕ U ???id ?⊕ CT ??1 _1, U ???id ??+

CT ′ ?1 ??(5)

其中 ?CT ′ ?1 ?為選取密文 ?CT ??1 ?中除密文前部 ?CT ??1 _1 外剩下的部分; T 為屬性授權機構維護的初始時間參數.

(5) 數據解密算法 Decrypt .

數據用戶獲得云存儲中心發送的密文 ?CT ??* ??1 = T⊕ CT ??1 _1, T ′⊕ U ??id ⊕ CT ??1 _1, U ??id ?+ CT ′ ?1 ?后,首先需要解密該密文得到原始密文,具體步驟為:利用屬性授權機構發送的解密密鑰 Sk 和 Sk⊕ T ???user 進行異或運算得到時間參數 ?T ???user ,接著判斷當前的用戶標識是否為要撤銷的用戶標識 ?U ???id . 如果是,則計算 ( T ???user ?⊕ U ???id ?)⊕ (T ′⊕ U ???id ?⊕ CT ??1 _1)+ CT ′ ?1 ?作為原密文 CT ,否則計算 ?T ???user ?⊕(T⊕ CT ??1 _1)+ CT ′ ?1 ?作為原密文 CT ,流程如圖2所示.

然后,定義遞歸算法DecryptNode( CT , SK , x ),該算法的輸入 為一個密文 CT=(T, C ?,C,y∈ ??Y: C ??y , C ′ ?y ) ,一個基于屬性集 S 的私鑰 SK 和樹 T 中的一個節點 x .

假如節點 x 為葉子節點,令 i = att ( x ),假如 ?i ∈ S ?,定義

DecryptNode= e( D ??i , C ??x ) e( D ?? ??i , C ?? ??x ) =

e( g ??r ·H ?i ????r ??i ?, g ???q ??x (0) ) e( g ???r ??i ?,H ?i ????q ??x (0) ) =e (g,g) ??r q ??x (0) ??(6)

其中 ?D ??i ?和 ?D ?? ??i ?是密鑰組件的一部分; ?C ??x ?和 ?C ?? ??x ?是密文的一部分,具體表達式在式(3)和式(4)中已給出. 假如 iS ,定義DecryptNode( CT , SK , x )=⊥.

現在考慮當 x 是非葉子節點的遞歸情況. 算法DecryptNode( CT , SK , x )的計算情況如下:對于節點 x 的所有子節點 z ,調用函數DecryptNode( CT , SK , z )并且存儲結果為 ?F ??z ?. 令 ?S ??x ?為一個任意的大小為 ?k ??x ?的子節點 z 的集合,且滿足 ?F ??z ?≠⊥. 如果不存在這樣的集合,函數返回⊥. 否則計算 ?F ??x =∏ ?z∈ S ??x ???F ???Δ ??i, S ′ ?x ?(0) ??z ?,其中 i= index (z ),

S ′ ??x = ?index (z):z∈ S ???x ?=

∏ ?z∈ S ???x ???(e (g,g) ???r q ???z (0) ) ????Δ ???i, S ′ ??x ?(0) =

∏ ?z∈ S ??x ???(e (g,g) ???r q ????parent (z) ( index (z)) ) ????Δ ???i, S ′ ??x ?(0) =

∏ ?z∈ S ??x ???(e (g,g) ???r q ???x (i) ) ???Δ ???i, S ′ ??x ?(0) =e (g,g) ???r q ???x (0) ??(7)

并且返回上述計算結果.

定義函數DecryptNode后,解密算法通過調用樹 T 的根節點 R 上的函數開始執行. 如屬性集合 S 滿足訪問樹 T ,則令

A ′= DecryptNode ?CT,SK,R =

e (g,g) ??r q ??R (0) =e (g,g) ??rs ??(8)

則解密運算就是

C ?/(e(C,D)/ A ′)=

C ?/(e( h ??s , g ??(α+γ)/β )/e (g,g) ??rs )=M ?(9)

M 即為數據擁有者外包的原始數據.

4 安全性證明

本方案的安全性證明主要基于第2.2節的安全模型及以下兩個定理.

定理4.1 ???若確定性的 q -parallel BDHE假設成立,則不存在多項式的時間內攻擊者能夠選擇性地攻破本方案,其中挑戰矩陣規模為 ?l ??* × n ??* ( n ??* ≤q) ??[13] .

證明 ?假定 A 是一個在選擇性安全挑戰場景下擁有優勢 ??Adv ????A ??的攻擊者,他選擇一個不超過 q 列的挑戰矩陣 ?A ??* ?. 在沒有一個解密密鑰 Sk 能夠成功解密挑戰者密文的限制下,構建一個具有不可忽略優勢的挑戰者 S 來解決確定性的 q -parallel BDHE問題.

定理4.2 ???本方案的訪問控制模式能夠抵抗用戶的非授權訪問 ?[14] .

證明 ?非授權的用戶訪問主要包括兩種情形. (1) 擁有不滿足訪問控制策略屬性集合的用戶嘗試訪問并解密數據;(2)當用戶的某些屬性被撤銷后,其仍嘗試用以前的解密密鑰訪問數據.

情形1 ???擁有不滿足訪問控制策略屬性集合的用戶無法成功解密密文. 同時,還要考慮到多用戶的合謀攻擊. 在本方案中,所有用戶都需先使用時間參數 t 和用戶id與收到的密文進行異或運算得到原始密文后才能使用密鑰進行解密,這就可以實現即使某些用戶擁有相同的屬性集合,他們仍無法進行合謀來解密密文.

情形2 ???假設用戶的某個屬性被撤銷,屬性授權機構將生成一個新的時間參數 t 來更新被撤銷用戶的密鑰, 并將新的時間參數 t 、被撤銷用戶 id 發送給云存儲中心,用于更新與被撤銷屬性相關的密文. 經過這樣處理后,被撤銷用戶的舊密鑰由于時間參數 t 不同而不能解密得到原密文, 從而不能解密得到明文. 另一方面,使用新密鑰能得到原密文,但由于密鑰組件不匹配,同樣無法解密原密文得到明文,即被撤銷用戶無法使用以前的密鑰解密密文.

5 性能分析

通過與Hur ?[7] 方案和Yang ?[8] 方案的比較,我們分析了本方案的存儲開銷、通信開銷和計算效率.令| p |為 ?Z ??p ?中元素的長度. 設| g |和 | g ??T | 分別為 G 和 ?G ??T ?中的元素長度, ??n ??a ?和 ?n ??u ?分別表示系統中屬性和用戶的總數, ??n ??r ?表示要更新密鑰的用戶的數量. 設 ?n ??a,i ?表示用戶 i 擁有的屬性數量, l 表示與密文相關的屬性的數量, r 表示被撤銷的屬性數量, | T |表示時間參數的長度, ?| u ???id |表示用戶標識 ?U ???id 的長度.

5.1 存儲開銷

表1顯示了系統中各實體的存儲開銷的比較. 屬性授權機構的主要存儲開銷來自Hur方案中的主密鑰. 除主密鑰外,在Yang方案中屬性授權機構還需要為每個屬性持有一個版本密鑰. 與Yang方案相比,本方案不需要為每個屬性持有一個版本密鑰,但需要維護一個時間參數.

在Yang方案中,公鑰參數和公鑰屬性密鑰都為數據擁有者貢獻了存儲開銷,這與系統中的屬性總數呈線性關系. 在Hur方案和Yang方案中,加密數據帶來的存儲開銷是相同的,本方案與Yang方案中數據擁有者的存儲開銷相同.

Yang方案只需要云存儲中心存儲密文,而Hur方案中的云存儲中心需要同時存儲消息頭和密文,且密文與系統用戶數呈線性關系. 本方案與Yang方案相比,還需存儲被撤銷屬性以及被撤銷用戶的標識 ?U ???id .

在Yang方案中,每個用戶的存儲開銷與它擁有的屬性數量相關. 而在Hur方案中,每個數據用戶的存儲開銷不僅與它擁有的屬性數量呈線性關系,而且與系統中的用戶數量呈線性關系. 本方案中數據用戶的存儲開銷與Yang方案相同. 通常,用戶的數量遠大于系統中屬性的數量,這意味著本方案和Yang方案中數據用戶產生更少的存儲開銷.

5.2 通信開銷

如表2所示,系統的通信開銷主要是由密鑰和密文造成的. 在Yang方案中,屬性授權機構與數據用戶之間的通信開銷來自于數據用戶的密鑰和更新密鑰. 而在Hur方案中,屬性授權機構與數據用戶之間的通信開銷只與密鑰有關. 本方案中屬性授權機構與數據用戶之間的通信開銷同樣來自數據用戶的密鑰和更新密鑰,與Yang方案不同的是,本方案只更新被撤銷用戶的密鑰,通信開銷小很多.

在Hur方案中,公鑰耗費了屬性授權機構與數據擁有者之間的大部分通信開銷. 在Yang方案中,當需要進行屬性撤銷時數據擁有者需要獲取被撤銷屬性的最新公共屬性密鑰. 本方案與Hur方案相同,主要是分發密鑰貢獻了屬性授權機構與數據擁有者之間的通信開銷.

在Yang方案中,云存儲中心和數據用戶之間的通信開銷來自于密文. 但在Hur方案中,除了密文之外,消息頭也會增加云存儲中心與數據用戶之間的通信開銷,該開銷與系統中所有用戶的數量呈線性關系. 本方案無額外的消息頭,故而通信開銷與Yang方案處于一個數量級.

密文是云存儲中心和數據擁有者之間通信的主要開銷. 由于本方案與Yang方案中密文的大小比Hur方案中的密文小得多,因此云存儲中心與數據擁有者之間的通信開銷比Hur方案中的密文小得多.

5.3 計算效率

我們在Windows系統上實現本文方案、Hur方案 ?[7] 和Yang方案 ?[8] . 該系統采用AMD Ryzen 54 600 G CPU,主頻3.7 GHz,內存16 GB. 代碼使用JPBC庫實現上述方案. 使用512 bit有限域上的超奇異曲線 ?y ??2 = x ??3 +x ?中的160 bit橢圓曲線群. 實驗數據取運行20次所得的平均值. 在實驗中,JPBC庫進行一次 雙線性對運算的時間大約為46 ms,進行一次群 G 中指數運算的時間大約為6.0 ms,進行一次群 ?G ??T ?中指數運算的時間大約為0.6 ms. 我們主要對本方案與現有方案在密鑰生成時間、加密時間、解密時間與重加密時間方面進行了比較.

如圖3a所示,密鑰生成時間隨著用戶的屬性個數呈線性增長,Hur方案中的密鑰生成包括屬性授權機構執行的屬性密鑰生成算法和云存儲中心執行的 KEK 生成算法,故其密鑰生成時間比Yang方案以及本方案要長.

如圖3b所示,加密時間與系統中總數呈線性關系. Yang方案中的加密階段所需時間比Hur方案更少. 這是由于在Hur方案中,數據所有者首先運行CP-ABE方案中的數據加密算法加密數據,然后將密文發送到云存儲中心. 云存儲中心收到數據所有者發送的密文后,會使用隨機生成的加密指數對密文進行重新加密. 然后,云存儲中心用廣播加密方法以一組屬性組密鑰加密該指數. 本方案與Yang方案的加密算法類似,故加密時間與Yang方案相差不大.

如圖3c所示,各方案的解密時間都隨著解密屬性數量的增長而增長. 其中,Hur方案的數據解密階段包含了對消息頭 Hdr 的屬性組密鑰解密和對密文的解密,所需時間較長. Yang方案中的密文在密文更新階段使用代理重加密技術,而本方案使用的是異或運算進行密文更新,故在解密時所需解密時間小于Yang方案.

如圖3d所示,用戶的某個屬性被撤銷時,需要對相應的密文進行更新. Yang方案只需更新與被撤銷屬性相關的密文組件,而Hur方案需要重新加密密文的所有組件. 此外,Hur方案中的重加密需要產生新的加密指數,故其重加密時間比Yang方案所需時間長. 本方案也只需更新與被撤銷屬性相關的密文. 不同的是,本方案使用異或運算進行密文更新,所需時間比Yang方案更少.

6 結 論

本文提出一個基于異或運算的屬性撤銷CP-ABE方案,通過使用被撤銷用戶的標識以及新的時間參數對密文進行異或運算實現了細粒度的屬性撤銷. 通過挑戰者與攻擊者之間的安全博弈,本文證明了方案的安全性. 理論分析和實驗結果表明,該方案能有效降低密鑰更新時的通信開銷以及密文更新時的計算開銷. 未來我們將繼續優化云存儲中心所需的存儲開銷.

參考文獻:

[1] ??Qin J C, Wang Y, Dong Y C. Investigating the impact of risk attitude and privacy protection on consumers data sharing behavior[J]. J ?Sichuan Univ(Nat Sci Ed), 2021, 58: 067002.[秦軍昌, 王淵, 董玉成. 風險態度和隱私保護對消費者共享數據行為影響的機制研究[J]. 四川大學學報(自然科學版), 2021, 58: 067002.]

[2] ?Rivera D, García A, Martín-Ruiz M L, ?et al . Secure communications and protected data for an internet of things smart toy platform [J]. IEEE Int Things J, 2019, 1: 1.

[3] ?Zhang J, Wang B, Wang X A, ?et al . New group user based privacy preserving cloud auditing protocol [J]. Future Gener Comput Syst, 2020, 106: 585.

[4] ?Wang Y D, Yang J H, Xu C, ?et al . Survey on access control technologies for cloud computing[J]. J Software, 2015, 26: 1129.[王于丁, 楊家海, 徐聰, 等. 云計算訪問控制技術研究綜述[J]. 軟件學報, 2015, 26: 1129.]

[5] ?Shao ?L, Niu W N, Zhang X S. Cybersecurity threats assessment of self-service terminals in IoT application scenarios and corresponding countermeasures[J]. J Sichuan Univ(Nat Sci Ed), 2023, 60: 013004.[邵林, 牛偉納, 張小松. 物聯網應用場景下自助終端網絡安全威脅評估與應對[J]. 四川大學學報(自然科學版), 2023, 60: 013004.]

[6] ?Fang L, Yin L H, Guo Y C, ?et al . A survey of key technologies in attribute-based access control scheme[J]. Chin J Comp, 2017, 40: 1680.[房梁, 殷麗華, 郭云川, 等. 基于屬性的訪問控制關鍵技術研究綜述[J]. 計算機學報, 2017, 40: 1680.]

[7] ?Hur J, Dong K N. Attribute-based access control with efficient revocation in data outsourcing systems [J]. IEEE Trans Parallel Distrib Syst, 2011, 22: 1214.

[8] ?Yang K, Jia X, Ren K. Attribute-based fine-grained access control with efficient revocation in cloud storage systems [C]//Acm SIGSAC Symposium on Information. New York: ACM, 2013.

[9] ?Yan X X, Ye Q, Liu Y. Attribute-based encryption scheme supporting privacy preserving and user revocation in the cloud environment [J]. Netinfo Secur, 2017, 17: 14.[閆璽璽, 葉青, 劉宇. 云環境下支持隱私保護和用戶撤銷的屬性基加密方案[J]. 信息網絡安全, 2017, 17: 14.]

[10] ?Xue L, Yu Y, Li Y, et al . Efficient attribute-based encryption with attribute revocation for assured data deletion [J]. Inform Sci, 2018, 2018: 640.

[11] Dong G F, Lu Y K, Zhang C W, ?et al . CP-ABE key update method supporting revocation attribute[J]. Appli Res Comp, 2023, 40: 6.[董國芳, 魯燁堃, 張楚雯,等. 支持撤銷屬性的CP-ABE密鑰更新方法[J]. 計算機應用研究, 2023, 40: 6.]

[12] Bethencourt J, Sahai A, Waters B. Ciphertext-policy attribute-based encryption [C]//IEEE ?Symposium on Security & Privacy. Piscataway: IEEE, ??2007.

[13] Zhao Z Y, Zhu Z Q, Wang J H, ?et al . Revocable attribute-based encryption with escrow-free in cloud storage[J]. J Electr Inform Technol, 2018, 40: 1.[趙志遠, 朱智強, 王建華, 等. 云存儲環境下無密鑰托管可撤銷屬性基加密方案研究[J]. 電子與信息學報, 2018, 40: 1.]

[14] Fan Y D, Wu X P. Cloud storage access control scheme based on policy hiding attribute encryption[J]. Comp Eng, 2018, 44: 139.[范運東, 吳曉平. 基于策略隱藏屬性加密的云存儲訪問控制方案[J]. 計算機工程, 2018, 44: 139.]

收稿日期: ?2023-02-12

作者簡介: ??邱建兵(1996-), 男, 江西鷹潭人, 碩士研究生,主要研究方向為數據安全. E-mail: 1711130224@qq.com

通訊作者: ?胡勇. E-mail: huyong@scu.edu.cn