智能電網虛假數據注入攻擊研究進展與展望

田繼偉 王布宏 李騰耀 尚福特 曹堃銳

摘? ?要:隨著傳統電網向智能電網的加速轉變,電力系統中集成了大量的信息通信的技術和設備。信息通信技術的大量應用雖然提高了電力系統的性能,卻引入了更多的攻擊入口,擴展了其攻擊面。文章首先從電網系統安全的角度出發,對智能電網面臨的攻擊威脅和類型進行分析,然后對典型的攻擊形式——虛假數據注入的攻擊方法和防御策略進行了總結歸納,最后對關于虛假數據注入的研究方向進行展望,以指導后續的相關研究工作。

關鍵詞:智能電網;虛假數據注入;協同攻擊;狀態估計

中圖分類號:TP309.2? ? ? ? ? 文獻標識碼:A

Abstract: With the accelerated transformation of the traditional power grid to the Smart Grid, a large number of information communication technologies and equipment are integrated in the power system. Although a large number of applications of information and communication technologies have improved the performance of power systems, they have introduced more attack portals and expanded their attack surface. The article first analyzes the threats and types of attacks facing the Smart Grid from the perspective of system security, and then summarizes the attack methods and defense strategies for false data injection. The research direction is prospected to guide the subsequent related research work.

Key words: smart grid; false data injection; coordinated attack; state estimation

1 引言

電力系統作為重要的關鍵基礎設施,在人類社會中起著舉足輕重的作用。現代電網已不再是傳統意義上的電力網絡,而是發展成為具備典型CPS(Cyber Physical System)特征的電力CPS。信息通信技術的大量應用使得智能電網信息物理系統的運行更加高效。但是,信息通信技術是一把雙刃劍,它使得電網更容易受到各種攻擊的威脅[1]。目前,電網面臨的攻擊類型繁多且呈現出不斷增長的態勢。如圖1所示,從不同的角度分析,可以對主要的攻擊類型進行分類。根據攻擊發生的位置,可分為內部攻擊和外部攻擊;根據攻擊的實施手段,可分為物理攻擊、網絡攻擊和協同攻擊;根據攻擊的隱蔽性,可分為隱蔽攻擊和非隱蔽攻擊。

內部攻擊通常是指授權的系統操作員濫用權限并注入惡意命令的攻擊行為,包括更改數據值、操縱控制信號和斷開斷路器等攻擊行為以破壞系統的正常運行。由于授權的操作員對系統操作有詳細的了解,并且其命令是合法的,因此惡意的操作員可以輕松地設計成功率高、影響大的攻擊行為而且不被發現。即使電力網絡與公共網絡隔離,但是具有授權訪問控制權限的操作員仍然可以發起內部攻擊。系統內部人員還可能向外部攻擊者提供關鍵信息,這些關鍵信息可以大大提高外部攻擊的有效性。因此,內部攻擊通常被視為關鍵基礎設施面臨的最大威脅之一[2]。外部攻擊通常是指攻擊者通過遠程攔截通信通道并且修改傳輸數據的方式來注入虛假數據或者篡改控制信號。其攻擊目標是對電力系統造成破壞或者從中獲取經濟利益。此外,攻擊者也可通過外部實施物理攻擊的方式(如破壞傳輸線路或變電站等設備)對電網進行物理破壞。2013年4月,美國加州PGE公司郊外的一座變電站被狙擊手52 分鐘、100多發子彈襲擊了17臺變壓器。電網系統非常龐大且有大量設備和線路分布在廣泛的區域,這使得外部攻擊者有大量的攻擊入口可以對系統造成不可忽視的影響。此外,外部攻擊者可以通過內部操作員獲得電網系統的關鍵信息進而實施破壞性更強的隱蔽攻擊。

如圖2所示,根據攻擊的實施手段,可分為物理攻擊、網絡攻擊和協同攻擊。物理攻擊是針對電力系統基礎設施,對分布在廣泛區域的電網傳輸線路或者設備實施物理破壞,可能導致斷電等嚴重后果。Salmeron等人[3]將物理攻擊定義為“恐怖威脅問題(Terrorist threat problem)”,該問題通過雙層規劃模型求解攻擊資源有限的情況下恐怖分子的最大破壞性攻擊計劃,從而確定關鍵的系統組件(如傳輸線、發電機、變壓器等)。恐怖威脅問題是電網面臨的重大威脅,成為許多研究者的研究對象[4,5]。網絡攻擊針對的是電網信息的通信設施,尤其是SCADA系統,其攻擊可能對電網造成災難性后果。

根據信息安全的基本屬性[6],對電網的網絡攻擊可以分為三類:機密性攻擊、可用性攻擊和完整性攻擊。機密性攻擊指通過未經授權的訪問或者竊聽來獲取電力系統的機密信息或數據[5]。可用性攻擊可阻斷電表數據或者控制命令的正常傳輸,這可能導致電力系統遭受災難性后果。Liu等人[7]研究了拒絕服務攻擊對智能電網負載頻率控制的影響。完整性攻擊篡改控制或測量信號的內容[8,9],這可能嚴重影響電網的可靠性和安全性。虛假數據注入(False data injection,FDI)是由Liu等人[10]首先提出的針對電力系統狀態估計的典型完整性攻擊。因為FDI攻擊的隱蔽特性和潛在威脅,所以學界對FDI的構造、檢測和防御機制進行了大量研究[11~15]。在針對電網的網絡攻擊研究中,大多數文獻只考慮一種類型的網絡攻擊,主要是完整性攻擊(如FDI攻擊)或可用性攻擊(如DoS攻擊)。Pan等人[16]首先針對狀態估計面臨的協同網絡攻擊(FDI和DoS攻擊)進行了風險分析。分析結果表明了,與FDI攻擊相比,這種協同攻擊能夠以更少的資源獲得更大的攻擊效果。網絡物理協同攻擊同時針對電力系統基礎設施和SCADA基礎設施[17]。與單一的網絡或物理攻擊相比,它們可能導致更嚴重的后果。2015年,針對烏克蘭配電公司的網絡物理協同攻擊導致225萬名客戶的服務中斷并持續了數小時,引發了社會恐慌。

根據能否被系統檢測,針對電網的攻擊可分為隱蔽攻擊和非隱蔽攻擊。隱蔽攻擊指利用電網的有關信息和知識實施的智能攻擊,既達到了攻擊的效果又隱藏了攻擊行為,使得系統無法察覺攻擊的存在。虛假數據注入攻擊FDI就是一種典型的隱蔽攻擊,該攻擊利用電力系統狀態估計和虛假數據檢測方法的缺陷來設計攻擊向量,使得系統的狀態估計結果被惡意篡改但是系統檢測模塊卻無法發現攻擊行為。FDI攻擊由于其隱蔽性對電力系統有著極大的威脅,可導致系統切負荷、線路過載、破壞電力市場等嚴重后果。與一般的FDI攻擊相比,負荷重分配攻擊的隱蔽性更強,其原因在于負荷重分配攻擊(Load Redistribution Attack,LRA)考慮到發電機輸出功率的篡改易被發現這一事實而設計了更加合理的攻擊向量來躲避系統的檢測。另外,Kim等人[18]提出的拓撲攻擊也是一種隱蔽攻擊,該攻擊通過篡改電網拓撲數據并設計吻合的測量數據使得系統的拓撲結構被惡意篡改。Kim等人[19]提出的數據幀攻擊(Data Framing Attack,DFA)也可以看作一種特殊的隱蔽攻擊,該攻擊利用了控制中心使用的不良數據檢測識別機制對數據攻擊源的位置進行誤導,使得系統將正確的數據作為不良數據,從而刪除正確的數據對使用篡改后的數據進行后續的狀態估計。除了網絡隱蔽攻擊外,隱蔽的物理攻擊也將對系統產生破壞性影響。通常情況下,物理攻擊的隱蔽性需要通過網絡攻擊的協同來實現。在Li等人[20,21]和Deng等人[22]的研究中,物理攻擊首先對系統的傳輸線路或者設備進行破壞,隨后使用網絡攻擊對物理破壞進行掩蓋,使得系統無法發現系統的物理破壞而進行修復。與單純的物理相比,這種隱蔽的網絡物理協同攻擊給系統帶來的破壞效果更大。

非隱蔽攻擊指實施攻擊行為時不考慮系統能否發現攻擊行為的存在,如拒絕服務攻擊(Denial of Service,DoS)等網絡攻擊即是典型的非隱蔽攻擊。DoS攻擊是比較常見的攻擊手段,通過破壞系統的正常通信對系統的運行造成破壞,即使被系統發現,DoS攻擊也對系統造成了相應的影響。本文提到的物理攻擊(恐怖威脅問題)也是典型的非隱蔽攻擊,通過直接破壞電網的設備和傳輸線路進行攻擊。此外,網絡物理協同攻擊中也存在非隱蔽攻擊[23],與隱蔽網絡物理協同攻擊不同的是,非隱蔽網絡物理協同攻擊首先通過網絡攻擊的方式使得系統到達一個較為危險的狀態,此時再對關鍵設備和線路進行物理破壞,其攻擊影響將大幅增加。本文的非隱蔽攻擊中,雖然其攻擊隱蔽性較差,系統能以較快的時間發現攻擊的存在,然而攻擊的修復卻需要大量時間來完成,在此期間非隱蔽攻擊已經對系統造成了較大破壞,達成了其攻擊目標。

在以上各種攻擊類型中,虛假數據注入攻擊是一種典型的針對電力系統算法漏洞的隱蔽完整性攻擊。其隱蔽特性和潛在威脅,使得其成為研究的熱點。下面分別對虛假數據注入的攻擊方法和防御策略進行總結歸納,最后對關于虛假數據注入的研究方向進行展望,以指導后續的相關研究工作。

2 虛假數據注入攻擊及其變體

虛假數據注入攻擊自提出以來,變體很多。本章首先對經典的虛假數據注入攻擊原理進行介紹,隨后對主要的變體類型進行分類剖析。

2.1 虛假數據注入攻擊原理

正常穩定運行的電力系統,其直流潮流方程為:

其中,為量測值,為測量雅可比矩陣,為待估計的狀態量,為測量誤差。狀態變量的估計值為:

狀態估計以冗余的測量為基礎,其中的測量值可能含有虛假數據,這就需要對數據進行檢測,以確保狀態估計結果的可靠性。為消除不良數據對狀態估計的影響,基于殘差的虛假數據檢測方法得到了廣泛的應用。殘差的表達式為:

檢測虛假數據的判據是:,為判斷的閾值。如果成立,認為沒有虛假數據;否則就要剔除相應的虛假數據并重新進行狀態估計,直到通過虛假數據檢測為止。

虛假數據注入攻擊利用了壞數據檢測方法的漏洞,若用表示攻擊者在量測值中注入的虛假數據向量,則實際的測量數據為,此時估計的狀態變量為,表示由于虛假數據的注入在狀態變量中引入的誤差向量。此時殘差表達式為:

此時,采用基于殘差的壞數據檢測方法無法發現虛假數據,攻擊者可以將量測值和狀態變量修改為任意值,危害到電力系統的安全穩定運行。

2.2 負荷重分配攻擊

在直流狀態估計中,測量數據主要包括發電機的輸出有功功率、負荷功率以及支路的有功功率。然而,上述攻擊中并不是所有的測量數據都可以被攻擊和篡改,一些關鍵的測量數據可能會有嚴密的保護措施。實際上,在發電廠和控制中心之間通常有直接的實時通信,這使得篡改發電機的輸出有功功率很難。如果認為發電機的輸出有功功率不可攻擊,則得到公式(6)所示的負荷重分配攻擊模型[24]:

其中,是注入的支路有功測量值,是注入的負荷測量值,是由網絡拓撲和電氣參數得到的轉移因子矩陣,BL是母線負荷關聯矩陣(由負荷位置決定),是單位陣。

考慮到改變的負荷測量值應該在一定范圍內,上述攻擊模型可以進一步表示為:

其中,表示有負荷的母線,表示攻擊的范圍限制。(7)式表示負荷的攻擊量之和為0,否則測量數據中的發電機和負荷數據不守恒將導致攻擊很容易被發現。(8)式表示負荷的注入攻擊量應該在一定的范圍內,(9)式表示隨著負荷的改變相應的支路潮流也要隨之改變。值得注意的是,在負荷重分配攻擊中,真實的負荷和支路潮流并沒有發生變化,而是控制中心接收到的測量數據被攻擊者所篡改。文獻[25]在攻擊和防御資源均有限的條件下建立了負荷重分配攻擊雙層優化模型,并使用博弈論的方法加以研究,攻擊者和防御者的相互作用關系通過零和游戲進行建模以求得需要保護的關鍵測量信息。

3.3 盲虛假數據注入攻擊

目前,關于如何構建虛假注入數據的研究可以分為兩類:(1)攻擊者掌握了電網的拓撲信息和各種電氣參數[26,27];(2)攻擊者事先并不掌握電網的拓撲信息和各種電氣參數,僅依靠竊聽的量測信息構建攻擊向量[28,29]。第一類攻擊得到了廣泛深入的研究,文獻[26]和[27]對攻擊者在完全掌握電力系統信息的條件下對如何構造攻擊向量進行了研究,文獻[30]提出了一種改進的基于部分系統信息的虛假數據注入攻擊。然而,上述攻擊向量的構造均依賴于電網的拓撲信息和各種電氣參數,這些信息通常都會進行嚴格的管理,攻擊者很難掌握,因此該類攻擊的實際可行性大大受限。2015年,文獻[28]和[29]對第二類攻擊進行了研究,該類攻擊使用子空間變換法(如主成分分析)構造攻擊向量,其虛假數據的構造僅依賴于竊聽的量測信息矩陣,與第一類攻擊相比較,該類攻擊現實可行性更高,其對電力系統的威脅也更大。

基于主成分分析的虛假數據注入攻擊屬于盲虛假數據注入攻擊,該類攻擊向量的構造僅依賴于測量信息矩陣,是一種數據驅動的方法。由于短時間內,電力系統的負荷變化很小,而且系統的拓撲短期內也會保持不變,這使得通過測量信息的相關性來估計系統的相關信息成為可能[28, 29, 31]。

如果矩陣的列空間(column space)表示為,則等價于。其中,秩為,由個最大的奇異值可對應求得列空間的基。因此,可以通過奇異值分解的方法求得列空間的基,由于等價于,這同時也是的基。求得的基之后,便可以利用它進行攻擊向量的構造。文獻[28]和文獻[29]分別通過奇異值分解和主成分分析的方式進行了攻擊向量的構造。本節對文獻[29]采用的主成分分析方法進行簡單介紹。

考慮測量信息矩陣,行表示某一時刻的觀測,列表示某一測量單元。隨后,用主成分分析法對矩陣進行處理。主成分分析是一種統計方法,通過正交變換將一組可能存在相關性的變量轉換為一組線性不相關的變量,轉換后的這組變量叫主成分。經過主成分分析處理后,可以得到主成分和變換矩陣 [8]。其相互關系為:

在測量信息矩陣中,由于設備故障、通信鏈路故障等原因,常存在一些異常值。由于傳統主成分分析魯棒性較差,故存在異常值的情況下,上述攻擊方法很難躲避檢測模塊的檢測。文獻[15]提出了一種基于魯棒主成分分析的盲攻擊策略,攻擊者可以使用該策略規避異常值問題以構造攻擊向量。

2.4 稀疏虛假數據注入攻擊

典型的虛假數據注入攻擊需要兩個條件:一是攻擊者要掌握系統拓撲信息矩陣;二是攻擊者要控制所有的測量單元。滿足這兩個條件時攻擊者才能達到任意篡改狀態估計結果的目的。但是由于資源和能力限制,攻擊者很難控制所有的測量單元。因此,關于切實可行的虛假數據攻擊向量的構造,有一條主線關注如何在控制較少測量單元的情況下實施攻擊,即低稀疏度的虛假數據注入攻擊。其中,文獻[32]首先提出了用于衡量攻擊難度的安全指標,即攻擊某一測量單元時,需要同時控制并篡改測量單元的數目,并采用凸優化的方法給出了求得近似解的方法。文獻[33]在文獻[32]的基礎上,進一步研究了部分量測值受到保護時最小攻擊向量的構建問題。文獻[34]提供了一個在實際電力系統中尋找所有稀疏攻擊有效地方法,其根據系統拓撲得到的稀疏攻擊僅需要控制兩個節點測量單元和極少的線路測量單元。文獻[34]對稀疏攻擊向量構建問題的研究不僅局限于集中式狀態估計模型,還對分布式狀態估計模型的情況進行了分析。文獻[35]對前人的工作進一步改進,使得攻擊在保持較高成功率的同時(不被系統檢測),攻擊向量的稀疏度更低(控制并篡改的測量單元更少)。

文獻[36]提供了稀疏虛假數據注入攻擊的數學定義和相關的推論。

定義:用來表示攻擊,其中表示攻擊的測量單元集,代表對應的攻擊向量。其中,,即中的非零元素對應著中的測量單元。中測量單元的個數為,即為該攻擊的稀疏度,。用表示所有的測量單元集,表示的補集。當攻擊向量滿足下列條件時,屬于稀疏攻擊:

上述定義中展示了稀疏攻擊中的兩個關鍵組成部分為攻擊測量單元集和稀疏攻擊向量。推論1中提供了確定稀疏攻擊向量的數學條件。由該數學條件可以看出,該稀疏攻擊向量的求解依賴于準確的系統測量雅克比矩陣。可實際情況中,該信息矩陣屬于核心信息,將會被系統嚴加防護,攻擊者很難掌握。為解決該問題,文獻[37]對基于數據驅動的稀疏虛假數據注入攻擊策略進行了研究。

3.5 拓撲攻擊

智能電網控制中心從全網接收兩種類型的數據:一種是網絡拓撲數據,代表斷路器的狀態(0代表開,1代表關)。另一種是測量數據,包括母線注入功率和線路功率的量測值[18]。

網絡拓撲是極其重要的電力系統信息,在能量管理系統的很多模塊都發揮著關鍵的作用。電力系統故障或者惡意的物理攻擊可能導致網絡拓撲的改變,通常情況下,這種拓撲的變化可以被檢測出來。然而,有經驗的攻擊者可以以一種不被檢測的方式實施“改變”系統拓撲的網絡攻擊(文中提到的此類攻擊只是使控制中心觀測到的拓撲信息發生變化,真實的物理拓撲并未發生變化)。

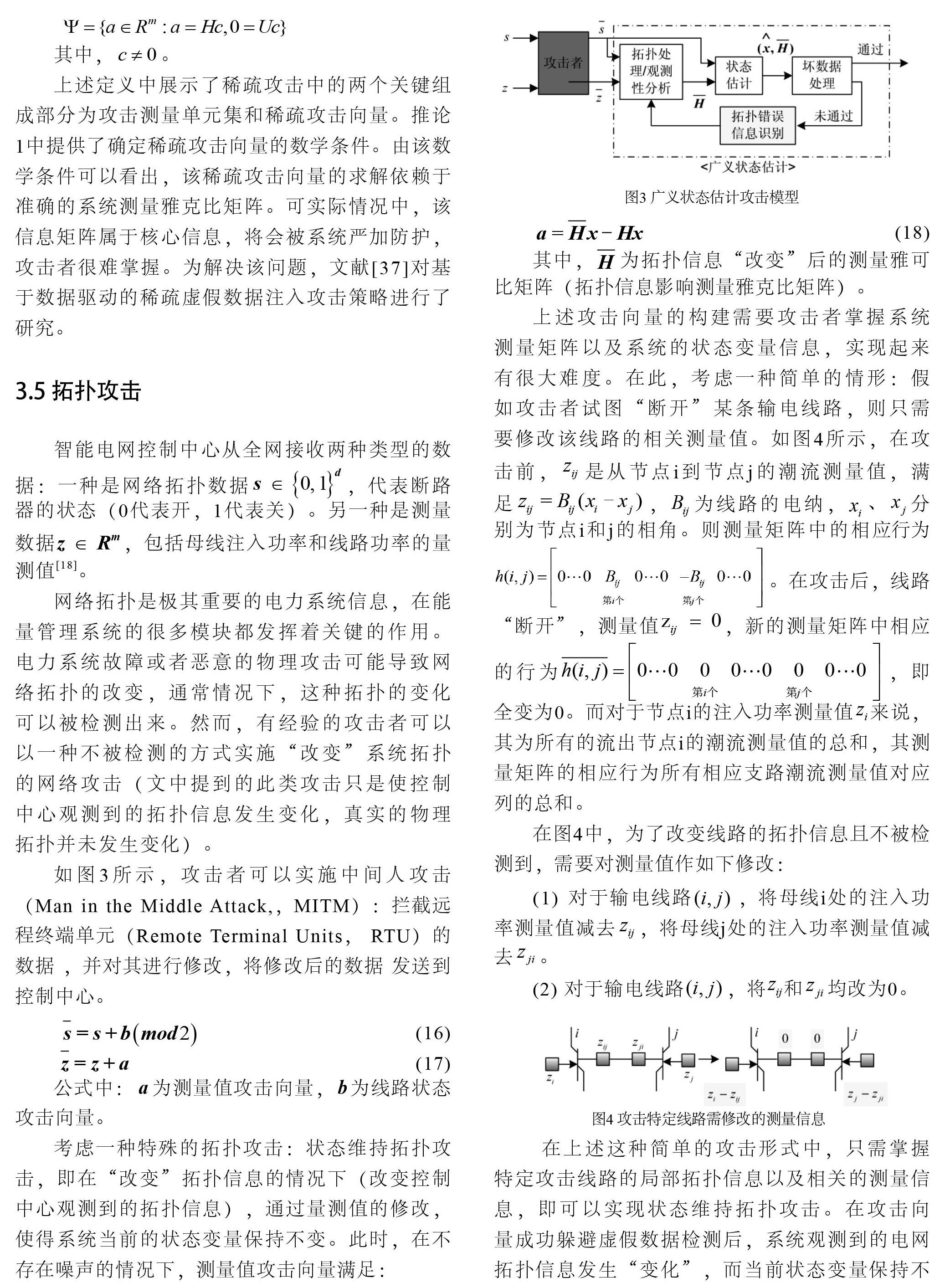

如圖3所示,攻擊者可以實施中間人攻擊(Man in the Middle Attack,,MITM):攔截遠程終端單元(Remote Terminal Units, RTU)的數據 ,并對其進行修改,將修改后的數據 發送到控制中心。

考慮一種特殊的拓撲攻擊:狀態維持拓撲攻擊,即在“改變”拓撲信息的情況下(改變控制中心觀測到的拓撲信息),通過量測值的修改,使得系統當前的狀態變量保持不變。此時,在不存在噪聲的情況下,測量值攻擊向量滿足:

其中,為拓撲信息“改變”后的測量雅可比矩陣(拓撲信息影響測量雅克比矩陣)。

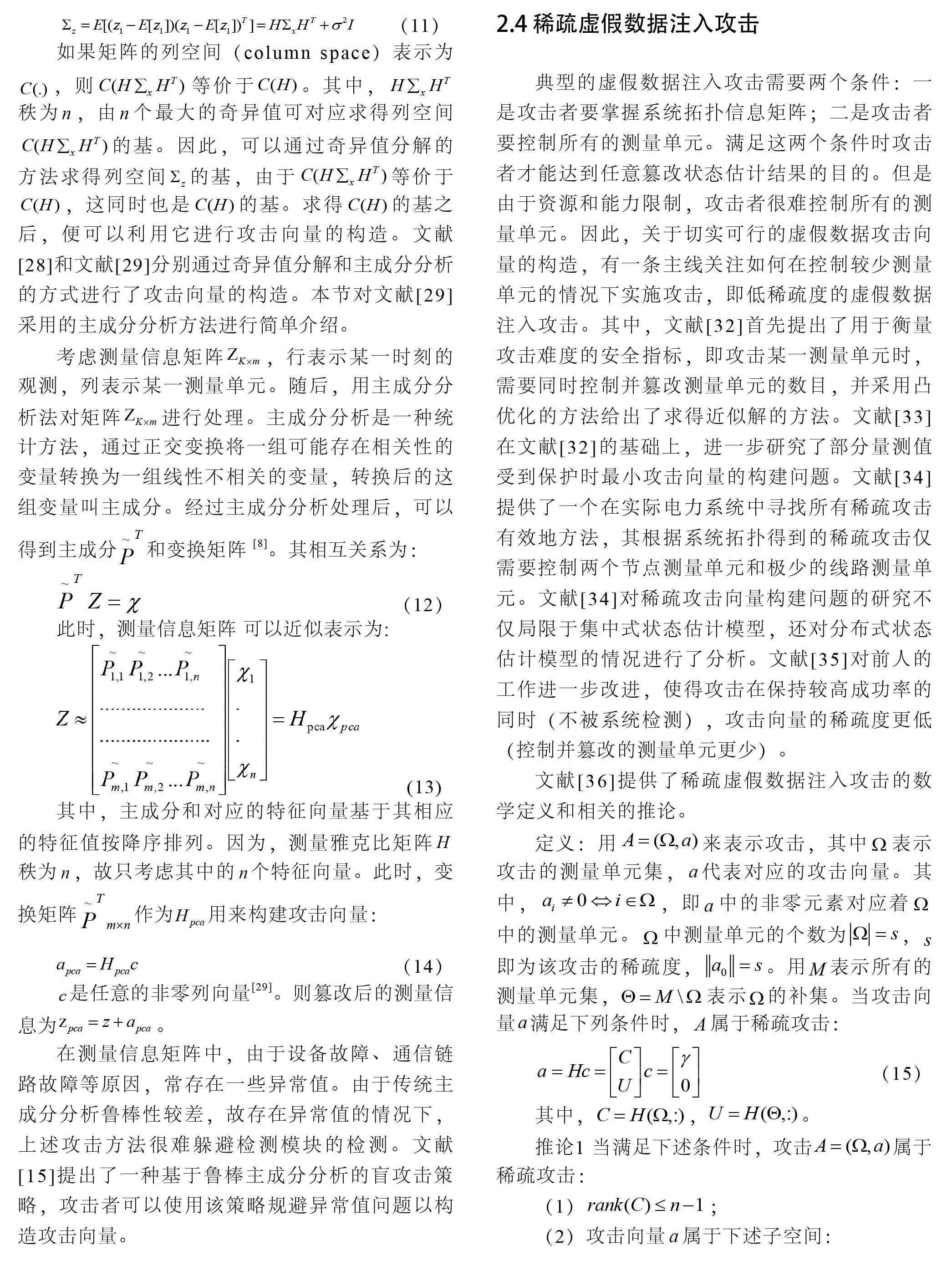

上述攻擊向量的構建需要攻擊者掌握系統測量矩陣以及系統的狀態變量信息,實現起來有很大難度。在此,考慮一種簡單的情形:假如攻擊者試圖“斷開”某條輸電線路,則只需要修改該線路的相關測量值。如圖4所示,在攻擊前,是從節點i到節點j的潮流測量值,滿足,為線路的電納,、分別為節點i和j的相角。則測量矩陣中的相應行為。在攻擊后,線路“斷開”,測量值,新的測量矩陣中相應的行為,即全變為0。而對于節點i的注入功率測量值來說,其為所有的流出節點i的潮流測量值的總和,其測量矩陣的相應行為所有相應支路潮流測量值對應列的總和。

在圖4中,為了改變線路的拓撲信息且不被檢測到,需要對測量值作如下修改:

(1) 對于輸電線路,將母線i處的注入功率測量值減去,將母線j處的注入功率測量值減去。

(2) 對于輸電線路,將和均改為0。

在上述這種簡單的攻擊形式中,只需掌握特定攻擊線路的局部拓撲信息以及相關的測量信息,即可以實現狀態維持拓撲攻擊。在攻擊向量成功躲避虛假數據檢測后,系統觀測到的電網拓撲信息發生“變化”,而當前狀態變量保持不變。隨后,系統根據拓撲信息變化的“事實”,其最優潮流模塊將重新對系統進行潮流分配,以達到“新的”拓撲信息下的最優潮流。文獻[38]針對智能電網的拓撲攻擊進行分析,研究了躲避檢測的拓撲攻擊的方法和策略,通過仿真實驗仿真分析了該類拓撲攻擊對最優潮流和發電成本的影響,發現該類攻擊導致發電成本增加,破壞了系統的經濟運行,浪費了能源和資源。

2.6 網絡物理協同攻擊

根據物理攻擊是否隱身,協同網絡物理攻擊(Coordinated Cyber Physical Attack,CCPA)可以分為兩類。一種是隱蔽的網絡物理攻擊,攻擊者首先破壞電力系統的某些組件(物理攻擊),然后進行網絡攻擊以掩蓋物理攻擊。另一種是非隱蔽的網絡物理攻擊,其中無論系統操作員能否檢測到物理攻擊,攻擊所造成的綜合效果都大于單個攻擊。作為一種新型威脅,近年來網絡物理攻擊引起了研究人員的注意。Li等人[20]探索了基于CCPA的電網雙層模型。此外,Li等人[39]將此想法擴展到本地基于不完整網絡信息的CCPA。

Deng等人[40]提出了兩個潛在的CCPA,分別稱為重放和優化CCPA。Xiang等人[41]研究了可能的協同攻擊方案:無論系統操作員是否能夠檢測到物理攻擊,負載重新分配攻擊與攻擊發電機之間的協調,以及負載重新分配攻擊和攻擊傳輸線路之間的協調。Chung等人[42]提出了一種新的網絡物理攻擊策略,攻擊者首先采用物理攻擊斷開線路,然后屏蔽中斷,以便誤導控制中心在電力系統中其他位置檢測到線路中斷,從而使級聯故障發生的概率大幅增加。值得注意的是,CCPA在上述工作中的攻擊機制是不同的。在Li等人[20, 39]和Deng等人[40]的工作中,首先進了行物理攻擊,然后進行網絡攻擊以掩蓋物理攻擊導致的線路中斷,從而引發級聯故障。在Xiang等人的工作中[41],首先發動了負載重新分配的攻擊,以使系統得到錯誤的負載需求,然后進行物理攻擊以使發電機或線路跳閘。以上兩種攻擊方式的不同主要在于操作者是否可以發現物理攻擊。在Xiang等人[41]的工作中,物理攻擊對系統操作員而言并不是隱蔽的。在Li等人[20]和Deng等人[40]的工作中,物理攻擊對系統操作員是隱蔽的。但是,與獨立攻擊相比,這兩種攻擊方法都可以帶來更大的破壞效果。為了應對網絡物理攻擊的巨大威脅,許多研究人員提出了相應的對策。例如,Soltan和Zussman[43]利用交流潮流的代數性質引入了一種有效地EXPOSE方法,用于檢測線路故障并恢復受災區域的電壓。在Tian等人的工作中[44],提出了一種三層規劃模型來求解保護的測量單元以防御網絡物理攻擊。此外,Lai等人[45]的工作中提出了三級優化模型,用于優化防御資源的分配以增強安全性。由于無法確保在電力系統受到干擾和損壞之前就可以檢測到并阻止攻擊,因此Xian等人[46]提出了一個整體的魯棒性框架降低攻擊引起的后果。

3 虛假數據注入防御策略

針對FDI的威脅,提出了許多防御方法,可以將其分為兩類:檢測方法和保護方法。

3.1 檢測方法

檢測方法著重于檢測錯誤數據的存在,大致可分為兩類:基于模型的檢測方法和數據驅動的檢測方法。

(1)基于模型的檢測

基于實時測量以及靜態系統數據(例如系統參數和變電站配置)對智能電網進行建模。根據運行條件,智能電網可以建模為準靜態或動態性質的。準靜態模型假設系統狀態以平滑緩慢的方式變化,系統產生的瞬態響應可以忽略不計。當考慮到系統的瞬變或動態變化時,采用動態模型進行分析。在這種建模方法中,系統狀態不僅取決于當前的測量和數據,還取決于系統的早期狀態。

目前,基于系統模型已經提出了多種FDI檢測方法。這些方法可以分為基于估計的檢測和其他的直接計算方法。基于估計的FDI檢測方法有兩個步驟:1)狀態估計或預測的計算;2)將結果與這些狀態的測量結果進行比較。比較是建立在不同的相似性測試基礎上進行的。而直接計算方法取決于檢測FDI的系統測量和系統參數,不需要任何估計過程。

基于估計的FDI檢測方法:在電力系統中,狀態估計利用整個電網上的不同測量值以及系統模型和參數來找到電網狀態。傳統的電力系統狀態通常通過靜態估計方法(如加權最小二乘估計器)進行估計。這是基于具有足夠冗余度的電力系統穩態建模的假設而建立的。然而,由于需求和發電量的隨機變化,現實生活中的電力系統不能以穩定狀態運行[47]。為了克服這個問題,動態狀態估計器(例如卡爾曼濾波器)被引入到電力系統應用中[48]。在卡爾曼濾波中,每個估算都執行兩個步驟。首先,根據上一步的狀態建立狀態預測,然后利用在該步驟收集的測量值對狀態的預測進行校正。

盡管模型的FDI檢測方法主要是基于估計理論,但是在該領域也有無需估計的檢測方法。這些方法基于系統的模型或參數。文獻[49]提出了合作脆弱性因子(Cooperative vulnerability factor,CVF)在微電網控制系統中檢測FDI。在文獻[50, 51]中引入了矩陣分離的方法來檢測攻擊,其檢測是基于假定FDI的稀疏性質。在文獻[52]中使用多智能體系統提出了一種投票機制用于系統中FDI的檢測。在文獻[53]中提出了基于聯合變換的KLD(Kullback Leibler Divergence)方法來檢測針對交流的FDI。在文獻[54]中引入了基于傳輸線路參數的比較方法來檢測FDI:使用兩端測量來計算線路參數,然后將其與已知參數值進行比較。文獻[55~57]提出了基于負荷預測的檢測方法。文獻[58]中采用了自適應馬爾可夫策略,基于博弈論分析來改變檢測過程的閾值。文獻[59]中提出了一種基于與局部測量值比較的方法來檢測攻擊。與基于估計的檢測方法不同,這些直接計算方法,直接利用收集的測量值和系統參數檢測攻擊。

(2)基于數據的檢測

與基于模型的檢測算法不同,基于數據的檢測算法是無模型的。因此,此類FDI的檢測方法不會涉及系統參數或模型。

Esmalifalak等人[60]提出了兩種基于機器學習的模型,用于智能電網中的FDI攻擊檢測。第一個模型利用多元高斯半監督學習算法,第二個模型利用基于測量的偏差分析算法。Chakhchoukh等人[61]提出了一種基于密度比估計(Density Ratio Estimation,DRE)的機器學習檢測方法。Wang等人[62]提出了一種以數據為中心的范例來檢測大規模智能電網中的FDI攻擊。該檢測方法中,邊距設置算法(Margin Setting Algorithm,MSA)用于處理大規模智能電網的大量數據。He等人[63]提出了一種基于深度學習的模型,用于智能電表數據中的FDI攻擊檢測以防止竊電行為。該模型利用狀態向量估計器(State Vector Estimator,SVE)和基于深度學習的識別算法。該模型對歷史測量數據的模式進行識別,以實時識別FDI攻擊。Wei等人[64]提出了一種基于條件深度信任網絡(Conditional Deep Belief Network,CDBN)的策略,以識別可能會破壞電網廣域監視系統(Wide Area Monitoring Systems,WAMS)的數據變化。Wang等人[65]提出了一種基于深度學習的間隔狀態估計技術,以檢測智能電網中稀疏網絡攻擊引起的異常。他們使用六層堆疊式自動編碼器(Stacked Auto-Encoders,SAE)[32]作為高級特征提取器,然后使用經典預測器(例如Logistic回歸器)作為檢測電力負荷預測的異常的最后一層。

3.2 保護方法

與基于檢測的防御方法不同,保護方法側重于從根本上消除注入不良數據的可能性。根據殘差是否為0,FDI可以分為兩類:完美FDI和不完美FDI。大多數針對FDI的保護方法都是針對完美的FDI,因為完美的FDI會引起較大的估計誤差而不會被檢測。典型的保護方法可通過確保一些測量設備的安全性,以使完美的FDI不存在。例如,文獻[66]探討了針對完美FDI的傳感器測量保護問題。在文獻[67]中,通過基于圖論精心選擇的保護測量,使得攻擊者無法執行完美的FDI來影響任何狀態變量集。在文獻[68]中,基于貪婪方法選擇的測量和相角策略單元(Phase Measurement Unit,PMU)來抵御完美的FDI攻擊。在文獻[69]中,保護測量選擇問題被定義為混合整數非線性規劃問題,來設計成本最低的防御策略。

4 結束語

隨著信息通信技術在電力系統中的應用越來越廣泛,電網所面臨的安全風險日益突出。學界對智能電網所面臨的攻擊威脅進行了多方面研究,本文從智能電網所面臨的攻擊類型以及虛假數據注入攻擊的相關研究進行了歸納和總結,總結目前的研究進展主要包括三個方面。

(1)隨著電力系統信息化程度的提高,其面臨的攻擊威脅大大增加。除了傳統的物理攻擊之外,層出不窮的新型網絡攻擊也能給電力系統帶來巨大威脅。網絡攻擊不僅能單獨對電力系統造成破壞性影響,也能與物理攻擊進行協同以造成更大的災難性后果。此外,網絡攻擊還可以保持隱蔽,對電網系統安全形成長期性威脅。在今后的電力系統發展中,網絡攻擊帶來的潛在威脅將越來越大。

(2)虛假數據注入攻擊作為一種典型的網絡攻擊形式,其對電力系統的潛在威脅引起了學界的廣泛關注。虛假數據注入攻擊利用了電力系統狀態估計算法的漏洞,能以隱蔽的方式對系統造成破壞性影響。正是由于虛假數據注入攻擊的隱蔽性和其可能造成的破壞性影響,促進了學界對虛假數據注入攻擊各種變體的研究。負荷重分配攻擊提高了攻擊的隱蔽性,稀疏攻擊降低了攻擊的成本,盲虛假數據注入攻擊降低了攻擊者對系統關鍵信息的要求,拓撲攻擊擴展了攻擊的數據類型,而網絡物理協同攻擊更是將隱蔽的虛假數據注入攻擊與直接的物理攻擊結合起來已對系統造成更大的破壞。可以預見,未來虛假數據注入攻擊將會與更多的攻擊類型結合,這種組合攻擊也將給系統帶來更大的安全威脅。

(3)未來應對虛假數據注入攻擊的威脅,學界提出了各種各樣的防御措施。防御措施可大致分為檢測方法和保護方法兩類。目前,所提出的檢測方法種類繁多,由于虛假數據注入攻擊變體繁多,檢測方法的適用性和有效性并未得到有效關注,而且各種檢測方法的性能對比也相對缺乏。保護方法主要集中于如何挑選關鍵測量進行保護以抵御攻擊的威脅,然而對于如何保護以及保護的效果缺乏有效的研究。

根據上述的實際不足和未來發展趨勢,總結未來研究的重點。

(1)從各個角度和維度挖掘智能電網可能存在的攻擊威脅。將來的智能電網無論是生電、輸電還是用電都會集成越來越多的信息通信技術和設備,其潛在的攻擊威脅十分龐大,目前并未得到有效挖掘,尤其是物理網設備的大量使用將大大擴展其攻擊面。因此,未來有必要從各個角度和維度考慮智能電網的攻擊威脅和安全問題,挖掘可能存在的安全風險和漏洞,以更好的對系統進行風險評估和安全設計。

(2)虛假數據注入攻擊是一種攻擊形式,更是一種攻擊思想。未來有必要對智能電網存在的硬件和軟件(算法)漏洞進行深入研究,以發現可能存在的虛假數據注入攻擊的變體以及更加隱蔽高效的協同攻擊的變體。比如,物理攻擊各種攻擊類型和網絡攻擊各種攻擊類型的組合以及針對不同算法漏洞的攻擊的組合。

(3)對現存的防御措施進行對比分析,以設計最優的防御策略。其中,對于檢測算法,建立統一框架,對不同檢測算法的性能、效果和適應場景進行對比分析。對于保護方法,考慮保護的具體措施和效果以設計更加有效地保護測量。充分發揮檢測方法和保護方法的優勢,建立協同的防御策略,以最大程度的降低所面臨的攻擊威脅。

基金項目:

國家自然科學基金項目(項目編號:61902426)

參考文獻

[1] 徐麗娟, 李杺恬, 唐剛, 數據安全之剩余信息保護[J]. 網絡空間安全, 2019. 10(1): p. 1-7.

[2] Baracaldo, N., J.J.C. Joshi, and Security, An adaptive risk management and access control framework to mitigate insider threats[J]. Computers and Security, 2013. 39: p. 237-254.

[3] Salmeron, J., K. Wood, and R.J.I.T.o.p.s. Baldick, Analysis of electric grid security under terrorist threat[J]. IEEE Transactions on Power Systems, 2004. 19(2): p. 905-912.

[4] Bilis, E.I., W. Kr?ger, and C.J.I.S.J. Nan, Performance of electric power systems under physical malicious attacks[J]. IEEE Systems Journal, 2013. 7(4): p. 854-865.

[5] Mo, Y., et al., Cyber–physical security of a smart grid infrastructure[J]. Proceedings of the IEEE, 2011. 100(1): p. 195-209.

[6] Sridhar, S., A. Hahn, and M.J.P.o.t.I. Govindarasu, Cyber–physical system security for the electric power grid[J]. Proceedings of the IEEE, 2011. 100(1): p. 210-224.

[7] Liu, S., X.P. Liu, and A. El Saddik. Denial-of-service (DoS) attacks on load frequency control in smart grids[C]. in 2013 IEEE PES Innovative Smart Grid Technologies Conference (ISGT). 2013. IEEE.

[8] Xie, C.H., G.H.J.I.J.o.R. Yang, and N. Control, Observer‐based attack‐resilient control for linear systems against FDI attacks on communication links from controller to actuators[J]. International Journal of Robust and Nonlinear Control, 2018. 28(15): p. 4382-4403.

[9] Zhao, Z., et al., Security analysis for cyber‐physical systems under undetectable attacks: A geometric approach[J]. International Journal of Robust and Nonlinear Control, 2018;1-12..

[10] Liu, Y., et al., False data injection attacks against state estimation in electric power grids[J]. ACM Transactions on Information and System Security (TISSEC), 2011. 14(1): p. 13.

[11] Xie, L., Y. Mo, and B. Sinopoli. False Data Injection Attacks in Electricity Markets[C]. in First IEEE International Conference on Smart Grid Communications. 2010.

[12] Manandhar, K. and X. Cao. Attacks/faults detection and isolation in the Smart Grid using Kalman Filter[C]. in International Conference on Computer Communication and Networks. 2014.

[13] JiWei, T., et al. Stealthy false data injection attacks using matrix recovery and independent component analysis in smart grid[C]. in IOP Conference Series: Materials Science and Engineering. 2017. IOP Publishing.

[14] 田繼偉, 王布宏,尚福特,劉帥琦, 基于數據驅動的稀疏虛假數據注入攻擊[J]. 電力自動化設備, 2017. 37(12): p. 52-59.

[15] 田繼偉, 王布宏, 尚福特, 基于魯棒主成分分析的智能電網虛假數據注入攻擊[J]. 計算機應用, 2017. 37(07): p. 1943-1947+1971.

[16] Pan, K., et al., Cyber risk analysis of combined data attacks against power system state estimation[J]. IEEE Transactions on Smart Grid, 2018. 10(3): p. 3044-3056.

[17] Tian, J., et al., Coordinated cyber‐physical attacks considering DoS attacks in power systems[J]. International Journal of Robust and Nonlinear Control, 2019;1-14.

[18] Kim, J. and L.J.I.J.o.S.A.i.C. Tong, On topology attack of a smart grid: Undetectable attacks and countermeasures[J]. IEEE Journal on Selected Areas in Communications, 2013. 31(7): p. 1294-1305.

[19] Kim, J., L. Tong, and R.J.J.I.J.o.s.a.i.c. Thomas, Data framing attack on state estimation[J]. IEEE Journal on selected areas in communications, 2014. 32(7): p. 1460-1470.

[20] Li, Z., et al., Bilevel model for analyzing coordinated cyber-physical attacks on power systems[J]. IEEE Transactions on Smart Grid, 2015. 7(5): p. 2260-2272.

[21] Li, Z., et al., Analyzing locally coordinated cyber-physical attacks for undetectable line outages[J]. IEEE Transactions on Smart Grid, 2016. 9(1): p. 35-47.

[22] Deng, R., P. Zhuang, and H.J.I.T.o.S.G. Liang, CCPA: Coordinated cyber-physical attacks and countermeasures in smart grid[J]. IEEE Transactions on Smart Grid, 2017. 8(5): p. 2420-2430.

[23] Xiang, Y., L. Wang, and N.J.E.P.S.R. Liu, Coordinated attacks on electric power systems in a cyber-physical environment[J]. Electric Power Systems Research, 2017. 149: p. 156-168.

[24] Yuan, Y., Z. Li, and K. Ren, Quantitative analysis of load redistribution attacks in power systems[J]. IEEE Transactions on Parallel and Distributed Systems, 2012. 23(9): p. 1731-1738.

[25] 田繼偉, 王布宏,李夏,尚福特, 基于博弈論的負荷重分配攻擊最佳防御策略[J]. 計算機仿真, 2018. 35(05): p. 123-127+190.

[26] Liu, Y., P. Ning, and M.K. Reiter, False data injection attacks against state estimation in electric power grids[J]. ACM Transactions on Information and System Security (TISSEC), 2011. 14(1): p. 13.

[27] Xie, L., Y. Mo, and B. Sinopoli. False data injection attacks in electricity markets[C]. in 2010 First IEEE International Conference on Smart Grid Communications. 2010. IEEE.

[28] Kim, J., L. Tong, and R.J.J.I.T.o.S.P. Thomas, Subspace methods for data attack on state estimation: A data driven approach[J]. IEEE Transactions on Signal Processing, 2014. 63(5): p. 1102-1114.

[29] Yu, Z.-H. and W.-L.J.I.T.o.S.G. Chin, Blind false data injection attack using PCA approximation method in smart grid[J]. IEEE Transactions on Smart Grid, 2015. 6(3): p. 1219-1226.

[30] Rahman, M.A. and H. Mohsenian-Rad. False data injection attacks with incomplete information against smart power grids[J]. in 2012 IEEE Global Communications Conference (GLOBECOM). 2012. IEEE.

[31] Esmalifalak, M., et al. Stealth false data injection using independent component analysis in smart grid[C]. in 2011 IEEE International Conference on Smart Grid Communications (SmartGridComm). 2011. IEEE.

[32] Sandberg, H., A. Teixeira, and K.H. Johansson. On security indices for state estimators in power networks[C]. in First Workshop on Secure Control Systems (SCS), Stockholm, 2010. 2010.

[33] Sou, K.C., H. Sandberg, and K.H. Johansson. Electric power? network security analysis via minimum cut relaxation[C]. in 2011 50th IEEE Conference on Decision and Control and European Control Conference. 2011. IEEE.

[34] Ozay, M., et al., Sparse attack construction and state estimation in the smart grid: Centralized and distributed models[J]. IEEE Journal on Selected Areas in Communications, 2013. 31(7): p. 1306-1318.

[35] Hao, J., et al., Sparse malicious false data injection attacks and defense mechanisms in smart grids[J].

[36] Giani, A., et al., Smart grid data integrity attacks[J]. 2013. 4(3): p. 1244-1253.

[37] Tian, J., B. Wang, and X. Li, Data-Driven and Low-Sparsity False Data Injection Attacks in Smart Grid[J]. Security and Communication Networks, 2018. 2018: p. 11.

[38] 田繼偉, 王布宏, 李夏, 智能電網狀態維持拓撲攻擊及其對經濟運行的影響[J], 電力系統保護與控制, 2018. 46(01): p. 50-56.

[39] Li, Z., et al., Bilevel Model for Analyzing Coordinated Cyber-Physical Attacks on Power Systems[J]. IEEE Transactions on Smart Grid, 2016. 7(5): p. 2260-2272.

[40] Deng, R., P. Zhuang, and H. Liang, CCPA: Coordinated Cyber-Physical Attacks and Countermeasures in Smart Grid[J]. IEEE Transactions on Smart Grid, 2017. 8(5): p. 2420-2430.

[41] Xiang, Y., L. Wang, and N. Liu, Coordinated attacks on electric power systems in a cyber-physical environment[J]. Electric Power Systems Research, 2017. 149: p. 156-168.

[42] Chung, H., et al., Local Cyber-Physical Attack for Masking Line Outage and Topology Attack in Smart Grid[J]. IEEE Transactions on Smart Grid, 2019. 10(4): p. 4577-4588.

[43] Soltan, S. and G. Zussman, EXPOSE the Line Failures Following a Cyber-Physical Attack on the Power Grid[J]. IEEE Transactions on Control of Network Systems, 2019. 6(1): p. 451-461.

[44] Tian, M., et al., Multilevel Programming-Based Coordinated Cyber Physical Attacks and Countermeasures in Smart Grid[J]. IEEE Access, 2019. 7: p. 9836-9847.

[45] Lai, K., M.S. Illindala, and K.J.A.E. Subramaniam, A tri-level optimization model to mitigate coordinated attacks on electric power systems in a cyber-physical environment[J]. Applied Energy, 2019. 235: p. 204-218.

[46] Xiang, Y., L. Wang, and N. Liu, A Robustness-Oriented Power Grid Operation Strategy Considering Attacks[J]. IEEE Transactions on Smart Grid, 2018. 9(5): p. 4248-4261.

[47] Zhao, J., et al., Power system dynamic state estimation: motivations, definitions, methodologies and future work[J]. IEEE Transactions on Power Systems, 2019.

[48] Monticelli, A.J.P.o.t.I., Electric power system state estimation[M]. 2000. 88(2): p. 262-282.

[49] Sahoo, S., et al., A Stealth Cyber-Attack Detection Strategy for DC Microgrids[J]. IEEE Transactions on Power Electronics, 2018. 34(8): p. 8162-8174.

[50] Li, B., et al., Detecting False Data Injection Attacks Against Power System State Estimation with Fast Go-Decomposition (GoDec) Approach[J]. IEEE Transactions on Industrial Informatics, 2018.

[51] Liu, L., et al., Detecting false data injection attacks on power grid by sparse optimization[J]. IEEE Transactions on Smart Grid, 2014. 5(2): p. 612-621.

[52] Kushal, T.R.B., K. Lai, and M.S.J.I.T.o.S.G. Illindala, Risk-based Mitigation of Load Curtailment Cyber Attack Using Intelligent Agents in a Shipboard Power System[J]. IEEE Transactions on Smart Grid, 2018.

[53] Singh, S.K., et al., Joint-transformation-based detection of false data injection attacks in smart grid[J]. IEEE Transactions on Industrial Informatics, 2017. 14(1): p. 89-97.

[54] Pal, S., B. Sikdar, and J.H.J.I.T.o.S.G. Chow, Classification and detection of PMU data manipulation attacks using transmission line parameters[J]. IEEE Transactions on Smart Grid, 2017. 9(5): p. 5057-5066.

[55] Ashok, A., M. Govindarasu, and V.J.I.T.o.S.G. Ajjarapu, Online detection of stealthy false data injection attacks in power system state estimation[J]. IEEE Transactions on Smart Grid, 2016. 9(3): p. 1636-1646.

[56] Kumar, R.J.R. and B. Sikdar. Efficient detection of false data injection attacks on AC state estimation in smart grids[C]. in 2017 IEEE Conference on Communications and Network Security (CNS). 2017. IEEE.

[57] Sridhar, S. and M.J.I.T.o.S.G. Govindarasu, Model-based attack detection and mitigation for automatic generation control[J]. IEEE Transactions on Smart Grid, 2014. 5(2): p. 580-591.

[58] Hao, J., et al., An adaptive Markov strategy for defending smart grid false data injection from malicious attackers[J]. IEEE Transactions on Smart Grid, 2016. 9(4): p. 2398-2408.

[59] Ameli, A., A. Hooshyar, and E.F.J.I.T.o.I.I. El-Saadany, Development of a Cyber-Resilient Line Current Differential Relay[J]. IEEE Transactions on Industrial Informatics, 2018. 15(1): p. 305-318.

[60] Esmalifalak, M., et al., Detecting stealthy false data injection using machine learning in smart grid[J]. IEEE Systems Journal, 2017. 11(3): p. 1644-1652.

[61] Chakhchoukh, Y., et al. Statistical outlier detection for diagnosis of cyber attacks in power state estimation[C]. in 2016 IEEE Power and Energy Society General Meeting (PESGM). 2016. IEEE.

[62] Wang, Y., et al., A novel data analytical approach for false data injection cyber-physical attack mitigation in smart grids[J]. IEEE Access, 2017. 5: p. 26022-26033.

[63] He, Y., G.J. Mendis, and J. Wei, Real-Time Detection of False Data Injection Attacks in Smart Grid: A Deep Learning-Based Intelligent Mechanism[J]. IEEE Transactions on Smart Grid, 2017. 8(5): p. 2505-2516.

[64] Wei, J. and G.J. Mendis. A deep learning-based cyber-physical strategy to mitigate false data injection attack in smart grids[C]. in Cyber-Physical Security and Resilience in Smart Grids (CPSR-SG), Joint Workshop on. 2016. IEEE.

[65] Wang, H., et al., Deep learning-based interval state estimation of AC smart grids against sparse cyber attacks[J]. IEEE Transactions on Industrial Informatics, 2018. 14(11): p. 4766-4778.

[66] Bobba, R.B., et al. Detecting false data injection attacks on dc state estimation[C]. in Preprints of the First Workshop on Secure Control Systems, CPSWEEK. 2010.

[67] Bi, S. and Y.J.J.I.T.o.S.G. Zhang, Graphical methods for defense against false-data injection attacks on power system state estimation[J]. IEEE Transactions on Smart Grid, 2014. 5(3): p. 1216-1227.

[68] Kim, T.T. and H.V. Poor, Strategic protection against data injection attacks on power grids[J]. IEEE Transactions on Smart Grid, 2011. 2(2): p. 326-333.

[69] Deng, R., G. Xiao, and R. Lu, Defending against false data injection attacks on power system state estimation[J]. IEEE Transactions on Industrial Informatics, 2015. 13(1): p. 198-207.

作者簡介:

田繼偉(1993-),男,漢族,河南人,空軍工程大學,博士;主要研究方向和關注領域:信息物理系統安全、人工智能安全。

王布宏(1975-),男,漢族,山西人,空軍工程大學,教授,博士生導師;主要研究方向和關注領域:信號處理、信息物理系統、人工智能安全。

李騰耀(1992-),男,漢族,河北人,空軍工程大學,博士;主要研究方向和關注領域:ADS-B數據攻擊檢測與彈性恢復。

尚福特(1992-),男,漢族,山東人,空軍工程大學,博士;主要研究方向和關注領域::CPS安全分析。

曹堃銳 (1989-),男,漢族,陜西人,空軍工程大學,博士研究生;主要研究方向和關注領域:無線網絡物理層安全。