可監管的區塊鏈匿名交易系統模型

郭陽楠,蔣文保,葉帥

(北京信息科技大學信息管理學院,北京 100192)

0 引言

近年來,區塊鏈技術在金融、能源、農業、工業生產等各個領域都有著廣泛的應用,也是目前研究的熱點之一;然而現有區塊鏈系統(如比特幣、以太坊)具有去中心化、匿名性強、難以追溯的特性,這些特性引發了許多安全問題,使得許多基于區塊鏈技術的匿名電子貨幣成為了灰色產業,給權威機構追溯責任帶來了極大的困難。如何在保證用戶隱私安全的情況下實現區塊鏈上的追蹤溯源成為了當下區塊鏈技術發展的重中之重,也是未來區塊鏈技術長遠發展中亟待解決的問題之一。

目前,區塊鏈中的監管以及追溯都是基于區塊鏈系統本身的結構特點。現有區塊鏈系統(比特幣)中的區塊采用UTXO(Unspent Transaction Outputs)結構,將每一筆交易與前一筆綁定,在一定程度上能夠達到追蹤溯源的效果,但是用戶可以通過混幣器(Mixer)等手段打亂交易關系,使交易無法與其發起者綁定,大幅增加了區塊鏈系統監管和追溯的難度。聯盟鏈是解決區塊鏈中身份認證問題的方案之一,如Fabric、Corda 等基于公鑰基礎設施(Public Key Infrastructure,PKI)體系的區塊鏈模型,使用證書認證節點身份,便于內部監管;但是同時也使得匿名性大幅降低。門羅幣(Monero)、零幣(Zcash)[1]分別使用環簽名算法和零知識證明實現了區塊鏈上的強匿名性,以隱藏用戶公開地址、混淆或切斷交易雙方關系的手段解決了傳統區塊鏈系統中通過關聯性分析追蹤溯源的問題;但這些區塊鏈系統極高的匿名性使得監管方幾乎無法監管,應用范圍較小。楊亞濤等[2]將基于多KGC(Key Generator Center)的SM9 國密算法與群簽名結合,設計了一種基于聯盟鏈的可證明安全的區塊鏈隱私保護方案,在可監管性和匿名性上有一定優勢;但僅從應用層入手,沒有考慮到網絡層的安全性,且群簽名的特性使得群內管理員能夠掌握全部用戶的密鑰,不利于用戶的身份安全。高峰等[3]提出了一種輕量級的比特幣交易溯源機制,能將發起交易的匿名比特幣地址與交易節點的IP(Internet Protocol)地址相關聯,提高了比特幣交易追溯的效率;但僅能針對未經過混淆的普通交易,應用范圍較窄。魏松杰等[4]提出了一種聯盟鏈上基于身份密碼體制的跨信任域身份認證方案,設計了一種區塊鏈證書,并加入了安全仲裁節點來管理用戶的身份,證書的引入和安全仲裁節點的使用使該系統可監管性較強;但聯盟鏈基于證書認證身份的特性致使用戶的匿名性不足。Li 等[5]提出了一種可追溯的門羅幣模型,引入基于環簽名的一次性交易地址來實現匿名交易與用戶身份;但該模型中交易結構冗余度較高,導致傳輸效率低下。

大多數研究都將研究重點放在增強現有區塊鏈系統的匿名性或是使用群簽名等技術手段實現可追溯性,其中存在的主要問題有:1)難以兼顧匿名性和可監管性;2)基于證書體系引發的根CA(Certificate Authority)信任問題;3)研究方法主要實現于應用層,極少有研究從網絡層入手。

針對以上問題,本文提出了一種可監管的區塊鏈匿名交易系統模型,在網絡層實現了區塊鏈的隱私保護和可監管性,并把網絡層身份標識和應用層用戶密鑰相結合,實現了區塊鏈系統匿名性和可監管性的兼容,與其他模型進行了整體效率及隱私保護能力的對比,驗證了本文模型可以抵抗類型-Ⅰ(普通節點)和類型-Ⅱ(惡意KGC)的攻擊者。

1 相關研究

1.1 無證書公鑰密碼體制

無證書公鑰密碼體制(Certificateless Public Key Cryptography,CL-PKC)的概念來自Girault[6]提出的自認證公鑰密碼和Al-Riyami 等[7]提出的無證書公鑰密碼,這種密碼機制介于公開證書機制和基于身份的密碼之間,根據用戶本地生成的部分私鑰和KGC 根據相關參數生成的部分私鑰(與用戶身份有關)組合而成,從一個部分無法計算另一個部分,解決了密鑰托管帶來的KGC 作惡問題。魏爽等[8]提出了一種改進的無證書簽名方案,提高了原方案的效率和安全性,但是無法抵抗類型-Ⅱ攻擊者;文獻[9-10]將SM2 國密算法和無證書公鑰密碼體制結合,提出了一種基于SM2 的無證書公鑰密碼體制,并運用形式化方法證明了該密碼機制的安全性;侯紅霞等[11]提出了一種安全的兩方協作SM2 算法模型,但引入的同態加密機制使得密鑰生成部分效率較低;Chen 等[12]提出了一種基于無證書公鑰密碼體制的強指定驗證者簽名方案,可抵抗類型-Ⅰ和類型-Ⅱ攻擊者;楊龍海等[13]提出一種基于密鑰分割的改進SM2 簽名方案,可抵抗數據篡改和簽名偽造。

根據文獻[9],基于SM2 的無證書公鑰密碼體制由以下函數構成:

CL.Setup(1k):根據安全參數k初始化系統,生成系統主密鑰對(Mpk,Msk)函數由KGC 執行。

CL.Set-User-Key(Mpk):該函數生成用戶部分密鑰對(UA,xA)。

CL.Extract-Partial-Key(Mpk,Msk,IDA,UA):該函數由KGC執行,為用戶生成KGC 部分公鑰和部分私鑰(PA,dA)。

CL.Set-Private-Key(Mpk,IDA,UA,xA,PA,dA):該函數生成用戶的完整私鑰sA。

CL.Set-Public-Key(Mpk,IDA,UA,PA):該函數生成用戶“聲明”的公鑰WA(在隱式證書密碼系統中也稱為公鑰還原數據)。

CL.Encrypt(Mpk,IDA,WA,m):該函數對消息m加密,生成密文C。

CL.Decrypt(Mpk,IDA,WA,sA,C):該函數使用用戶私鑰sA對密文C解密,輸出消息m'或是終止符⊥。

1.2 標識密碼

標識密碼(Identity-Based Cryptograph,IBC)由Shamir[14]提出,其最大的特點在于擺脫了基于證書身份管理的傳統PKI 體系,使用用戶的特征標識,如手機號、電子郵件、身份證號等作為公鑰,用戶的私鑰由KGC 根據系統主密鑰及用戶標識計算得出,用戶不需要通過可信第三方(如CA)來保證公鑰來源的安全性。IBC 體系包含加解密算法、簽名算法和IBKA(Identity-Based Key Authority)身份認證協議。Boneh等[15]和Sakai 等[16]兩個團隊分別提出用橢圓曲線配對構造標識公鑰密碼;Choon 等[17]和Lin 等[18]基于GDH(Gap Diffie-Hellman)群分別提出了基于標識的簽名算法和結構化的多重簽名算法。這些工作引發了標識密碼領域的新發展。相較于傳統的PKI 體系,基于標識的密碼體系以用戶身份標識作為公鑰,無需頒發和管理證書,實現成本低、效率高,且消息發送者只需要知悉接收方的身份標識,節省了向CA 問詢的傳輸成本。

本文采用了我國商用密碼SM9 算法,包含簽名、公鑰加密算法等。SM9 標識密碼算法由國家密碼管理局2016 年3月發布,為GM/T 0044-2016 系列,共包含總則、數字簽名算法、密鑰交換協議、密鑰封裝機制和公鑰加密算法、參數定義5 個部分。與其他的標識密碼算法相同,SM9 算法的安全性基于橢圓曲線雙線性對映射的性質。定義在橢圓曲線群上的雙線性對(bilinear pairing)主要有經典的Weil 對、Tate 對,也有Ate 對、R-ate 對等。Barreto 等[19]提出了一種構造素域上適合對的常曲線的方法,通過此方法構造的曲線稱為BN 曲線(Barreto-Naehrig curve)。SM9 算法選擇的就是BN 曲線,使用安全性能好、運算速率較高的R-ate 對,涉及的主要算法是Miller 算法和R-ate 對的計算方法。

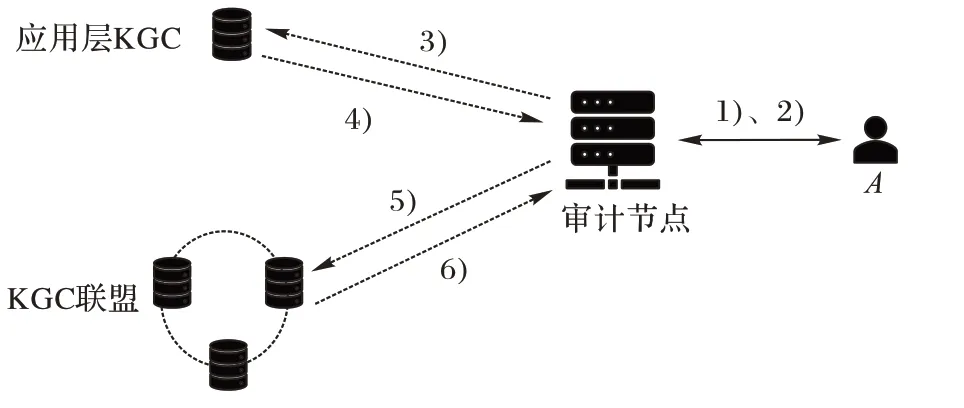

2 可監管的雙層認證匿名區塊鏈架構

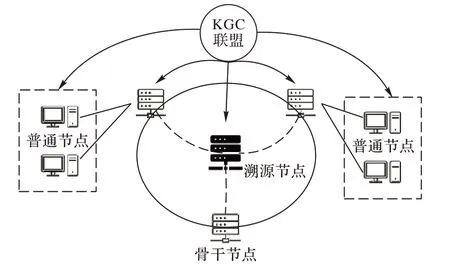

本文提出一種可監管的區塊鏈匿名交易系統模型,整體架構如圖1 所示,在網絡層采用標識密碼代替傳統PKI 體系實現身份隱私,在應用層使用無證書公鑰密碼將應用層交易賬戶與網絡層身份標識綁定實現區塊鏈可監管、可追溯。

圖1 本文模型的整體架構Fig.1 Overall architecture of the proposed model

本文模型的應用層包含賬戶模型、智能合約以及管理中心;網絡層使用基于多KGC 的SM9 算法來生成網絡身份標識。用戶加入平臺進行交易時向KGC 聯盟申請網絡身份標識EID,區塊鏈中節點間的交易則通過區塊鏈平臺賬戶Address進行轉賬或其他操作,Address與用戶身份相關聯,便于監管方通過(EID-Address)關聯表對異常交易進行溯源。本文模型在網絡層使用多KGC 的SM9 算法來根據用戶身份ID 生成動態的EID,保證用戶的網絡身份隱私;應用層賬戶采用基于無證書公鑰密碼賬戶模型,以用戶網絡層身份標識EID作為賬戶密鑰的關聯標識,在解決密鑰托管問題的條件下實現賬戶隱私安全。

2.1 網絡層組件

為了支持權威監管機構對區塊鏈隱私區塊鏈的有效監管,網絡層采用SM9 標識密碼體系,主要組件包括密鑰生成中心聯盟(KGC 聯盟)、審計節點、骨干節點和普通節點。網絡層組件結構如圖2 所示。

圖2 網絡層組件結構Fig.2 Component structure of network layer

2.1.1 KGC聯盟

KGC 主要負責選擇系統參數、生成主密鑰對(PKGC,MKGC)、根據用戶固定ID(如身份證號、手機號碼、電子郵箱等)為用戶生成動態變化的EIDi(i=1,2,…)以及為EID生成對應私鑰EIDi_sk,同時配合審計節點對異常交易進行追蹤溯源。

2.1.2 審計節點

審計節點通過收集去中心化網絡中骨干節點轉發的交易信息來對全網中參與交易的節點進行審計,一旦發現有異常行為,即可針對異常行為有關的數據包流量進行溯源識別,也可通過該異常交易涉及的應用層Address對異常行為用戶進行追蹤,匹配其對應的EID并通過KGC 揭示EID的真實身份。

2.1.3 骨干節點

骨干節點是匿名區塊鏈網絡中的主要節點,它們需要參與到整個網絡的共識過程中,并在本地下載全部世界狀態賬本;同時還需要接收來自普通節點或其他鄰居節點裝載交易信息的網絡數據包,驗證網絡數據包簽名的有效性,若是發現數據包認證不通過或是存在異常交易,則向審計節點舉報,申請異常交易溯源。

2.1.4 普通節點

普通節點是參與本平臺交易的普通用戶,它們只需要向骨干節點發送交易請求或在接收打包好交易的區塊后對其進行驗證并更新本地狀態,并不需要參與到共識過程中。普通節點在參與到本平臺中時,需向KGC 聯盟根據本人ID 申請許多動態變化的匿名標識(EIDi)及對應私鑰EIDi_sk,用來對裝載交易信息的網絡層數據包進行簽名。普通節點用戶可根據需要隱藏IP 地址,實現網絡層的地址信息隱藏。

2.2 應用層組件

應用層擬采用無證書密鑰管理技術和同態加密技術實現區塊鏈交易隱私保護,主要實現包括交易身份和交易內容等敏感的交易信息保護,在保證可追溯性的同時解決了密鑰托管帶來的威脅。

2.2.1 無證書公鑰密碼管理

應用層使用基于SM2 的無證書密鑰體制來生成用戶交易用的標識Address。在用戶注冊網絡層身份標識EID后,以該EID為應用層賬戶的關聯標識,生成Address的步驟如下:

1)應用層KGC 生成主密鑰對(PAKGC,MAsk=s)并選擇相關參數Mpk=(E/Fp:Y2=X3+aX+b,p,q,G,PAKGC=[s]G),其中公鑰PAKGC和相關參數Mpk是公開的;

2)用戶根據Mpk生成部分密鑰對(UA,xA),并把該部分公鑰UA和網絡層身份標識EID發送至KGC;

3)KGC 根據接收到的(UA,EID)生成KGC 部分的密鑰對(WA,dA)并將其發送至用戶,在溯源對應列表中記錄下(EID,WA);

4)用戶根據KGC 部分密鑰對(WA,dA)生成完整密鑰對(WA,sA)并公開WA作為自己的應用層交易標識Address。

通過以上步驟,應用層KGC 服務器實現了用戶網絡身份標識EID與用戶交易標識Address的綁定,便于監管方監管鏈上交易與追蹤溯源;同時解決了傳統追溯系統中用戶密鑰與KGC 服務器深度綁定帶來的安全問題,在保證用戶個人隱私安全的情況下解決了現有區塊鏈系統難于追溯異常交易的問題。

2.2.2 賬戶模型

本平臺是一種類以太坊賬戶模型的區塊鏈平臺。賬戶模型是一種能夠保存賬戶世界狀態(如余額)的記賬模型,每個賬戶都有與之關聯的狀態,每個賬戶都維護自己的狀態。平臺中存在兩種類型的賬戶:一種是外部賬戶,它由公鑰和私鑰控制的賬戶,存儲代幣余額狀態;另一種是合約賬戶,它由外部賬戶創建的賬戶,除了余額還有智能合約及其變量的狀態。每個賬戶對應一對密鑰對(WA,sA),其中WA是該賬戶的公開交易標識Address。

3 具體流程

本文模型最大的特點在于能夠根據用戶的身份標識進行區塊鏈上的監管和追蹤溯源。根據監管方式的強度不同分為強監管和弱監管兩種:強監管通過網絡層流量審計實現,弱監管是基于無證書公鑰密碼體制實現的。全部流程如下。

3.1 交易流程

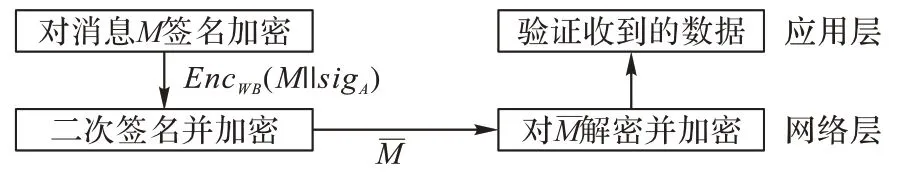

用戶A向用戶B發起交易請求,其交易流程如下:

1)A獲取B的公鑰WB,將消息M用其私鑰sA簽名后用WB加密構成(M‖SigA)。

2)在應用層對消息簽名并加密后,網絡層節點使用其EIDi對應的私鑰EIDi_sk對加密消息簽名,新的數據包為

3)B在接收到后根據發送方A的EIDA對其簽名進行驗證,若驗證失敗則向溯源審計節點舉報異常交易行為,申請溯源;然后驗證發送方A的應用層簽名SigA,若驗證失敗則向溯源審計節點舉報異常交易行為,申請溯源。

整體交易流程如圖3 所示。

圖3 交易流程Fig.3 Process of transaction

3.2 弱監管

無證書公鑰密碼本身具有可追溯的特點,即使應用層KGC 無法掌握完整的用戶私鑰,但可以將用戶公鑰與其提供的網絡層標識EID綁定寫入列表,根據該列表進行追蹤溯源,步驟如下:

1)審計節點通過主動嗅探或用戶舉報審查異常交易。

2)審計節點通過審查交易記錄獲取異常節點的交易標識AddressA(即WA)。

3)審計節點向應用層KGC 發送查詢請求Src_requestApp(WA)。

4)應用層KGC 接收請求后查詢(WA-EID),根據查詢結果撤銷該用戶交易身份標識。

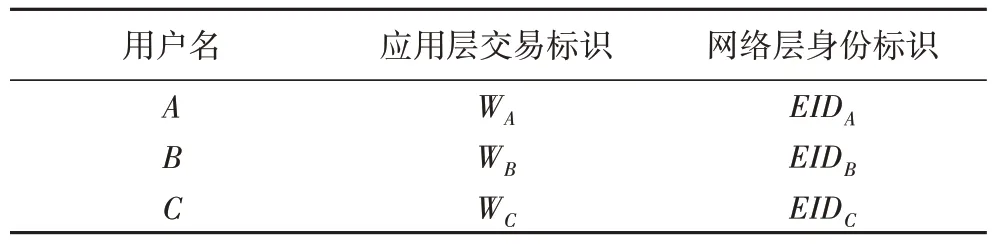

表1 部分標識對應表Tab.1 Partial identity corresponding table

3.3 強監管

強監管是指當應用層存在異常交易行為時,審計節點通過審查網絡層數據包的簽名,直接定位該簽名對應的異常用戶并對其進行審查及后續操作,有如下兩種方案。

3.3.1 網絡層簽名溯源

1)審計節點通過主動嗅探或用戶舉報審查異常交易。

2)審計節點審查異常交易對應網絡層數據包,根據數據包簽名收集該簽名對應的異常標識EIDA。

3)審計節點向網絡層KGC 聯盟發送查詢請求Src_requestNet(EIDA)。

4)KGC 聯盟根據接收到的EIDA查詢對應的IDA,將其發送至審計節點,由審計節點對該IDA對應用戶進行懲罰操作(如撤銷身份等)。

3.3.2 雙層參數傳遞溯源

1)審計節點通過主動嗅探或用戶舉報審查異常交易。

2)審計節點獲取異常交易記錄對應節點的公開交易標識(即WA)。

3)審計節點向應用層KGC 發送查詢請求Src_requestApp(WA)。

4)應用層KGC 接收請求后查詢(WA-EID),將查詢結果EIDA發送至審計節點。

5)審計節點向網絡層KGC 聯盟發送查詢請求Src_requestNet(EIDA)。

6)KGC 聯盟根據接收到的EIDA查詢對應的IDA,將其發送至審計節點,由審計節點對該IDA對應用戶進行懲罰操作(如撤銷身份等)。

溯源流程如圖4 所示。

圖4 監管和追溯流程Fig.4 Process of supervision and tracing

4 安全性及匿名性證明

定義1若攻擊者在多項式時間內無法以不可忽略的概率攻破該模型,則稱該模型是安全的。

4.1 網絡層安全性

網絡層行為包含應用層數據包的簽名和審計,故網絡層安全性可規約為網絡層EID簽名正確性與不可偽造性。

4.1.1 簽名正確性

定理1若消息接收方在本地根據接收到的消息M′及相關參數w′構成的簽名h′=H()M'‖w' 與其接收到的來自發送方的簽名h不相同,即h≠h',則稱本簽名算法不正確,即模型失效。

證明 接收方B 首先驗證h' ∈[1,N-1](N為循環群的階),若h' ?[1,N-1],則稱簽名不正確,接收方丟棄該數據包并向審計節點舉報為異常交易;因為h′=H(M'‖w'),故若w=w',則根據SM9 算法簽名驗證部分可知,該簽名h正確,則可證本文模型的正確性。

4.1.2 不可偽造性

對SM9 算法生成簽名的攻擊包括兩類:類型-Ⅰ攻擊者是普通的攻擊者,試圖通過偽裝被攻擊者A 來獲取明文信息或是A 的私鑰;類型-Ⅱ攻擊者則是惡意的KGC,通過使用本身權限來獲取被攻擊者的隱私信息,甚至冒充被攻擊者進行相關操作。

對于類型-Ⅰ的攻擊者AⅠ,本文模型的安全性可規約為雙線性對的安全性,即:若AⅠ在多項式時間內能夠計算雙線性對問題,則存在一個算法能夠(在多項式時間內)求解橢圓曲線上的離散對數問題。而顯然離散對數問題難解,故AⅠ獲取被攻擊者私鑰或明文信息的概率可忽略不計;如果AⅠ使用自己的簽名替換原有簽名,則有由于網絡層簽名者(AⅠ)與應用層簽名者(A)不匹配,該交易會被識別為異常交易,無法正常執行,故攻擊者無法通過替換公鑰對用戶進行攻擊,即AⅠ在該博弈中的優勢可忽略不計。故敵手無法通過替換簽名或偽造被攻擊節點的密鑰對來執行攻擊行為,本文模型可以抵抗公鑰替換攻擊。

對于類型-Ⅱ的攻擊者ΑⅡ,作為惡意的KGC,它可以通過其建立的(Mpk,Msk)來獲取被攻擊者EIDA對應的私鑰EIDA_sk。由于本文模型采用雙層認證的結構,即使攻擊者獲取了網絡層標識對應的私鑰,也無法通過該私鑰獲取對應的應用層密鑰對(WA,sA)。應用層的密鑰對是基于SM2 的無證書公鑰密碼,若ΑⅡ能夠在多項式時間內根據被攻擊者網絡層標識EIDA和應用層交易標識WA計算出被攻擊節點A 的應用層私鑰sA,則存在一個算法能夠在多項式時間內求解橢圓曲線上難題,而這在目前環境下是困難的。且網絡層主密鑰對(PKGC,MKGC)及相關參數Mpk由KGC 聯盟中的所有KGC共同維護,若存在(KGC)異常行為,則可通過聯盟內全體投票將惡意KGC 從聯盟中排除來維持KGC 聯盟和網絡層的安全性。故ΑⅡ在博弈中幾乎不可能取得難以忽略的優勢來贏得該博弈,因此本文模型能夠抵抗類型-Ⅱ攻擊者在網絡層的攻擊。

4.2 應用層安全性

應用層行為主要包括用戶申請交易標識及用戶間交易,故應用層安全性可規約為基于SM2 算法的無證書公鑰密碼體制安全性。

定義2GDH 復雜性假設。給定一個階為q的循環群上的一組元素(G,[α]G,[β]G)和一個DH 判定諭示DDH(Decisional Diffie-Hellman)(給定(G,[a]G,[b]G)可以判定X是否等于([ab]G),計算[α β]G是困難的,其中α,β∈R。

定理2在隨機諭示和代數群模型下,對于基于SM2 的無證書加密算法,如果存在一個多項式時間攻擊者以不可忽略優勢贏得類型-I 或者類型-Ⅱ的博弈,則存在一個多項式時間的算法可以求解GDH 問題。

證明 1)類型-Ⅰ博弈。此類攻擊者為除被攻擊者外的某個普通節點,試圖通過公開信息(Mpk,EID等)獲取被攻擊節點對應的私鑰或發送消息中的明文數據。攻擊者ΑⅠ可能采取的行為如下([AⅠ]代表AⅠ參與):

(1)(PKGC,MKGC) ←CL.Setup(1k);

(2)(UA,xA) ←CL.Set-User-Key(Mpk)[AⅠ];

(3)(WA,sA) ←CL.Set-Key(Mpk,EID,UA,xA)[AⅠ];

(4)C*←CL.Enc(PA,m);

(5)m' ←CL.Dec(sA,C*)[AⅠ]。

當m=m'時,則稱攻擊者以不可忽略的優勢贏得該博弈。容易看出,攻擊者ΑⅠ想要通過系統中的公開信息來獲取被攻擊者的私鑰sA,并使用該私鑰對密文C*解密。想要達成該目的,攻擊者ΑⅠ應在CL.Set-User-Key 步驟中生成和被攻擊者完全相同的(UA,xA)或是根據被攻擊者的公開應用層交易標識WA計算。后一種在目前環境下是不可能的,而根據無證書密鑰的生成方法,攻擊者ΑⅠ生成和被攻擊者相同的密鑰的可能性幾乎為0,即攻擊者ΑⅠ在類型-Ⅰ博弈上的優勢可忽略不計。

2)類型-Ⅱ博弈。此類攻擊者為應用層惡意KGC,擁有KGC 主密鑰對(PKGC,MKGC)及列表(EIDi,Wi),假定攻擊者ΑⅡ在類型-Ⅱ的博弈中贏得該博弈的優勢為ε(k),給定一個GDH 問題(G,[a]G,[b]G),博弈模擬者S 選擇一個整數0 <K≤N,其中N為博弈中總共生成的公鑰的個數。S 在博弈正式開始時構建并維護一個相關參數列表T=[EIDi,Pi,Ui,xi,di,si,wi],攻擊者ΑⅡ可能采取的行為如下:

(1)(PKGC=[s]G,MKGC=s) ←CL.Setup(1k)[AⅡ];

(2)(wi,Wi,di) ← CL.Extract-Partial-Key(Mpk,MKGC,EIDi,[a]G)[AⅡ],ΑⅡ記錄相關參數和Wi對應私鑰;

(3)(W*,s*) ←CL.Set-Key[AⅡ]。

場景1 攻擊者ΑⅡ若能通過其持有的部分密鑰對及用戶完整公鑰Wi出用戶持有的部分密鑰對(UA,xA)或用戶完整私鑰sA,則稱攻擊者ΑⅡ能夠以極大優勢贏得此博弈,則存在一個算法能夠在多項式時間內求解GDH 問題,與定義2 相悖。故攻擊者ΑⅡ在此場景下優勢極小,可忽略不計。

場景2 攻擊者ΑⅡ根據在CL.Extract-Partial-Key 中記錄的相關參數生成新的密鑰對(W*,s*),并使用此新密鑰對來偽裝被攻擊者進行異常操作。在此場景下,被攻擊者原有的密鑰對及對應的賬戶并不會失效,且攻擊者無法通過偽身份(W*,s*)對被攻擊者賬戶進行修改;且攻擊者如果想使用偽身份(W*,s*)進行操作,還需要在網絡層使用EIDi對應私鑰EIDi_sk對消息進行雙層簽名。故想要完全偽造被攻擊者的操作,除非攻擊者ΑⅡ控制了應用層和網絡層的全部KGC,而這發生的概率極小。因此,攻擊者在此場景下的優勢極小,故本文模型應用層安全得證。

4.3 匿名性分析

為保護用戶身份隱私安全,本文模型在網絡層使用去中心化的KGC 聯盟進行用戶網絡層身份標識的維護和分發。去中心化的KGC 聯盟能夠很好地消除單一權威中心遭受攻擊而失效或作惡帶來的安全隱患;且SM9 標識密碼的特性保證了網絡層身份標識申請者能夠根據自我身份標識ID 及相關派生信息直接在本地驗證KGC 聯盟發送過來的網絡層身份標識EID,從而有效避免了在密鑰交換過程中可能發生的標識替換攻擊。

用戶在申請網絡層身份標識EID時向KGC 聯盟提交用戶獨特身份標識ID 和真實地址Loc。KGC 聯盟收到以上信息后對其進行加密混淆,生成多個網絡層身份標識EID以達到匿名性,并以此防止第三方攻擊者對用戶進行流量關聯分析和追蹤溯源。利用去中心化思想構建的KGC 聯盟為每個EID生成對應的私鑰EID_sk,驗證者可根據公開的EID對私鑰簽名的數據包等在本地進行驗證。基于SM9 的去中心化KGC 聯盟不僅能夠在用戶身份隱私保護、防止關聯性分析和追蹤溯源的基礎上對網絡層動態身份標識EID進行匿名驗證,也可以解決現有PKI 體系下在證書分發、公鑰管理等方面的開銷,加快數據驗證、傳輸的速度。若存在攻擊者試圖獲取用戶匿名身份,則有如下兩種博弈:

類型-Ⅰ博弈 此類攻擊者為除被攻擊者外的某個普通節點,試圖通過公開信息EID來獲取用戶真實身份ID 和真實位置Loc 或是通過關聯性分析獲取相關信息。由于網絡層身份標識EID是由真實身份ID 和Loc 使用哈希函數H加密并混淆生成的,故若攻擊者能夠通過EID逆向溯源得到用戶真實身份ID 和Loc,則哈希函數H不具有單向性,與哈希函數定義相悖,故在類型-Ⅰ博弈中攻擊者優勢極小,則用戶身份匿名性在此場景下能夠保證。

類型-Ⅱ博弈 此類攻擊者為KGC 聯盟中的惡意KGC,由于此類攻擊者直接參與到公共參數及主密鑰對的生成過程中,則該攻擊者能夠訪問相關參數。而去中心化的結構使得單一惡意KGC 無法利用持有的密鑰作惡,則少數類型-Ⅱ攻擊者無法通過被攻擊者的EID得到其真實身份ID,除非惡意KGC 超過KGC 聯盟中成員數量的一半,而此類問題在任一相同結構的去中心化系統中都是存在的。因此,類型-Ⅱ攻擊者在此博弈中優勢極小。

因此,網絡層去中心化的KGC 聯盟能夠抵抗類型-Ⅰ、類型-Ⅱ的攻擊者,則稱該模型可以保證用戶身份匿名性。

5 實驗與結果分析

本文模型的編譯及測試均是在Linux 系統下進行,計算機軟硬件配置:CPU 為AMD Ryzen 7 4800H 操作系統為Ubuntu 20.04;內存為8 GB;程序編譯語言為Go 1.15.6。

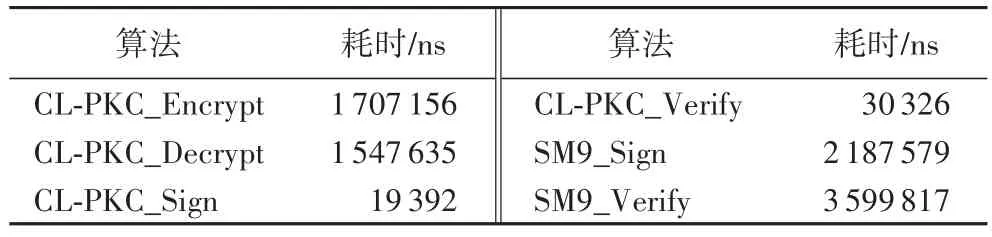

本文模型中包含無證書公鑰密碼加密(CL-PKC_Encrypt)、解密(CL-PKC_Decrypt)、簽名(CL-PKC_Sign)、驗證(CL-PKC_Verify)以 及SM9 算法簽名(SM9_Sign)、認 證(SM9_Verify),各算法耗時對比如表2 所示。

表2 本文模型內各算法的耗時對比Tab.2 Time consumption comparison of different algorithms in the proposed model

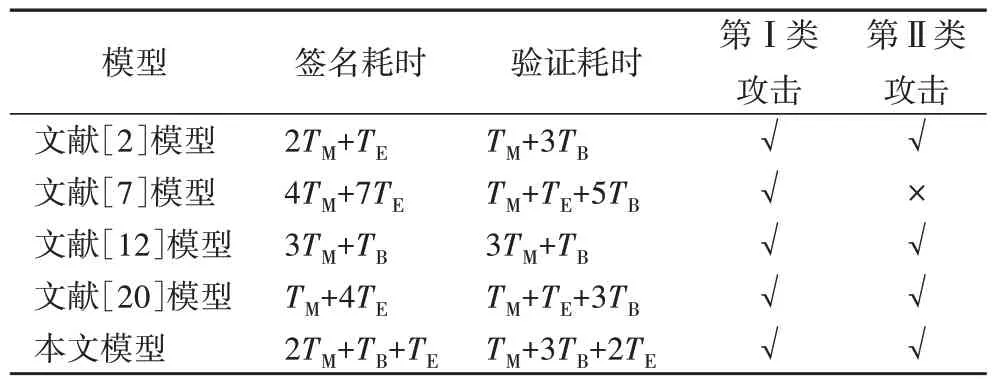

為了說明本文模型的運算效率與安全性,本文在此列舉幾種典型方案進行對比。將相關參數的生成作為預運算步驟,不計入比較中。不同模型的性能分析如表3 所示。

表3 不同模型的效率和抗攻擊性對比Tab.3 Efficiency and anti-attack performance comparison of different models

在簽名過程中,雙線性對運算消耗的資源較多,因此主要對比該運算在各模型中使用的次數。由表3 可以看出,本文模型的簽名耗時低于文獻[12]模型;而驗證耗時比文獻[7]模型節省約40%,略高于文獻[2]模型和文獻[12]模型;相較于文獻[7]模型,本文模型能夠抵抗第Ⅰ類攻擊和第Ⅱ類攻擊,且采用雙層簽名認證,安全性更高。

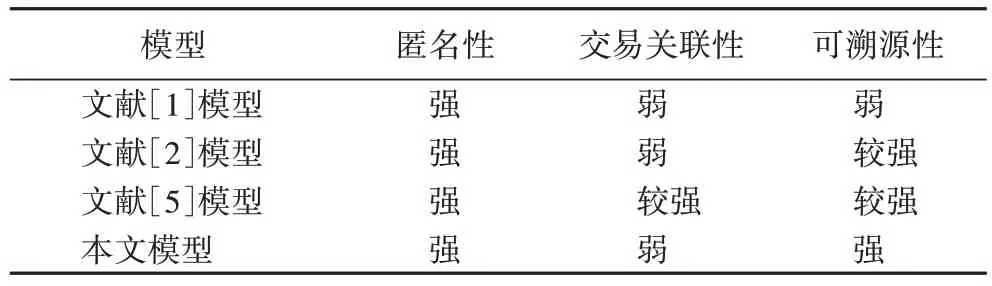

本文還列舉了幾種區塊鏈隱私保護方案,比較它們在匿名性、交易關聯性、可追溯性上的強弱,如表4 所示。

表4 不同模型的安全性對比Tab.4 Security comparison of different models

文獻[1]模型使用零知識證明技術保證強匿名性與弱關聯性,同時也導致可溯源性弱;文獻[2]模型將環簽名與多中心的SM9 算法結合,增強了可溯源性,且保證了弱關聯性;文獻[5]模型同樣使用了環簽名技術,同時引入長期標識(longterm address)和一次性標識(one-time address)來保證交易的可溯源性和弱關聯性;本文模型采用無證書公鑰密碼體制和多中心的SM9 算法相結合的雙層認證模式,分別從應用層和網絡層保證交易的匿名性,同時使用動態EID弱化交易間的關聯性,可以抵抗流量分析攻擊,通過將用戶身份信息與其網絡身份標識綁定來實現交易的可溯源性。

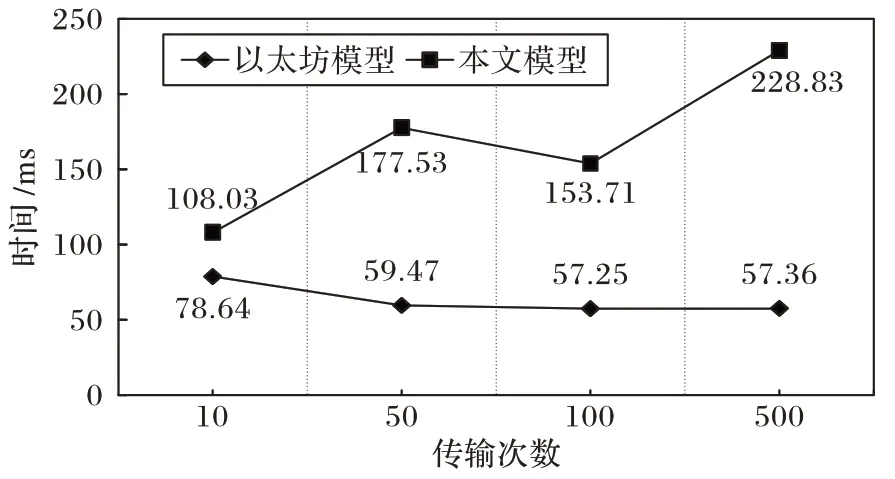

本文模型使用應用層無證書公鑰密碼體制和網絡層SM9 密碼結合的雙層認證結構,為了保證用戶節點間交易的匿名性和可監管性,在報文傳輸效率上會有額外開銷。本文在同一環境下分別測試了本文模型和以太坊模型在不同傳輸模式下的傳輸耗時,測試結果如圖5、6 所示。

圖5 中比較了在相同軟硬件環境中連續發送消息情況下,以太坊節點間通信耗時和本文模型構建的雙層簽名消息傳輸耗時。從圖5 中可以得知,雙層簽名消息的傳輸耗時平均比以太坊模型多168%;以太坊模型通信耗時波動較小,而本文模型傳輸耗時相較而言波動較大。

圖5 連續傳輸時兩種模型的傳輸耗時對比Fig.5 Transmission time consumption comparison of two models under continuous transmission

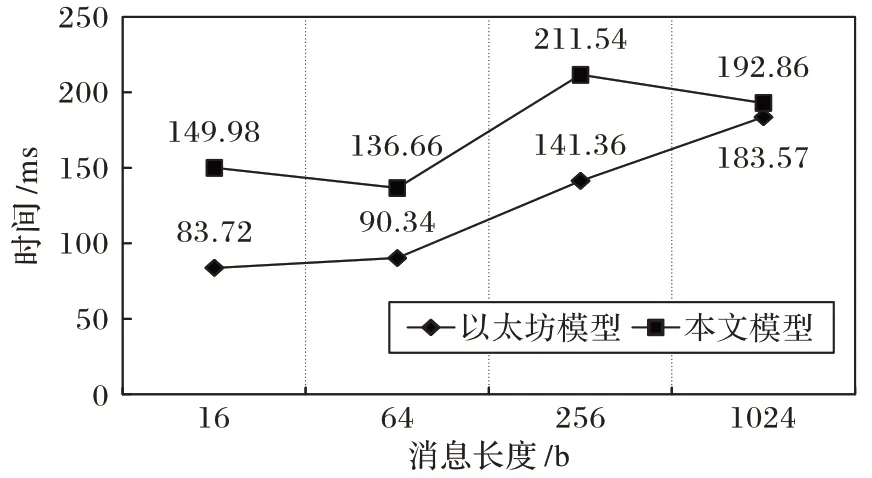

圖6 中比較了傳輸不同長度消息(16 b、64 b、256 b、1 024 b)時的傳輸耗時:總體上雙層簽名消息傳輸耗時要比以太坊節點多38%;隨著消息長度的增加,消息傳輸消耗的時間總體上也在增加,而雙層簽名消息傳輸耗時的波動較大,不夠穩定。

圖6 傳輸不同長度消息時兩種模型的傳輸耗時對比Fig.6 Transmission time consumption comparison of two models under transmitting messages with different lengths

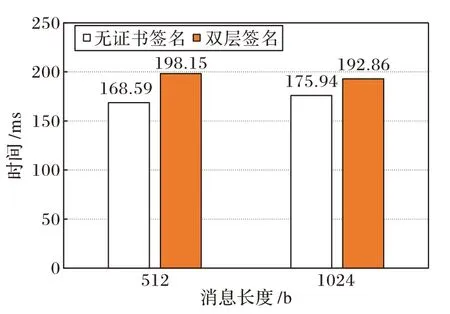

本文還測試并比較了在同一網絡環境下單層無證書公鑰密碼簽名消息傳輸耗時和雙層簽名消息傳輸耗時,結果如圖7 所示。

由圖7 可知,單層無證書公鑰密碼簽名在相同網絡環境下發送不同長度信息的傳輸耗時要比雙層簽名分別少17.5%和9.6%,總體而言兩者差距并不是很大。

圖7 單層簽名和雙層簽名耗時對比Fig.7 Comparison of time consumption of single-layer and double-layer signatures

經過多個角度的比較可以發現,目前本文模型使用的雙層認證結構在信息傳輸耗時上比現有的區塊鏈系統慢,但整體運行效率在可接受范圍內。

6 結語

本文將無證書公鑰密碼和標識密碼結合,綜合兩種密碼的優點,構建了一種可監管的區塊鏈匿名交易平臺模型。本文模型在應用層使用與網絡層身份標識關聯的無證書公鑰密碼保證用戶交易的可監管性,在網絡層使用基于SM9 標識密碼的網絡身份標識保證用戶身份匿名性,通過雙層認證簽名的結構保證了用戶交易數據的安全性和不可篡改性。通過實驗測試了模型各算法的性能,并對比了雙層簽名消息和純數據流消息及以太坊節點間的傳輸耗時,通過實驗結果可以得知本文模型還有很大的優化空間。

我國對區塊鏈技術的重視程度不斷增加,數字貨幣的出現意味著國家已邁出了區塊鏈應用的一大步,為了使區塊鏈技術更好地服務人民,如何更好、更安全地監管區塊鏈成為亟待解決的主要問題之一。本文提出的區塊鏈匿名交易模型將隱私性和可監管性兼容,能夠在一定程度上解決上述問題,相信在未來會有更好的發展前景。