民航空管場景下的網絡攻擊手段與防范策略探析

吳昊 李上

關鍵詞:民航空管;網絡攻擊;防范策略;弱口令;后門攻擊;系統漏洞

0 引言

隨著民航空管的高速發展,其發展逐漸向信息化進行,同時也必然伴隨著網絡信息安全的問題。根據互聯網信息技術的特點,民航空管場景下的網絡系統也在不斷更新同時面臨著更多的網絡安全威脅。爆發式的網絡數據,指數級增長的用戶終端訪問量等問題的大量堆積讓民航空管傳輸網絡系統環境變得更為復雜,帶來了極大隱患[1]。行業的高度信息化使得信息泄露與境外惡意攻擊等多種安全威脅出現,民航空管的網絡系統沒有相對的安全制度保障和規范,不安全事件的發生不能被及時有效遏制。另外,系統防護效果差、系統漏洞層出不窮和較低的網絡威脅防御能力也使得民航空管網絡系統常處于較高風險之中,尤其是在空管中的地空通信領域,如果重要節點受到攻擊,將會破壞航班的穩定運行,嚴重威脅安全飛行,更可怕的將會導致飛行安全和國家安全受到重創[2]。所以重視并提高民航空管的網絡系統抵御威脅的能力和防護等級是今后民航運輸業穩定發展的重要環節之一。本文對民航空管場景下的網絡攻擊手段和防范方法策略進行了探討,提出了相應的防范策略。

1 民航空管場景下網絡結構體系

以現有華北地區民航空管網絡結構為例,系統內部主要按華北地區提出的整體防御的“布局一盤棋”和全網呼應的“響應一張網”的方針,以提升內外網絡邊界處的網絡安全防護。其中策略均按照“按需開放、最小開放”的原則進行開放。然而,近年來終端用戶接入數量的劇增,內部網絡傳輸設備、終端業務設備、監控設備等關鍵設備上面臨著來自不同方面的威脅,針對其網絡攻擊手段和防范策略進行研究和探討成為當務之急。其網絡體系大體結構如圖1所示,整網三層使用ISIS路由協議,上層協議使用MP-BGP協議,業務使用IPV4 VPN虛擬專線。

網絡操作系統漏洞、注入木馬程序、數據庫系統漏洞、監聽\破解報文以及值班運維人員違規操作的方式都是攻擊者可以利用的手段,其次在針對不同環節對不同的節點使用不同的網絡攻擊類型,如漏洞攻擊、DDoS(Distributed Denial of Service)分布式拒絕服務攻擊、中間人攻擊、欺騙等,導致設備的通信中斷或宕機,最后造成了設備大面積癱瘓等不安全事件的發生[3]。

2 民航空管場景下的常見網絡安全漏洞

2.1 弱口令攻擊

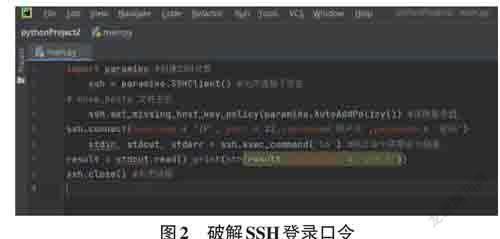

弱口令攻擊是網絡安全漏洞中最為常見和最為直接的攻擊形式,服務器系統一般開放Mstsc、Telnet、SSH、VNC等遠端登錄端口,攻擊者可以利用已知的用戶名和破解出的密碼滲透進服務器系統。在攻擊過程中爆破口令有多種方式,如利用滲透機kali中的相關工具hydra、medusa、sparta、msf等;利用Python腳本進行口令爆破,破解SSH 登錄口令代碼如圖2所示[1]。

另外,為了方便值班維護人員記憶與迅速維護處理,密碼口令的形式也設置較為簡短,如123456、atc、admin、root等。當網絡攻擊者使用現有用戶以及猜測破解的密碼口令進入服務器系統后臺,通常需要提升權限才可查找root根目錄下的flag值,通常提取方法有多種,admin即可用sudo方式提權給定,如使用ad?min ALL = (ALL:ALL)ALL命令在etc/sudoers之中,使得root指令被用戶admin執行后,即可在sudo后鍵入指令;使用find文件取得suid權限即find提權,只需使用find/usr/bin/find-exec cat/etc/shadow 指令在普通用戶下即可得到shadow文件內容,該內容只有root用戶才有權限提取;系統kenral漏洞通常產生在Linux服務器之中,如2.6.22至3.9版本,攻擊者即可采用臟牛提取的方法,利用該方法的臟牛exp 產生后門用戶fireflat在該系統中,fireflat有著與root相同的權限,口令密碼自設;用戶提取隱藏,etc/shadow和etc/passwd兩個文件中存在Linux的用戶名及口令密碼,假設兩個文件的訪問權限被給定用戶賦予,就可以破解root口令密碼和隱藏用戶的口令密碼,同樣,隱藏用戶擁有root相同的權限,破解方法可使用如john、ophcrack工具。

2.2 后門攻擊

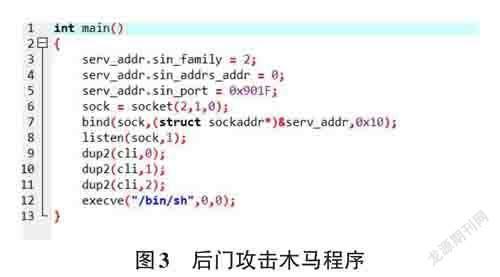

網絡安全漏洞中利用服務器后門同樣也是攻擊者采用的方法,服務器后門會有一個端口被開啟,該端口通常偽裝成正常端口或者為高于1024的高端口,如圖3所示木馬程序代碼。

后門端口8080會在程序運行時打開,攻擊者攻擊時輕而易舉進入服務器系統只需要利用工具NC接入8080端口[1]。甚至一些很有名的服務器也會有后門端口,如Metasplotable2-linux下的1525后門端口、Win?dows下的永恒之藍漏洞的445后門端口等。

此外,攻擊者經常使用IP欺騙的方式攻擊系統,其用來獲取網絡信息的一種方法是冒充成一個網絡中可信的成員。攻擊者欺騙數據包中的源IP地址,然后發往內部網絡。攻擊者只需要將數據包中的源IP地址改成一個屬于內部子網的地址即可。

2.3 系統漏洞攻擊

在終端位置中,攻擊者經常會利用系統漏洞進行攻擊,Web攻擊即是常見的攻擊手段,現代軟件系統經常使用B/S架構,其零安裝、零維護方便的特性被很多企事業單位使用,攻擊者利用Web攻擊方法即可輕松攻破。系統通常帶有內容管理系統cms,使用cms的Web漏洞攻擊,如seacms、dedecms、escms漏洞網站等,另外網絡服務器中存在一些使用廣泛的滲透軟件工具Bikachu、Dvwa、bwapp等,同時多種漏洞存在跨站腳本、SQL注入、文件包含、目錄遍歷、命令執行等在這些網站中,可使用網站命令進行漏洞攻擊,如圖4所示編寫Python腳本程序代碼進行網絡攻擊。

另外,系統漏洞通常還有支持弱SSL密碼套件、SSL中Cookie缺少Secure屬性、跨站腳本攻擊、解密后的登錄請求、框架釣魚、會話定制、連接注入等,現有操作系統和設備軟件頻繁更新換代,雖然會暫時修復問題,但是也會引入一些新的漏洞,如零日漏洞、遠程代碼執行漏洞、未授權遠程命令執行漏洞等。

3 民航空管場景下網絡安全漏洞防范策略

3.1 弱口令防范策略

1) 更新原用戶口令密碼即從口令密碼本身入手,提高密碼口令復雜度,加入必須含有大寫字母加數字加特殊符號的規則,利用命令awk -F: ' ($3 == 0) {print $1}' /etc/passwd使得uid值被0用戶被刪除(除了root用戶之外)。

2) 服務配置入手,在登錄時進行限制,如通常的登錄命令mstsc、telnet、ssh、VNC 等,如ssh 中的文件etc/ssh/sshd_config的PermitRootLogin值設置為no,ssh登錄服務就不能被root用戶使用;telnet用戶限制IP地址,即在etc/xinetd.d/telnet文件中設置等。

3.2 后門防范策略

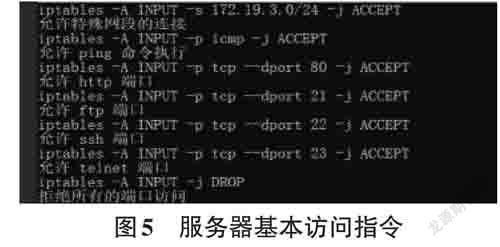

防范后門端口的攻擊方式通常有兩步:首先為掃描,使用掃描工具掃描服務器系統,如OpenVas、Nmap、Zenmap工具查找可疑端口,后門描述與可疑信息即暴露在端口對應版本中,之后使用防火墻過濾端口,如只訪問基本服務,指令如圖5所示。

此外,在防范后門攻擊中查詢服務器可疑進程很重要,如圖6所示,使用pkill命令批量結束相似名稱進程或者使用kill -9 pid結束進程[4-5]。

針對在后門防范過程中IP地址欺騙的攻擊方式,可以使用ACL方式阻止IP地址欺騙在路由器中,采用入站規則為決不允許任何源地址是內部主機地址或網絡地址的數據包進入一個私有的網絡,如圖7所示。

其中應用log,在控制臺中顯示當數據包應用該策略被拒絕時的日志。該訪問控制表中包含任何來自如下源地址的數據包:n 任何本地主機地址(127.0.0.0/8) ;n任何保留的私有地址;n任何組播IP地址(224.0.0.0/4) 。

出站規則采用了決不應該允許任何含有非內部網絡有效地址的IP數據包出站,如圖8所示。

3.3 系統漏洞防范策略

本章有兩部分對Web攻擊進行防范。

1) 代碼審計方式:即對網站源代碼采用人工或者自動的方式進行審計,查找web 頁面中危險威脅代碼,如后臺php 代碼存在典型木馬程序< ? php eval($_POST [aa]) ?>;典型文件漏洞程序代碼< ? php $page = $_GET[’page’]; include($page); ? >;典型命令執行漏洞程序< ? php system‘( ’); ? >,并使用自動代碼審計工具,如VCG、SEAY、RIPS等,審計時加固漏洞可采用刪除或者注釋的方法[6]。

2) 修改配置文件方式:實際環境中甚多文件為cms系統文件,所以防御Web攻擊的典型手段為修改網站的配置文件,如圖9修改php配置文件。

也可以修改網站對應的數據庫配置文件如圖10所示。

最后針對系統軟件更新等漏洞,要定期對系統進行維護,此外,系統負責人和使用者需要加強自身安全意識,使用計算機注重安全防范意識[7]。還要加強技術進行防范系統病毒,比如使用防火墻和殺毒軟件等一些防病毒工具[8]。

3.4 傳輸網絡的防范策略

針對傳輸網絡,我們還可以使用探偵設備配合相應路由策略對特定的IP進行封堵。

如圖1所示的傳輸骨干網絡中,可以在匯聚設備接入探偵系統及身份認證系統等,檢測進入匯聚設備的數據包,若出現未知原因的數據量突增、未知身份的用戶登錄或出現對路由器、終端服務器端口掃描等異常行為時,探偵系統可以預警上述威脅并掃描到對方IP。

檢測到對方IP后,可以在匯聚路由器中布置路由策略封堵對方IP,使目標源IP的數據包無法通過網絡[1]。假設威脅為192.168.10.0/24 及172.168.10.0/24網段的IP地址,具體配置如下:

第一步,在匯聚設備中配置ACL(訪問控制列表)策略。

第二步,在ISIS進程下,啟用ACL策略過濾路由條目。

4 結束語

本文主要探討了三類典型的民航空管場景下網絡常用的攻擊手段和防范策略,在實際運行環境中也會出現更為高級的系統漏洞攻擊方式,如Liunx系統中的dirtycow、vsftp2.3.4、smbcry漏洞,Windows系統中的ms08-067、ms10-046、ms12-021、ms17-010 等,隨著互聯網技術的快速進步,攻擊手段和防范也在進步與更新,需要今后不斷努力去搜集、去學習、去發現。