“互聯網+”背景下的網絡信息安全及防護策略研究

曾際

摘要:隨著網絡安全技術的發展,大數據環境下的信息處理日益復雜化。從計算機網絡信息安全防護的意義、威脅網絡信息安全的因素、“互聯網+”背景下的網絡信息安全防護策略等方面,對“互聯網+”背景下的網絡信息安全和防護策略進行了探討。構建信息安全攻防博弈模型,實現信息安全事件的及時高效處置,并迅速給出相應的防范對策。在此基礎上,建立了一種多態的攻防博弈模型,該模型比常規攻防策略的成功率高12.4%。在此基礎上,提出了一種新的、更全面的、更有效的、能更好地評價網絡安全狀況的方法。

關鍵詞:“互聯網+”;網絡信息;信息安全;攻防博弈模型

一、前言

互聯網時代,世界各地可以通過網絡快速連接,在同一個虛擬空間共同工作,形成一個網絡世界[1]。近幾年,由于國家對網絡安全問題的關注,目前的網絡信息安全水平已經得到了很大的提升,這對網絡信息化建設起到了很大的推動作用。但鑒于網絡信息安全的特點,也會帶來一些不安全因素[2]。加強網絡信息安全,就是保護硬件、軟件、信息和數據不受外界干擾,保障其正常工作。最近幾年,國家在政策、技術等方面都加強了對網絡信息安全的關注,但是,在產業技術的總體發展上,仍然存在著一定的缺陷,比如,網絡信息安全事件頻繁發生,并且種類越來越多[3-5]。缺乏提高網絡安全的必要投入,沒有有效的安全防護機制和安全策略。當被黑客攻擊時,沒有相應的恢復措施。安全風險評估和安全防護實施的最終目的是在解決安全問題的同時減少災害和損失。雖然計算機網絡給人們帶來了極大的便利,但是局部乃至全球的信息安全仍存在漏洞,網絡的安全形勢越來越嚴峻。網絡信息安全關系到國家安全和民族發展。因此,建立和提高互聯網安全防護能力,構建安全有效的防護體系勢在必行。

二、計算機網絡信息安全保護的意義

計算機網絡信息安全是指計算機系統的硬件、軟件以及數據的安全性,它對國家的安全起著重要作用。網絡戰是現代戰爭中的一種主要形式,其隱蔽性和殺傷力十分顯著。電腦的普及使人們獲得信息資源的途徑變得更加便捷,同時也給使用者帶來了一些不好的影響,其中最重要的便是信息安全問題。在“互聯網+”的大背景下,由于網絡具有高度的開放性,整個網絡環境的實際運行、安全維護、個人操作等都極易遭受黑客的攻擊,從而造成系統的癱瘓,大大降低了網絡的安全性。隨著大數據時代的到來,人類對數據的處理能力越來越強,利用大數據技術能夠對海量的數據進行有效的處理。云計算和大數據是提高數據處理性能的關鍵技術,二者之間具有互補性。如果計算機系統在運行中存在的漏洞沒有得到及時的修復,必然會對計算機的使用狀態產生一定的影響,進而導致計算機病毒和網絡黑客的入侵。隨著互聯網的不斷普及,以及以互聯網為基礎的新技術的快速發展,傳統的網絡安全保護思想與技術已與新的安全需求發生了嚴重的脫節。網絡信息安全問題已逐漸上升為全國性問題。然而,由于網絡的類型復雜,電腦的操作系統種類繁多,無法做到一刀切,因此,采取統一的安全策略是一個可行的辦法。

目前,國內網絡信息安全受到侵害的病毒種類主要有網絡病毒、文件病毒等,它們都“隱藏”在郵件附件中,WEB服務器中,并以隱蔽的方式傳播。這種病毒的破壞性也比較大,不但能夠通過硬盤來傳播,而且能夠在傳播的過程中添加很多的廢檔,使得被入侵的系統持續慢速運轉,進而摧毀一個有效的文件系統。在計算機網絡中,通過硬盤、光盤、軟盤等作為媒介,或通過計算機網絡進行攻擊。因此本文對計算機網絡安全和計算機網絡結構設計等方面的研究具有重要意義。

三、威脅網絡信息安全的因素

首先,電腦硬件是由電腦主機及電腦外設所組成,在長期的使用過程中,電腦軟件會產生一定的損耗,導致其性能下降。若不能對硬件進行及時的維護,將會導致電腦的運轉速度變慢、死機,嚴重的還會造成電腦中的數據丟失,硬件設備被破壞,甚至電腦的報廢。其次,黑客攻擊會對電腦的正常工作造成很大的干擾,導致數據、個人信息泄露。當一部電腦被襲擊,就會形成連鎖效應,導致多部電腦被襲擊。另外,黑客攻擊所帶來的電腦病毒隱蔽性很強、傳播速度很快、危害性很大,將迅速入侵網絡,使網絡中的數據、信息等都受到該病毒的侵染。與此同時,在大數據時代,人們需要在不同的應用軟件中進行數據的共享與交換,從而使計算機網絡呈現出信息的開放性,但這種開放性必然帶來安全風險。有些電腦使用者以為,如果對電腦進行了升級或修補,那么電腦的內存就會受到一定的影響,導致電腦的運轉及上網瀏覽的速度變慢,因此他們會選擇主動關閉防火墻,甚至是卸載病毒查殺軟件,這就使得電腦完全沒有任何的保護機制,增加了電腦的安全風險。其中,最普遍的是對電腦網絡的頻譜及連通性的破壞。

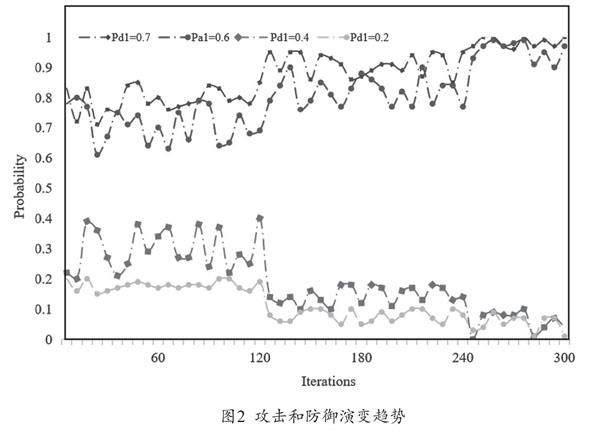

端—端密碼技術是利用密碼軟件來對數據進行密碼處理,然后由文件的傳送者來對傳送對象進行密碼處理。在此基礎上,通過對網絡數據的構成、吞吐率、預測結果、網絡與安全等方面的分析,實現對網絡數據的有效利用。該系統所使用的防護技術屬于動態防護技術,能夠對網絡中的各種信息進行監測、捕捉和分析,并對可能的黑客進行捕捉和監控,進而對其進行分析,進而了解其行為的動機和方式與策略,并能夠對其進行挖掘與取證。該網絡拓撲的整體架構設計如圖1所示。

四、網絡安全攻防演化博弈模型

目前的網絡安全情況十分嚴峻,而且攻擊模式也十分多變。因此,迫切需要一套完善的網絡環境下的安全狀態評價體系。未來的網絡攻擊與防護,除了依賴于決策的實時性、可擴展性以及高效的算法之外,還依賴于攻擊者之間的相互學習。所以,誰先掌握了該技術,誰就能在制定戰略時占得先機。把這個假定運用到一個在線防御類的博弈中,就等同于讓參與者的收益最大化,并找出他們的行動策略來獲取收益。在參與者的理性假設下,攻擊者采取最佳的進攻模式,而防守者采取最佳的反擊模式進行防守。在信息安全領域,攻擊與防御之間的博弈是一種演化博弈。本項目通過對信息安全態勢的分析,將信息攻擊與防護問題抽象為演化博弈理論,對信息安全態勢進行分析。通過建立演化博弈模型,對博弈雙方的博弈行為進行了研究,得到了演化穩態條件下的網絡安全態勢值及最優的防御策略。

大部分網絡安全博弈可以看成是攻擊者Na和防御者Nd的雙人博弈。防御者和攻擊者都可能是一個或者多個的情況。在本文模型中,將所有參與博弈的防御者都抽象為一個防御者群體。N=(Na,Nd)是博弈的參與者空間,則有P=(Pa,Pd)是博弈信念集合,Pdj表示防御者選擇防御策略φdj的概率,Pai是表示攻擊者采取攻擊策略φai的概率。則有:

不同攻擊策略下攻擊者預期收益的一般公式Uai如公式3所示,平均收益Ua如公式4所示:

通過分析,我們可以得到真實的網絡環境下,在進化博弈中,攻擊者的攻擊收益如公式5所示:

其中,φaj代表進化行為,φdj代表進化對策。Dcost是指系統的損失費用,AC是指攻擊費用,DR是指防守收益。

對于防御者來說,一個任意的防守策略φdj的副本動力學方程可以被表達為:

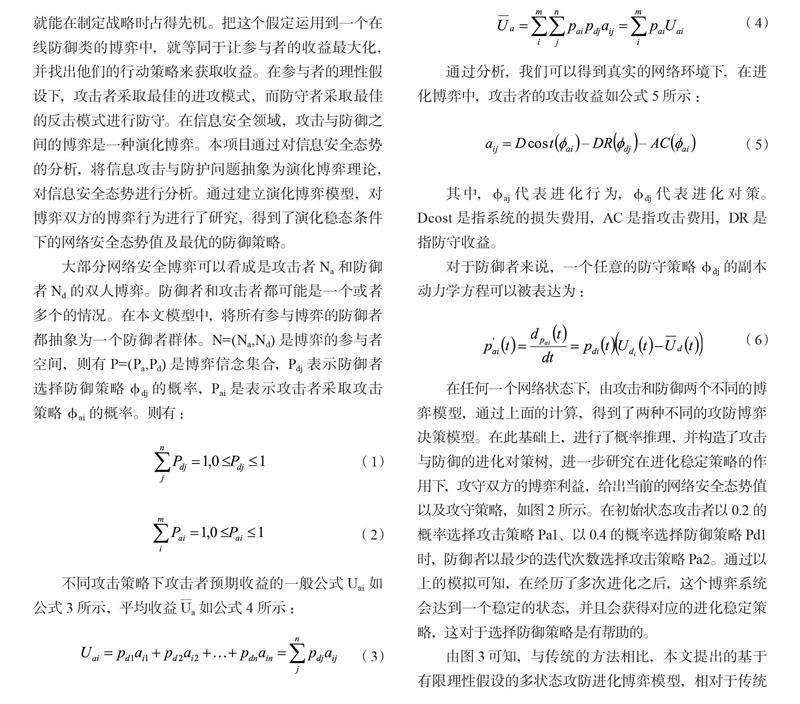

在任何一個網絡狀態下,由攻擊和防御兩個不同的博弈模型,通過上面的計算,得到了兩種不同的攻防博弈決策模型。在此基礎上,進行了概率推理,并構造了攻擊與防御的進化對策樹,進一步研究在進化穩定策略的作用下,攻守雙方的博弈利益,給出當前的網絡安全態勢值以及攻守策略,如圖2所示。在初始狀態攻擊者以0.2的概率選擇攻擊策略Pa1、以0.4的概率選擇防御策略Pd1時,防御者以最少的迭代次數選擇攻擊策略Pa2。通過以上的模擬可知,在經歷了多次進化之后,這個博弈系統會達到一個穩定的狀態,并且會獲得對應的進化穩定策略,這對于選擇防御策略是有幫助的。

由圖3可知,與傳統的方法相比,本文提出的基于有限理性假設的多狀態攻防進化博弈模型,相對于傳統的網絡安全防御措施,其成功率高12.4%。表明該方法可以迅速、高效地輔助網絡安全管理者做出最優的決策,克服了目前傳統的混合對策不確定的缺陷。不管是個人或公司的電腦使用者,尤其要留意網絡資訊的安全管理,以確保網絡資訊的安全。公司及相關部門要對數字驗證技術加以合理運用,合理地控制好計算機網絡數據的使用數量,并進一步擴大公司機構計算機網絡的數字驗證渠道,加強內部互聯網操作的安全性,避免被不法分子偷竊到互聯網數據。要強化對密碼技術的開發和運用,建設一個網絡信息安全系統,強化對網絡信息安全風險的評價,構建和健全信息安全監督系統,高度重視信息安全應急處置工作,加強災難備份建設。本項目的研究成果將降低系統的計算量,實現對信息系統的實時、高效、準確地對信息系統中的信息系統進行分析,并在此基礎上,進一步提升了信息系統中安全狀態評價率,提出了一種安全性更高的信息系統。通過比較試驗,我們發現,與傳統的多態演化博弈模型相比,該多態演化博弈模型具有更好的時空處理能力,能夠更高效、更迅速地評價網絡安全形勢,并提出最優的防護策略。

五、結語

在大數據環境下,互聯網信息資源的獲取模式與路徑發生了巨大變化,互聯網安全問題日趨復雜,亟待加強對互聯網信息的保護。基礎設施的建設持續改進,設備的抗干擾能力和抗入侵能力加強。論文的第一部分是對目前我國網絡安全形勢嚴峻的現狀進行了簡要的闡述,并提出了對網絡安全形勢進行分析的必要性和目前已有的一些研究方法的缺陷。本項目的研究成果將降低系統的計算量,實現對信息系統進行實時、高效、準確的分析。并在此基礎上,進一步提升了信息系統中的安全狀態評價率,為信息系統提供安全支持。通過比較試驗發現,與傳統的多態演化博弈模型相比,多態演化博弈模型在應對復雜網絡環境時,具有更好的時空處理能力。模擬實驗表明,在有限理性的前提下,本文所建立的多態攻擊與防御的演化對策比常規的多態攻擊與防御策略的成功率要高12.4%。研究結果表明,在經歷了幾次進化之后,所有的對策都會趨于穩定,并給出了對應的對策,從而為選擇防衛對策提供了依據。

參考文獻

[1]Niu J,Alroobaea R,Baqasah AM,et al.Implementation of network information security monitoring system based on adaptive deep detection[J].Journal of Intelligent Systems,2022,31(1):454-465.

[2]Deb R,Roy S.A Software Defined Network information security risk assessment based on Pythagorean fuzzy sets[J].Expert Systems with Applications,2021,183(9):115383.

[3]Wang X,Li D.Research on network information security penetration test based on IP port service technology[J].Journal of Physics: Conference Series,2021,1856(1):012029.

[4]Gandal N,Kunievsky N,Branstetter L.Network-Mediated Knowledge Spillovers in ICT/Information Security[J].Review of Network Economics,2020,19(2):85-114.

[5]Sun Y,Wei X,Yao Z,et al.Analysis of Network Attack and Defense Strategies Based on Pareto Optimum[J].Electronics,2018,7(3):36.