基于多類型威脅的IPv6安全防護有效性檢測方法

摘要: 隨著全球IPv6部署與應用的日益廣泛,IPv6網絡安全威脅事件逐步增多。目前的IPv6防火墻和入侵檢測系統存在用例少、測試準確度低、測試流程復雜等問題。為此,開發了基于多類型威脅的模糊測試框架,提出了IPv6安全防護有效性檢測方法,對IPv6防火墻和入侵檢測系統的防護有效性進行主動檢測。從IPv6網絡隱蔽信道、IPv6鄰居發現協議、IPv6擴展報頭3個方面對Windows Defender 4.12.16299.1004、Ubuntu UFW 0.36防火墻和Suricata 3.2入侵檢測系統進行了防護有效性檢測。實驗結果表明,所提檢測方法與Firewalking等方法相比,具有更高的檢測可靠性和更全面的安全威脅測試用例。

關鍵詞: IPv6; 防火墻; 入侵檢測系統; 模糊測試; 防護有效性檢測

中圖分類號: TP393.08

文獻標志碼: A

文章編號: 1671-6841(2024)06-0062-08

DOI: 10.13705/j.issn.1671-6841.2023019

A Protection Effectiveness Detection Method for IPv6 Security Based

on Multiple Types of Threats

WANG Jichang1, ZHANG Liancheng2, YANG Jianbo3, LIN Bin1, GUO Yi2, XIA Wenhao1, YANG Chaoqiang1

(1.School of Cyber Science and Engineering, Zhengzhou University, Zhengzhou 450002, China;

2.College of Cyberspace Security, PLA Strategic Support Force Information Engineering University,

Zhengzhou 450001, China;

3.Institute of Urban Environment, Chinese Academy of Science, Xiamen 361021, China)

Abstract: As IPv6 was deployed and used widely around the world, IPv6 faced increasing network security threats. The current IPv6 firewall and intrusion detection system had some problems such as lack of test cases, low accuracy and complicated testing process. For these reasons, the active detection of IPv6 firewall and intrusion detection system were carried out, the fuzzy detection framework based on multiple types of threats was established, and the protection effectiveness detection method for IPv6 security was put forward. Windows Defender 4.12.16299.1004, Ubuntu UFW 0.36 firewalls and Suricata 3.2 intrusion detection system were tested on IPv6 network covert channel, IPv6 neighbor discovery protocol and IPv6 extension header. The test results showed that the proposed method had higher detection reliability and more comprehensive threat test cases than Firewalking and other detection techniques.

Key words: IPv6; firewall; intrusion detection system; fuzzy testing; protection effectiveness detection

0 引言

作為替代互聯網協議第4版(Internet protocol version 4,IPv4)的下一代互聯網解決方案,IPv6為工業互聯網、人工智能等新型網絡與技術的蓬勃應用與快速發展提供了更廣泛的互聯網連接。隨著世界各國積極推進IPv6的部署,IPv6網絡威脅數量急劇增加,影響范圍也呈現出向各行業領域擴大趨勢。IPv6防火墻和入侵檢測系統(intrusion detection system,IDS)作為最基本的網絡安全防護設備,是抵御IPv6網絡惡意行為的第一道和第二道防線。

當前大多數防火墻已開始逐步支持IPv6防護,如Windows下的Windows Defender防火墻、Linux下的ip6tables防火墻、思科公司的Firepower防火墻等。此外,Snort、Suricata等主流入侵檢測系統也逐步支持對IPv6部分威脅的特征檢測。這些防火墻和入侵檢測系統對于IPv6網絡安全威脅的真實防護能力亟須檢測與評估。

本文開發了基于多類型威脅的模糊測試框架,提出了IPv6安全防護有效性檢測方法,通過發現IPv6防護系統存在的漏洞,進而可為針對性“修補”漏洞和指向性“加固”防護奠定基礎,確保IPv6防火墻和入侵檢測系統能全方位防御IPv6網絡惡意流量。

1 相關工作

目前已有研究工作致力于網絡安全防護系統的防護有效性檢測。

基于錯誤數據包的檢測方法通過發送錯誤數據包讓位于防火墻背后的路由器產生互聯網控制報文協議(Internet control message protocol,ICMP)報文。如果接收到此類ICMP差錯報文,則說明該測試數據包穿過了相應的防火墻。

基于端口掃描的檢測方法利用發送傳輸控制協議(transmission control protocol,TCP)報文或者用戶數據包協議(user datagram protocol,UDP)報文,并借助回應報文來判斷這些數據包能否通過相應的防火墻,據此分析防火墻防護能力。

Firewalking檢測方法由Goldsmith等[1]提出,其利用IP報頭中的生存時間(time to live,TTL)字段,將數據包的TTL字段值設為恰好能夠到達防火墻的值。當該數據包穿過了防火墻,處于防火墻下一跳的路由器會收到一個TTL超時數據包,之后會回復一個ICMP差錯報文,借此判斷數據包能否穿過防火墻。

Antonios等[2-5]使用了Scapy工具[6]構造一系列基于互聯網控制報文協議第6版(Internet control message protocol version 6,ICMPv6)報文的擴展報頭測試用例,在命令行模式下對目標系統Ubuntu 10.04、FreeBSD 9、Windows 7等自帶的防火墻進行檢測,通過觀察是否收到回送應答報文對目標防護設備的防護性能進行分析。

以上研究工作在防火墻防護有效性檢測方面取得了一定進展,但都是通過目標防護系統是否發出回應來分析防火墻的防護性能。在面對需要使用ICMP報文的測試中,作為判斷依據的ICMP報文極有可能被防火墻攔截,導致檢測結果不可靠,并會對防護性能分析過程造成干擾。

辜苛峻等[7]提出了基于多類型數據包的IPv6防火墻防護能力評測方法,通過對思科ASA5505防火墻進行測試證實了方法的可行性,但該方法并沒有對入侵檢測系統進行有效性分析。此外,該方法未對IPv6隱蔽信道、IPv6鄰居發現協議(neighbor discovery protocol,NDP)存在的安全威脅進行防護有效性檢測。

為此,針對現有檢測技術測試用例少、測試準確度低、測試流程復雜問題,本文對IPv6防火墻和入侵檢測系統防護有效性檢測方法展開研究。

2 IPv6安全威脅分析及構造

作為下一代互聯網解決方案,IPv6除了繼承IPv4網絡的舊有安全威脅(如應用層安全威脅等),也遭受新協議帶來的新型安全威脅(如鄰居發現欺騙、擴展報頭安全威脅等),同時還面臨IPv4/IPv6過渡與共存的雙重疊加安全威脅。

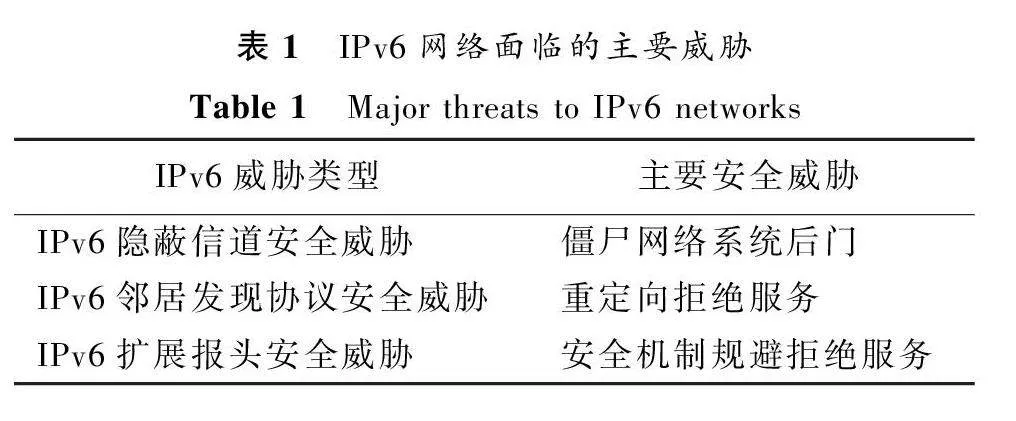

通過對已發布IPv6漏洞和現有IPv6網絡威脅的分析[8],發現IPv6網絡所面臨的主要威脅集中在IPv6隱蔽信道安全威脅[9-10]、IPv6鄰居發現協議安全威脅、IPv6擴展報頭安全威脅3個方面[11-13],如表1所示。

本節介紹上述3個方面的安全威脅并針對性構造測試數據包,以測試IPv6防火墻和入侵檢測系統對各類型安全威脅的防護有效性。

2.1 IPv6隱蔽信道安全威脅

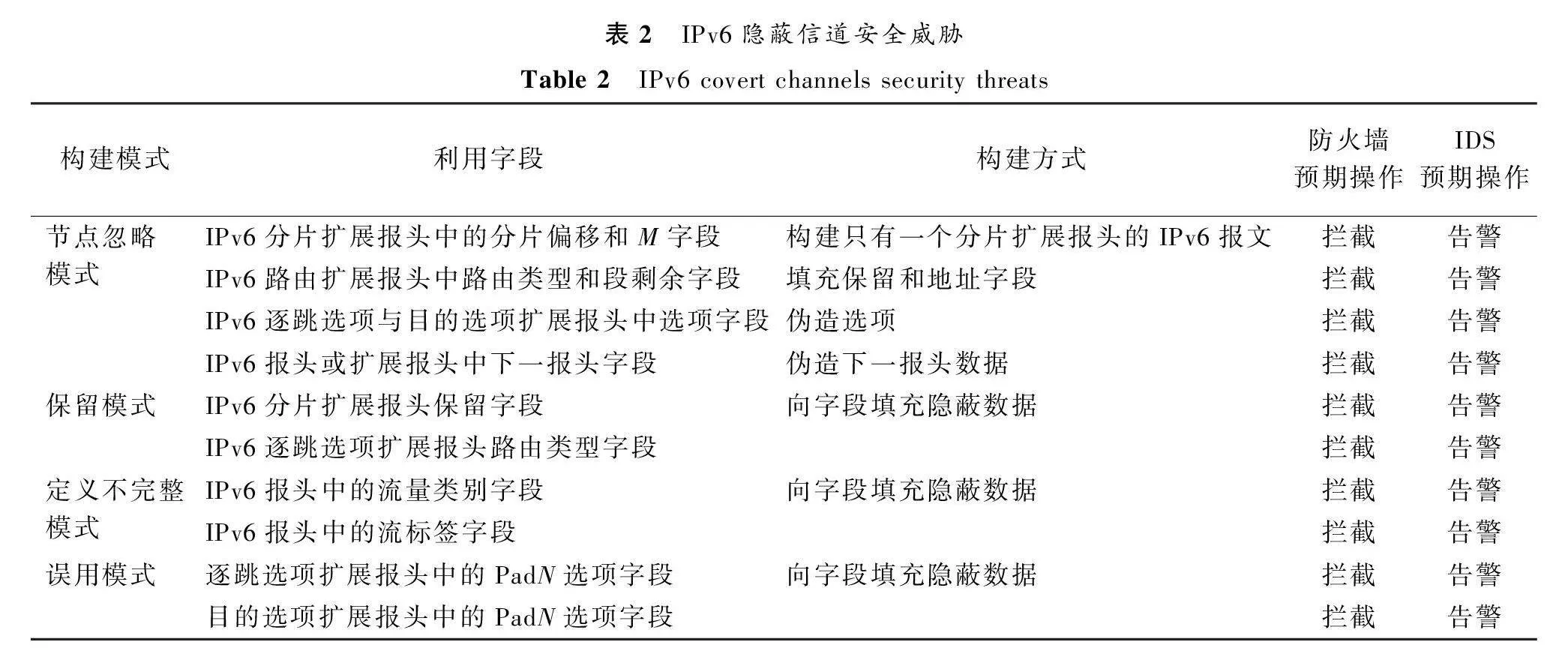

由于IPv6協議標準存在定義不嚴謹字段、保留字段等問題,威脅者可利用IPv6報頭構建隱蔽信道。根據隱蔽信道構建機制的不同,構建了節點忽略模式、保留模式、定義不完整模式和誤用模式4種IPv6網絡隱蔽信道威脅[16]。

節點忽略模式分為分片標識字段偽造、段剩余字段值調制、選項字段值調制和下一報頭字段值調制4種威脅。保留模式分為分片擴展報頭保留字段嵌入和逐跳選項擴展報頭保留字段嵌入2種威脅[17]。定義不完整模式分為流量類別定義不完整和流標簽定義不完整2種威脅。誤用模式分為逐跳選項擴展報頭PadN選項填充誤用和目的選項擴展報頭PadN選項填充誤用2種威脅。

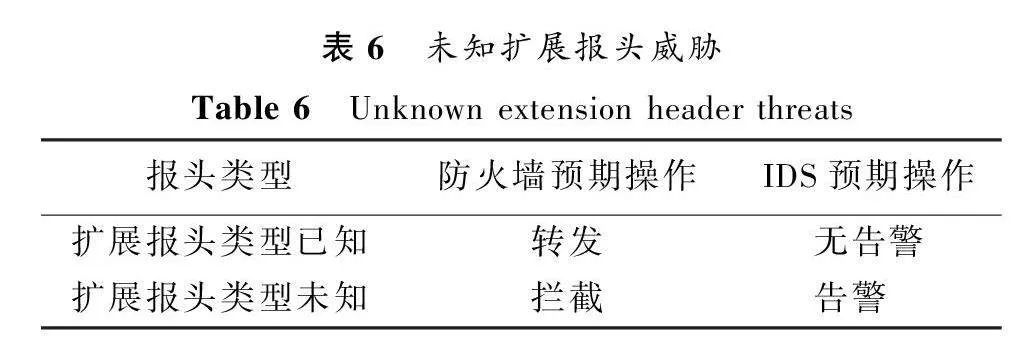

利用節點忽略模式、保留模式、定義不完整模式和誤用模式構建IPv6隱蔽信道威脅的利用字段、構建方式及防火墻和入侵檢測系統預期操作如表2所示。

2.2 IPv6鄰居發現協議安全威脅

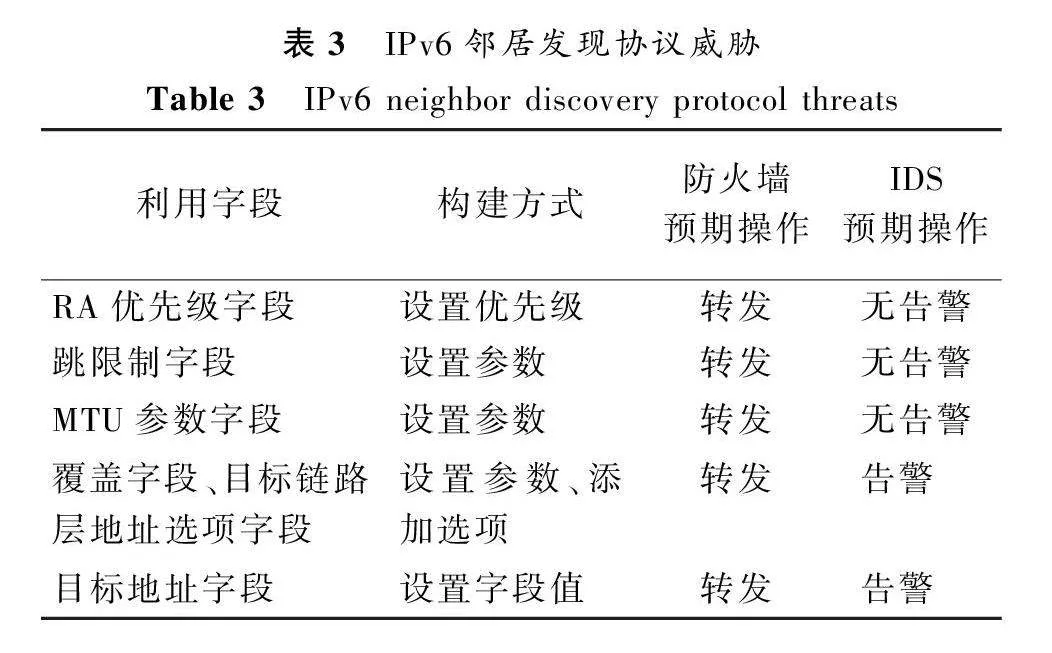

IPv6鄰居發現協議威脅通過改變NDP協議中的參數字段來構建安全威脅報文,通過分析將IPv6鄰居發現協議威脅分為路由器公告(router advertisement,RA)報文默認路由欺騙威脅、RA報文跳數限制欺騙威脅、RA報文最大傳輸單元(maximum transmission unit,MTU)參數欺騙威脅、鄰居公告(neighbor advertisement,NA)報文欺騙威脅和鄰居請求(neighbor solicitation,NS)報文欺騙威脅5種,IPv6鄰居發現協議威脅的利用字段、構建方式及防火墻和入侵檢測系統預期操作如表3所示[19]。

2.3 IPv6擴展報頭安全威脅

IPv6擴展報頭機制是IPv6協議的新特性之一,它使得IPv6功能的擴展具有高度的靈活性和自主性,但也引入不少安全威脅[18]。

IPv6擴展報頭安全威脅主要包含不符合RFC規范的IPv6報頭鏈、IPv6擴展報頭選項威脅[20]。

2.3.1 不符合RFC規范的IPv6報頭鏈

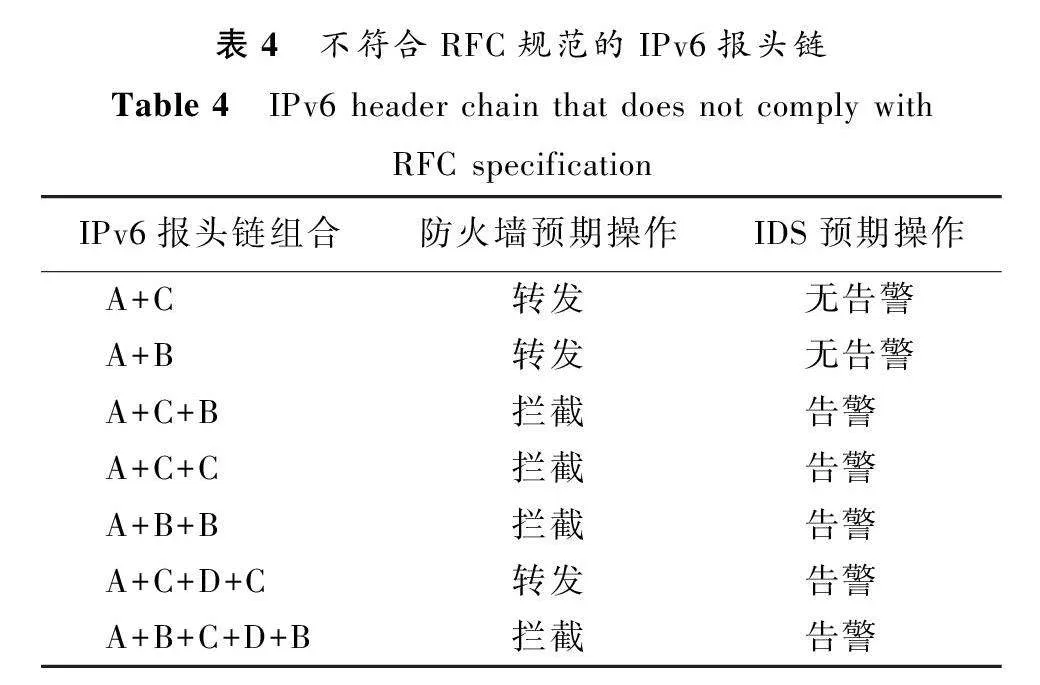

IPv6協議中沒有對擴展報頭的長度和數量進行限制,但RFC 8200[19]對其提出了建議,故利用IPv6報頭(A)、逐跳選項擴展報頭(B)、目的選項擴展報頭(C)、路由擴展報頭(D)和分片擴展報頭(E)構造了7種擴展報頭組合,以檢測防火墻和入侵檢測系統是否按照RFC規范對IPv6報文進行處理。IPv6報頭鏈組合類型、防火墻和入侵檢測系統的預期操作如表4所示。

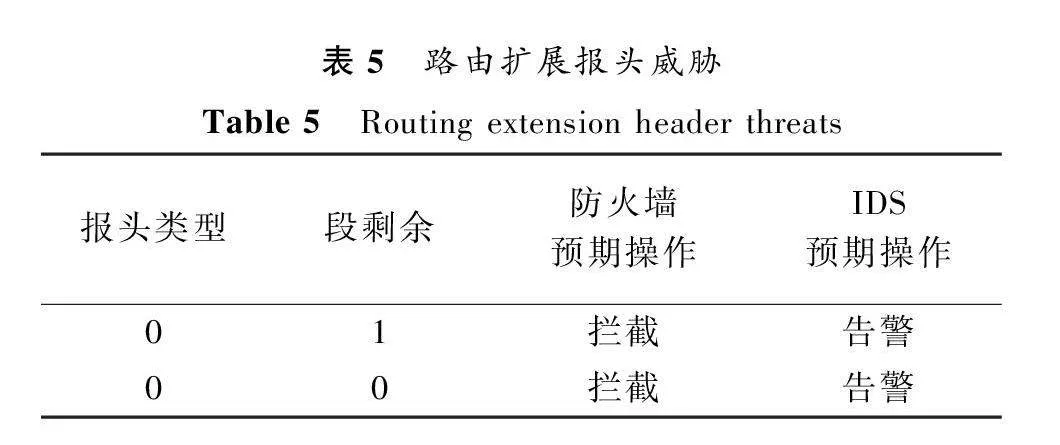

2.3.2 IPv6擴展報頭選項威脅

為指示路由類型,路由擴展報頭中包含路由類型字段。威脅者可以利用路由擴展報頭的類型0或其他類型路由報頭,在網絡中引起放大效應,在RFC 5095[20]中,路由類型0的路由擴展報頭被棄用。因此構建了2種威脅數據包(如表5所示)以檢測防火墻和入侵檢

測系統對RFC 5095的支持程度和對路由擴展報頭威脅的防護能力[21]。

未知擴展報頭的傳輸可能會導致安全隱患,可能是格式錯誤或威脅者精心制作的數據包的一部分,中間設備應丟棄包含無法識別的擴展報頭的整個數據包。故構造了如表6所示的未知擴展報頭報文以檢測IPv6防火墻和入侵檢測系統對未知擴展報頭威脅的防護能力。

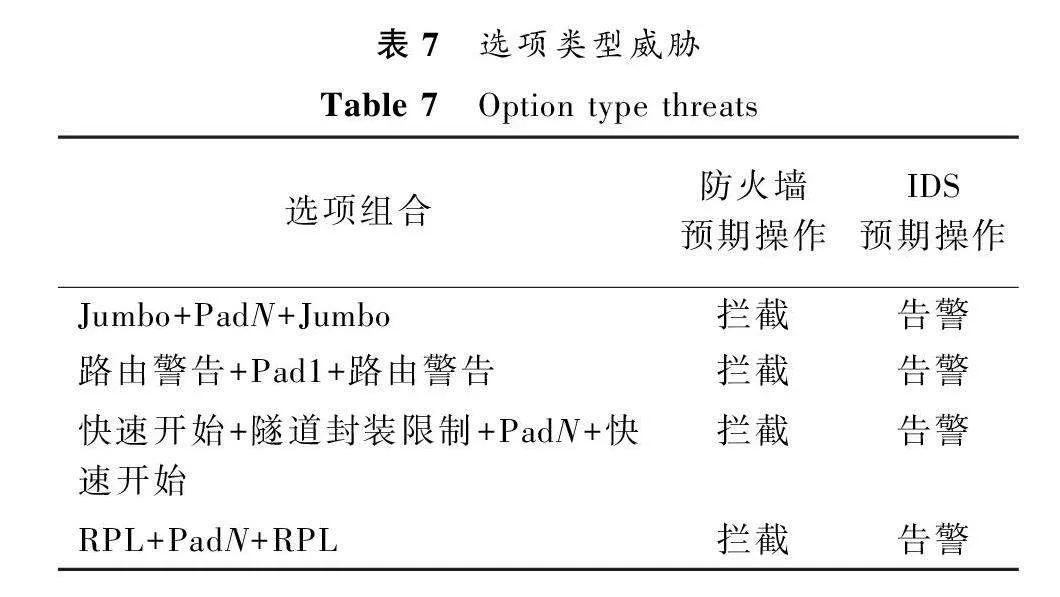

目的選項擴展報頭與逐跳選項擴展報頭擁有相同的選項結構(type-length-value,TLV)。RFC 4942除了規范超大包(Jumbo)逐跳選項的使用外,還要求除Pad1與PadN選項類型外,其余選項類型只能出現一次。故構造了如表7所示的選項組合,測試防火墻和入侵檢測系統對RFC4942[22]的支持程度和對選項類型威脅的防護能力。

3 基于多類型威脅的IPv6安全防護有效性檢測方法

由于目前的檢測技術[23]并沒有對防火墻IPv6防護能力進行測試,且沒有對入侵檢測系統進行有效性分析,本文開發了基于多類型威脅的模糊測試框架,并提出了一種IPv6安全防護有效性檢測方法。

本節闡述所提檢測方法的總體架構,并詳細描述模糊測試框架的測試用例構造模塊和執行測試模塊。

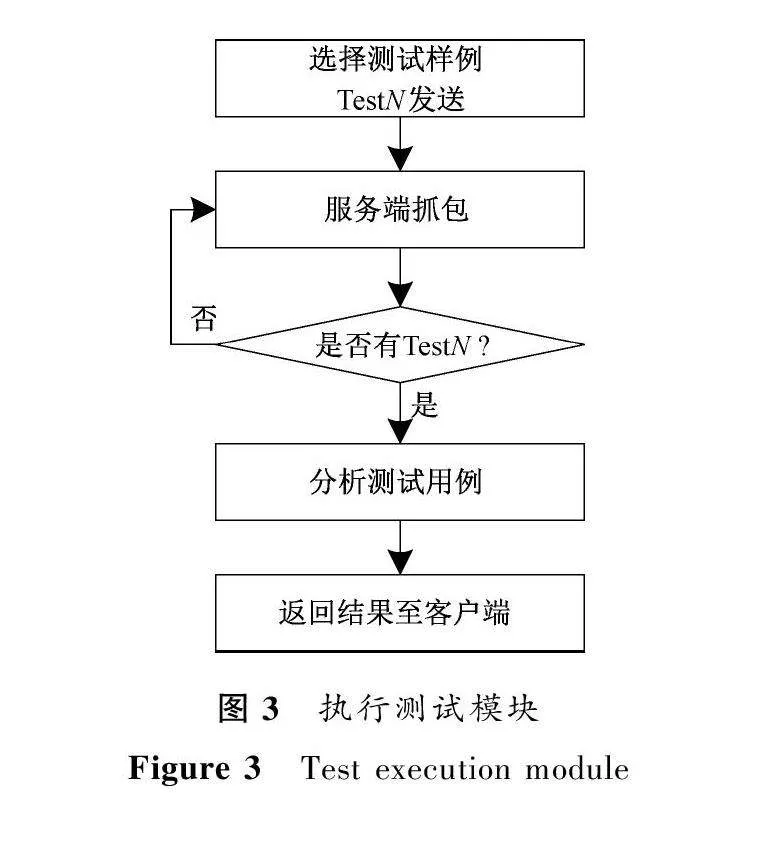

3.1 總體架構

為了對IPv6防火墻和入侵檢測系統防護有效性進行全過程分析,本文所提防護有效性檢測方法中連接通信模塊采用客戶端/服務器(C/S)模式,基于多類型威脅的模糊測試框架實現對IPv6防火墻和入侵檢測系統的有效性檢測,結果分析模塊對實驗結果分析并回傳到客戶端,架構總體結構如圖1所示。

首先設計了連接通信模塊,采用客戶端/服務器的總體結構使檢測結果準確可靠,測試開始之前客戶端和服務器先建立連接,各個模塊在建立連接的基礎上進行發送與接收的過程,能夠更加高效準確地完成過程監控與結果處理。

模糊測試框架作為核心模塊起著IPv6威脅發現和威脅測試的作用,首先對IPv6 RFC標準協議分析和對防火墻與入侵檢測系統進行防護有效性分析,有針對性構造不同威脅類型的測試用例數據包。之后將威脅數據包從客戶端發送至服務端對IPv6防火墻和入侵檢測系統進行有效性測試。

結果分析模塊在模糊測試框架工作完成后向客戶端發送可視化的威脅數據包測試結果和測試報告日志,從報告日志可以分析出IPv6防火墻和入侵檢測系統對于IPv6安全威脅的防護能力。

3.2 模糊測試框架

模糊測試框架分為兩個組成部分,一部分為測試用例構造模塊,另一部分為執行測試模塊。

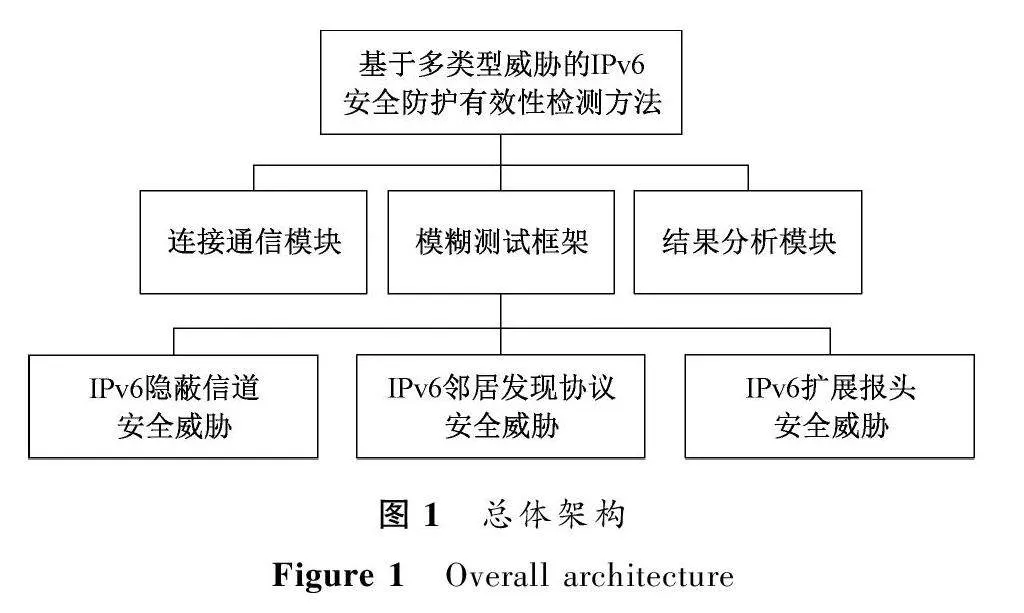

3.2.1 測試用例構造模塊

測試用例構造模塊先對IPv6歷史漏洞信息和IPv6 RFC標準進行協議層面的分析,得到協議目前存在的缺陷和漏洞。之后對防火墻與入侵檢測系統進行IPv6方面的管理配置和過濾規則防護有效性分析,找到兩種網絡安全設備可能存在的配置漏洞。

結合協議分析和防護有效性分析的結果,有針對性地構造不同威脅類型的測試用例數據包,模塊結構如圖2所示。

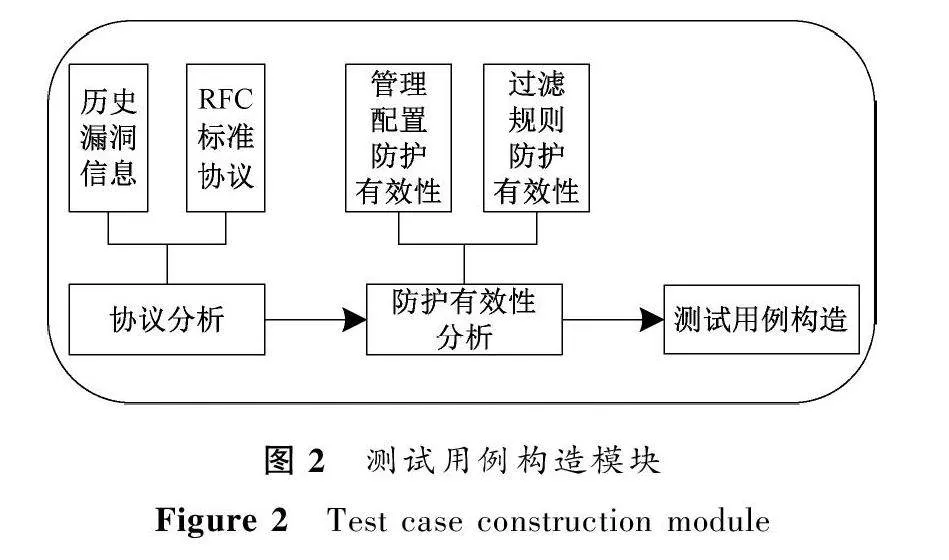

3.2.2 執行測試模塊

執行測試模塊通過客戶端發送載荷中嵌有“START”字符串的威脅數據包,服務端收到數據包后進行分析,收到帶有“BYE”的數據包表示本次測試結束。如果服務端接收相應的威脅數據包且入侵檢測系統沒有告警,說明構造的威脅數據包成功穿透了IPv6防火墻,并且繞過了入侵檢測系統的審查,服務端返回本次測試的結果至客戶端。

為了保證服務端檢測分析的數據包是來自客戶端所發送的真實數據包,所有的數據包的載荷中都會包含一段“TestN”的字段(N是當前模塊序列號)。服務端對每次收到的數據包進行檢查,如果沒有該字段,則跳過當前數據包去分析下一個數據包,如圖3所示。

4 測試及結果分析

本節介紹了測試方案和實際測試環境,展示了所提方法對典型IPv6防火墻和入侵檢測系統防護有效性的檢測效果,并對檢測結果進行分析[24-26]。

4.1 測試方案與測試環境

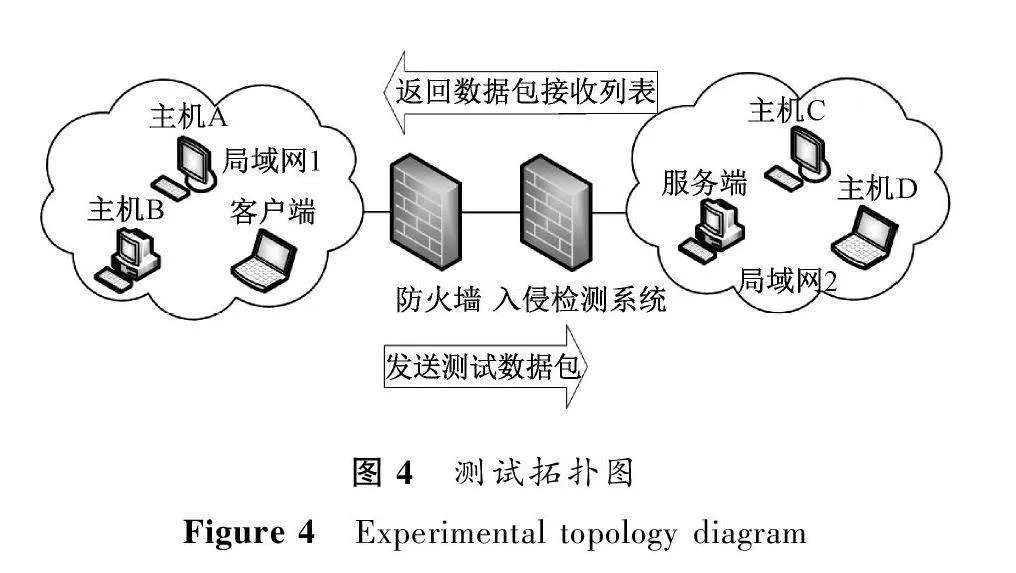

本文搭建如圖4所示的IPv6網絡拓撲進行測試。

客戶端主機運行Ubuntu 18.04操作系統,配置為3.10 GHz英特爾酷睿i5-10500處理器、32 GB內存。服務端主機運行Ubuntu 18.04操作系統,配置為3.10 GHz英特爾酷睿i5-10500處理器、16 GB內存。

待測試的防火墻版本分別為Windows Defender 4.12.16299.1004和Ubuntu UFW 0.36(ip6tables定制版),待測試的入侵檢測系統版本為Suricata 3.2。

對Windows Defender 4.12.16299.1004和Ubuntu UFW 0.36的訪問控制策略和Suricata 3.2的規則進行配置,Windows Defender和UFW默認允許正常的IP、ICMP、TCP、UDP數據包通過,Suricata使用默認的威脅開放規則集。

4.2 有效性測試與結果分析

利用所提方法檢測IPv6防火墻和入侵檢測系統的防護有效性,在檢測過程中利用Wireshark數據包捕獲工具,實時捕獲IPv6數據包,利用捕獲的流量來分析檢測是否按照預期進行,同時結合檢測結果說明本方法對IPv6防火墻和入侵檢測系統防護有效性檢測的結果是否有效。

4.2.1 IPv6隱蔽信道安全威脅測試

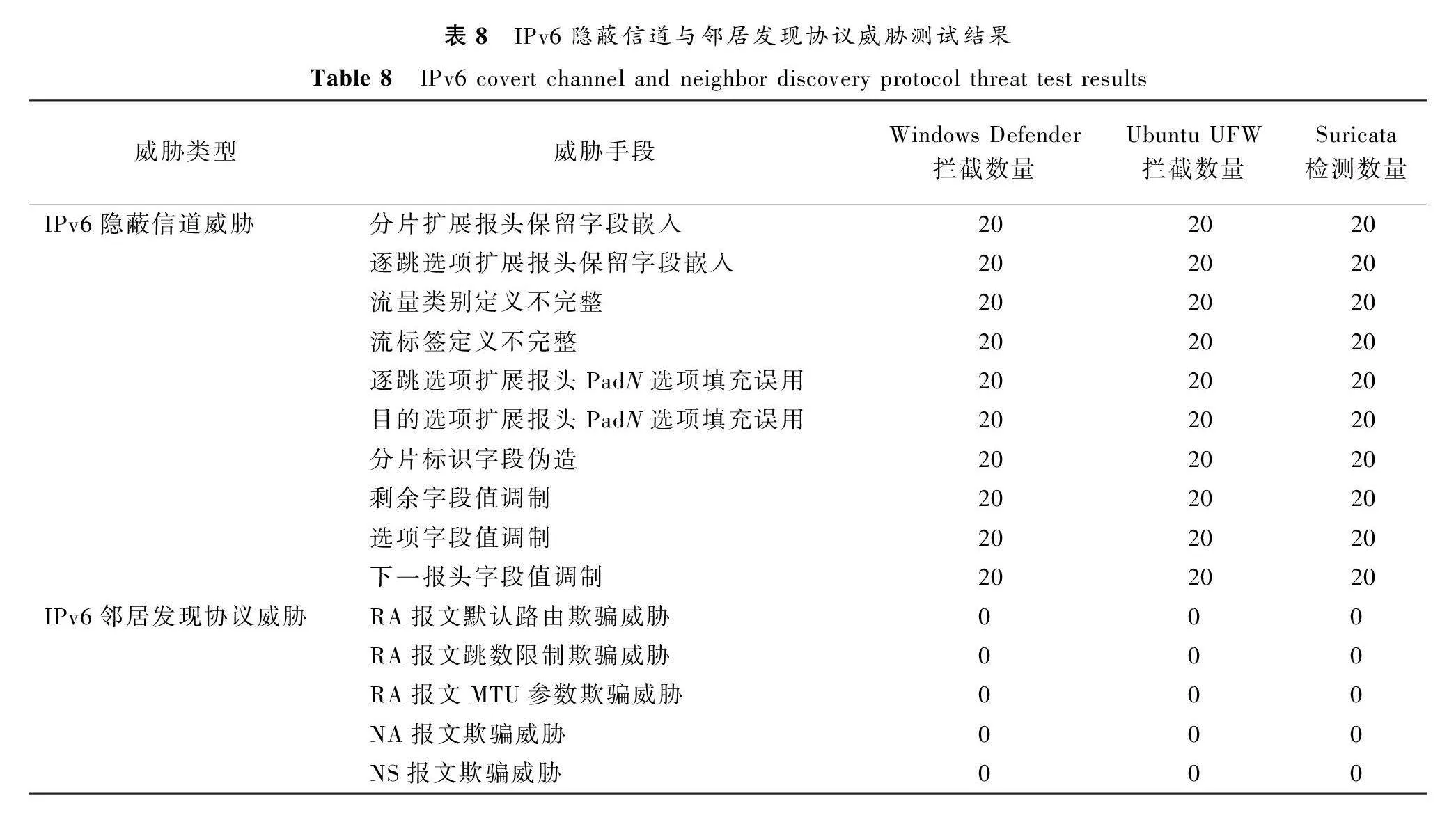

構造保留模式、定義不完整模式、誤用模式和節點忽略模式4種模式的IPv6隱蔽信道威脅數據包,每種威脅類型數據包數量為20,對防火墻和入侵檢測系統進行防護有效性檢測。

對于4種模式IPv6存儲型網絡隱蔽信道,由于利用IPv6報頭或IPv6擴展報頭中某些字段作為嵌密載體來傳輸秘密信息,而防火墻能夠在網絡層進行IPv6報文過濾,入侵檢測系統能配置規則對IPv6報文進行字段級檢查,所以防火墻和入侵檢測系統應該對存儲型隱蔽信道具備良好的檢查能力。

表8展示了Windows Defender、Ubuntu UFW防火墻攔截和Suricata入侵檢測系統告警的每類威脅數據包數量,可以看出IPv6隱蔽信道安全威脅都能被防火墻攔截和入侵檢測系統告警,測試結果符合預期結果,體現了網絡安全設備對IPv6隱蔽信道安全威脅的良好防護性能。

4.2.2 IPv6鄰居發現協議安全威脅測試

根據IPv6鄰居發現威脅實驗結果(表8)來看,IPv6鄰居發現協議安全威脅無法被防火墻與入侵檢測系統攔截和告警。

NDP協議默認鏈路節點可信,即默認所有網絡節點均按照協議標準發送無異常的數據報文,利用該特性,惡意主機可利用NDP的漏洞發送偽造的惡意報文制造各種各樣的威脅,由于利用NDP協議構建的威脅數據包對外表現均為正常數據包,防火墻和入侵檢測系統無法進行攔截或告警,測試結果也符合預期,說明防火墻和入侵檢測系統需要加強對NDP協議威脅的防護。

4.2.3 IPv6擴展報頭安全威脅測試

對不符合RFC規范的IPv6報頭鏈的檢測結果表明,兩種防火墻對擴展報頭順序數量并沒有要求,但Suricata會對不符合RFC規范的IPv6報頭鏈數據包告警,該特性可能被用來對沒有配置入侵檢測系統的網絡設備產生安全威脅。

對IPv6擴展報頭選項威脅的測試結果表明,Suricata、Windows Defender和Ubuntu UFW檢測并攔截了未知類型擴展報頭和路由類型為0的路由擴展報頭的IPv6數據包。目的選項擴展報頭和逐跳選項擴展報頭攜帶的任意選項組合均能通過防火墻且躲過入侵檢測系統的監控,由于中間節點和目標節點會對兩種擴展報頭進行處理,若不規范其報文選項,則威脅者可以利用這一弱點對傳輸路徑上的中間節點或目標節點進行拒絕服務。

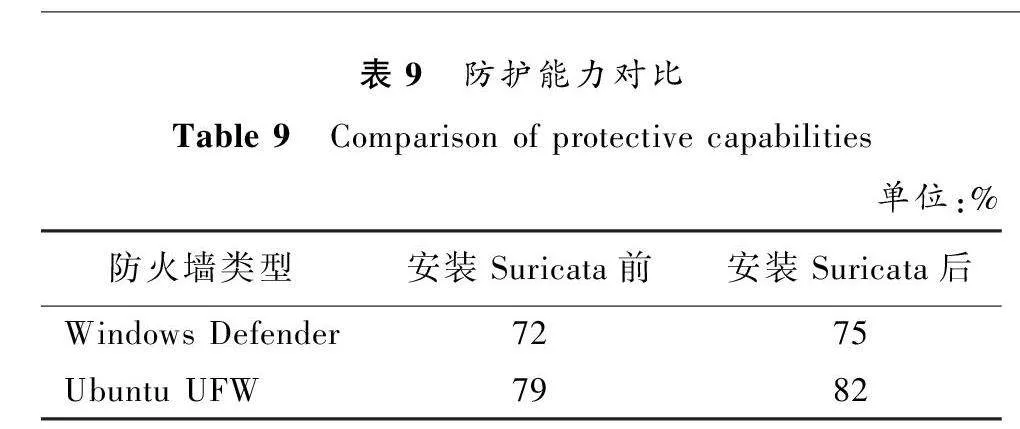

4.3 防護能力對比

本文使用防火墻對威脅數據包的攔截率和入侵檢測系統的告警率,評價不同防火墻和入侵檢測系統對IPv6網絡威脅的防護能力。

表9對比了本文所提方法測得的兩種防火墻對IPv6網絡威脅的防護能力。實驗結果表明,Windows Defender防火墻對IPv6網絡威脅的防護能力要稍弱于Ubuntu UFW,且Windows和Ubuntu系統在安裝Suricata入侵檢測系統后的防護能力都有小幅度的提高。這說明在日常網絡防護中需要防火墻和入侵檢測系統兩道防線的相互配合,才能達到有效防護IPv6網絡威脅的效果。

測試結果同時表明,本文所提方法可有效檢測出Windows Defender、Ubuntu UFW防火墻的IPv6網絡威脅防護薄弱點,后續可針對檢測出的薄弱點進行改進和修復。

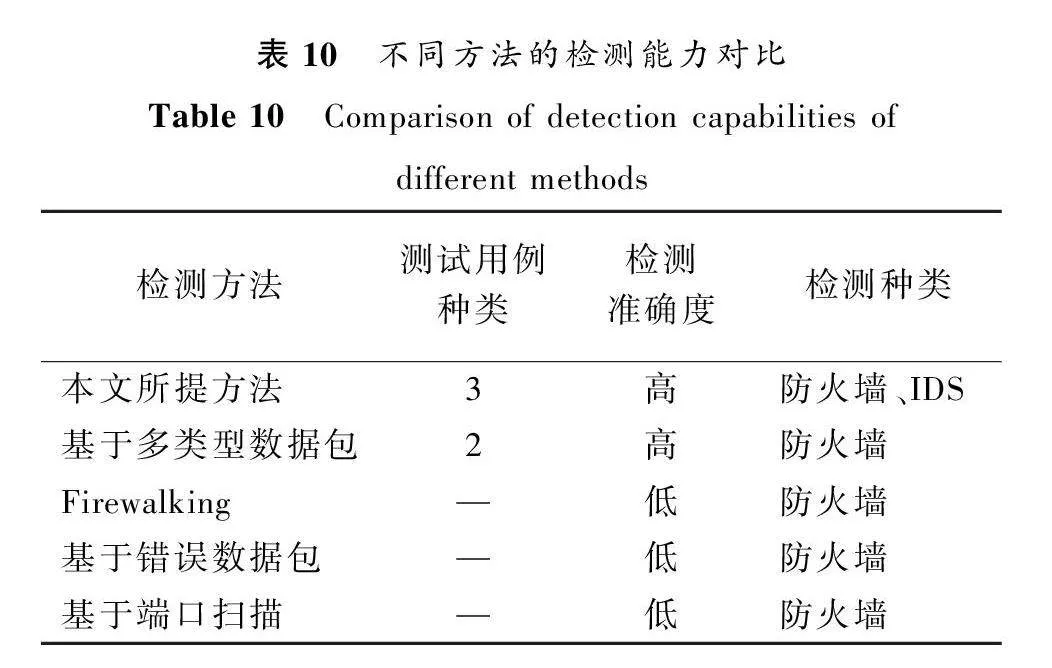

4.4 檢測能力對比

本文使用對防火墻和入侵檢測系統的威脅測試類型和測試準確度,評價不同檢測技術的檢測能力和防火墻對入侵檢測系統防護的有效性。

表10對比了本文所提方法與Firewalking等檢測方法對防火墻和入侵檢測系統防護能力。實驗結果表明,本文所提方法采用C/S模式,對IPv6威脅進行全面分析,比Firewalking、基于錯誤數據包和基于端口掃描的檢測方法擁有更高的檢測準確度,比基于多類型數據包的檢測方法擁有更加全面的威脅測試用例。測試結果同時也表明,本文所提方法還可對入侵檢測系統進行防護有效性檢測。

5 結束語

本文開發了基于多類型威脅的模糊檢測框架,提出了一種IPv6安全防護有效性檢測方法來檢測IPv6防火墻和入侵檢測系統在處理各種類型IPv6安全威脅數據包時所可能存在的安全問題,通過對Windows Defender 4.12.16299.1004、Ubuntu UFW 0.36防火墻和Suricata 3.2入侵檢測系統的檢測,證明了本方法相較于已有工作具有更高的檢測準確度和更加全面的威脅測試用例,并且能夠對入侵檢測系統防護有效性進行檢測。

未來的研究工作是發現更多的IPv6防火墻和入侵檢測系統的防護薄弱點,構建更加全面的IPv6威脅數據包檢測用例,對欺騙、后門、驗證繞過和端口掃描等惡意行為的檢測也是后續的研究重點。

參考文獻:

[1] GOLDSMITH D,SCHIFFMAN M.Firewalking [EB/OL].(1998-10-18) [2022-11-20].http∥packetfactory.openwall.net/projects/firewalk/firewalk-final.pdf.

[2] ANTONIOS A.Fragmentation (overlapping) attacks one year later [R]∥

IPv6 Security Summit.Heidelberg:Troopers,2013.

[3] ANTONIOS A. Security impacts of abusing IPv6 extension headers[C]∥Proceedings of the Black Hat Security.London:Informa,2012:1-10.

[4] ANTONIOS A.The impact of extension headers on IPv6 access control lists real-life use cases[R]∥IPv6 Security Summit.Heidelberg:Troopers,2016.

[5] ANTONIOS A,REY E.Evasion of high-end IPS devices in the age of IPv6[C]∥Proceedings of the Black Hat Security EU.London:Informa,2014:1-20.

[6] PHILIPPE B. Scapy [EB/OL]. (2021-04-20)[2022-11-20].http:∥www.secdev.org/projects/scapy/.

[7] 辜苛峻, 張連成, 郭毅, 等. 基于多類型數據包的IPv6防火墻防護能力評測方法[J]. 計算機應用研究, 2019, 36(7): 2154-2158.

GU K J, ZHANG L C, GUO Y, et al. IPv6 firewall defensive capability testing method based on varied packets[J]. Application research of computers, 2019, 36(7): 2154-2158.

[8] 孫建平, 王振興, 張連成, 等. IPv6報頭安全威脅及檢測[J]. 計算機應用研究, 2012, 29(4): 1409-1412, 1416.

SUN J P, WANG Z X, ZHANG L C, et al. IPv6 packet header security threat and detection[J]. Application research of computers, 2012, 29(4): 1409-1412, 1416.

[9] 郭浩然, 王振興, 余沖, 等. 基于IPv6 報頭的隱蔽通道分析與防范[J]. 計算機工程, 2009, 35(14):160-162, 165.

GUO H R, WANG Z X, YU C, et al. Analysis and preservation of covert channel based on IPv6 header[J]. Computer engineering, 2009, 35(14):160-162, 165.

[10]楊智丹, 劉克勝, 李麗. IPv6中的網絡隱蔽通道技術研究[J]. 東南大學學報(自然科學版), 2007, 37(S1): 141-148.

YANG Z D, LIU K S, LI L. Research on network-based covert channels in IPv6[J]. Journal of southeast university (natural science edition), 2007, 37(S1): 141-148.

[11]NAAGAS M A, MALICDEM A R, PALAOAG T D. DEH-DoSv6: a defendable security model against IPv6 extension headers denial of service attack[J]. Bulletin of electrical engineering and informatics, 2021, 10(1): 274-282.

[12]JUNIPER N.IPv6 flow-based processing overview [EB/OL].(2022-10-18)[2022-11-20].https:∥www.juniper.net/documentation/us/en/software/junos/flow-packet-processing/flow-packet-processing.pdf.

[13]GONT F, HILLIARD N, DRING G, et al. Operational implications of IPv6 packets with extension headers[EB/OL].(2020-07-15)[2022-11-18]. https:∥datatracker.ietf.org/doc/draft-gont-v6ops-ipv6-ehs-packet-drops/04.

[14]WENDZEL S, ZANDER S, FECHNER B, et al. Pattern-based survey and categorization of network covert channel techniques[J]. ACM computing surveys, 2015, 47(3): 1-26.

[15]MAVANI M, RAGHA L. Security implication and detection of threats due to manipulating IPv6 extension headers[C]∥Annual IEEE India Conference. Piscataway: IEEE Press, 2014: 1-6.

[16]HANSEN R A,GINO L,SAVIO D.Covert6:a tool to corroborate the existence of IPv6 covert channels[C]∥Annual Conference on Digital Forensics, Security and Law.Florida:ADFSL,2016:101-112.

[17]BARKER K. The security implications of IPv6[J]. Network security, 2013, 2013(6): 5-9.

[18]CAICEDO C E, JOSHI J B D, TULADHAR S R. IPv6 security challenges[J]. Computer, 2009, 42(2): 36-42.

[19]STEVE E D,ROBERT M H.RFC 8200,internet protocol,version 6 (IPv6) specification [S].Wilmington:IETF,2017.

[20]NEVILLENEIL G,SAVOLA P,ABLEY J.RFC 5095,deprecation of type 0 routing headers in IPv6 [S].Wilmington:IETF,2007.

[21]PARTRIDGE C, JACKSON A. RFC 2711, IPv6 router alert option[S]. Wilmington: IETF, 1999.

[22]DAVIES D.RFC4942,IPv6 transition/coexistence security considerations [S].Wilmington:IETF,2007.

[23]BDAIR A H,ABDULLAH R,MANICKAM S,et al.Brief of intrusion detection systems in detecting ICMPv6 attacks[C]∥Proceedings of the 6th International Conference on Computational Science and Technology.Berlin:Springer Press,2019:199-213.

[24]KITTAN K,SIEDLER S.ft6:Firewall tester for IPv6[EB/OL].(2020-02-18) [2022-11-20].https∥redmine.cs.uni-potsdam.de/projects/ft6.

[25]VAIDYA A,KSHIRSAGAR D.Analysis of feature selection techniques to detect DoS attacks using rule-based classifiers [C]∥Proceedings of International Conference on Communication Engineering and Technology.Singapore:Springer Press,2022:311-319.

[26]PRAJEESHA, SINHA K, TRIPATHI A, et al. Security detection module of IPv6 network[C]∥The 6th International Conference for Convergence in Technology. Piscataway:IEEE Press, 2021: 1-5.